成功しているランサムウエア攻撃は、いずれも攻撃者が被害者に気付かれることなくネットワークへ侵入するところから始まっています。一部の攻撃者は、被害者組織のネットワークアクセスを秘密裡に入手していますが、サイバー犯罪フォーラムやマーケットで商品として販売されているアクセスを利用している攻撃者も存在します。

そういった「商品」の一部は初期アクセス・ブローカーが販売しており、彼らはランサムウエア・アズ・ア・サービス(RaaS)エコノミーの中で重要な役割を果たしています。初期アクセス・ブローカーは、不正アクセス先の組織が所有するコンピューターへのリモートアクセス

(ネットワークへの初期アクセス)を販売しており、彼らの活動がネットワークへの侵入を著しく容易にしていると同時に、無作為に行われる場当たり的なキャンペーンを標的型攻撃につなげる役割を果たしています。またその一方で、ランサムウエアアクターも理想的な被害者像に合致するネットワークアクセスを求めて、サイバー犯罪フォーラムの商品を積極的にチェックしています。

今回のレポートでは、商品として売り出されたネットワークアクセスが攻撃の発端となり、またそのアクセス販売開始から1 カ月以内にランサムウエア攻撃が開始された事例を数件取り上げて解説します。

今回の調査の重要なポイント

- 通常、初期アクセス・ブローカーが被害者の名前を公表することはありません(企業や組織の IT・サイバーセキュリティ担当者に攻撃を察知されることを避けるため)。しかし KELA は、初期アクセス・ブローカーが明らかにした被害者の特徴をもとに、被害者の 10%を特定することができました。

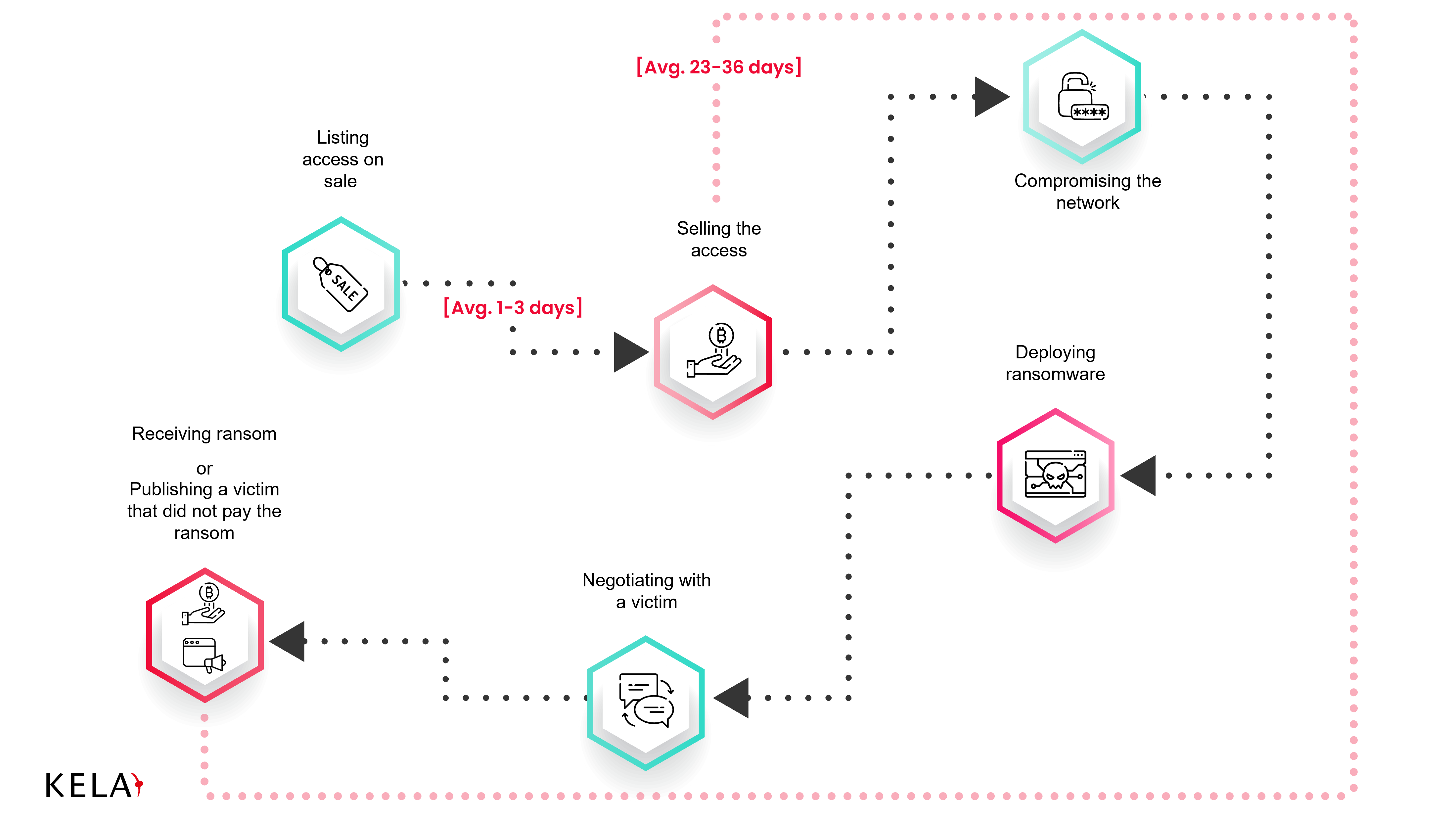

- ネットワークアクセスの平均的な販売サイクルは、1~3 日となっています。

- ネットワークアクセスがランサムウエアアフィリエイトや仲介人に購入された場合、平均して購入後 1 カ月以内にランサムウエア攻撃が成功し、ランサムウエアグループのブログに被害者の名前が掲載されています。

- 少なくとも 5 つのランサムウエアオペレーション(そのほとんどは LockBit やAvaddon、DarkSide、Conti、BlackByte など、ロシア語話者グループが運営しているオペレーション)で、初期アクセス・ブローカーから購入したネットワークアクセスが使用されています。本レポートでは、彼らが初期アクセス・ブローカーからネットワークアクセスを購入して実行したと思われる 5 件の攻撃について解説します。

KELAが「ネットワークアクセスを侵害された被害者」を特定する方法

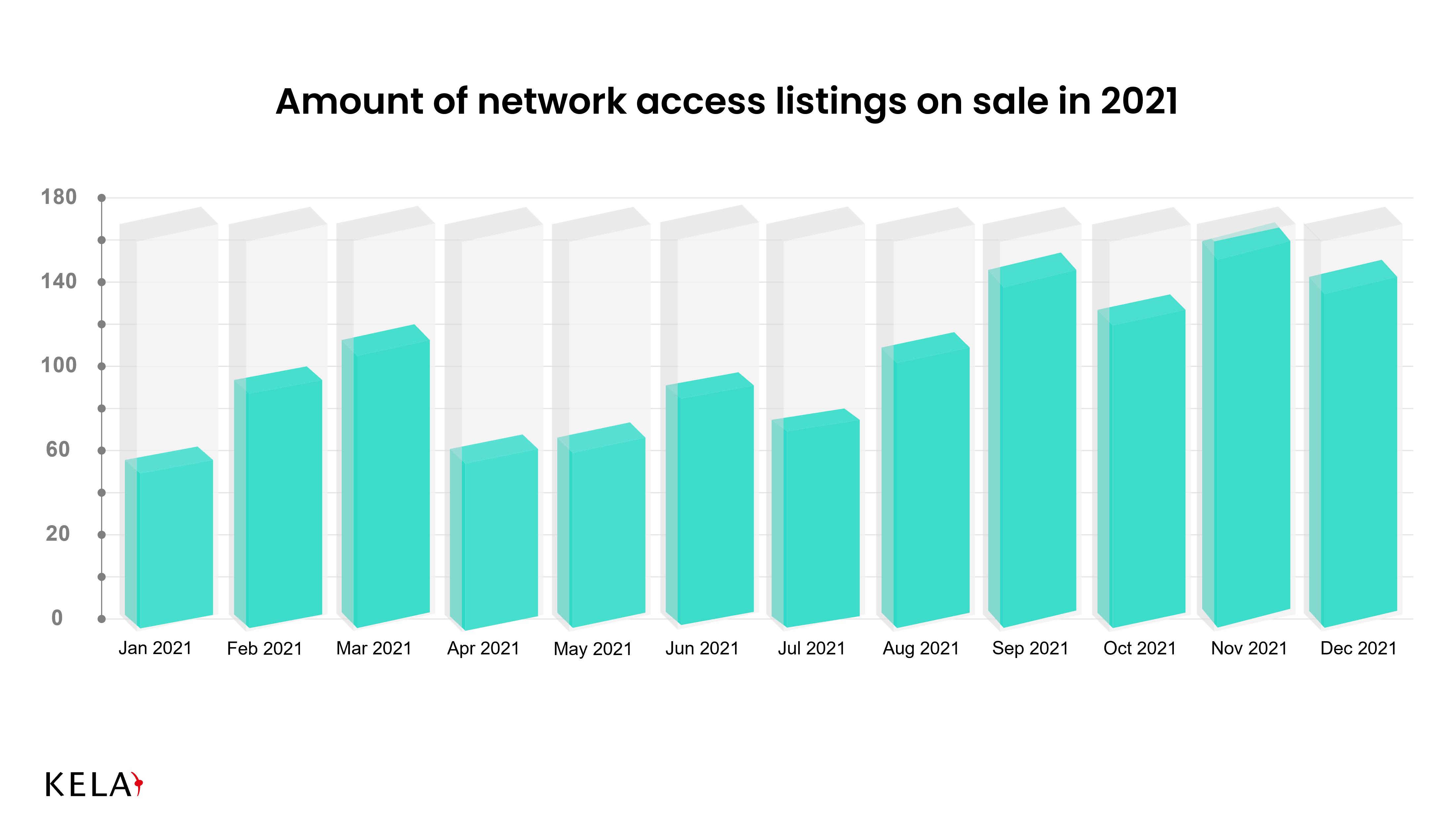

我々は、主要なサイバー犯罪フォーラムに売り出されているネットワークアクセスを継続的に自動監視しています。そしてその一方で脅威アクターとも非公開の情報交換を行い、彼らが独占販売している商品などの情報を入手しています。昨年では、約300人もの初期アクセス・ブローカーが1300件を超えるネットワークアクセスを売りに出しました。我々の調査によると、ネットワークアクセスが売りに出されてから買い取られるまでの期間は平均1日から3日となっています。サイバー犯罪者は、500米ドル(2021年のネットワークアクセス価格の中央値。平均値は4,600米ドル)でネットワークアクセスを入手し、その後は好きなやり方で被害者にダメージを与えることが可能となります。そういった事例のひとつにランサムウエア攻撃が挙げられますが、商品として売り出されたネットワークアクセスがどういう流れでランサムウエア攻撃の成功へとつながってゆくのでしょうか?

2021年に売り出されたネットワークアクセスの件数

初期アクセス・ブローカーがネットワークアクセスを売り出す際、被害者の名前を明かすことはめったにありません。明かしてしまえば、セキュリティ研究者が侵入先となる企業に連絡を取り、不正アクセス経路を特定できるよう手助けし、無効にされる可能性があるからです。そのかわり、彼らは以下の項目をはじめとする侵入先企業の特徴や性質を明記します。

- 収益

- 企業規模(従業員数)

- 業界

- その他の説明

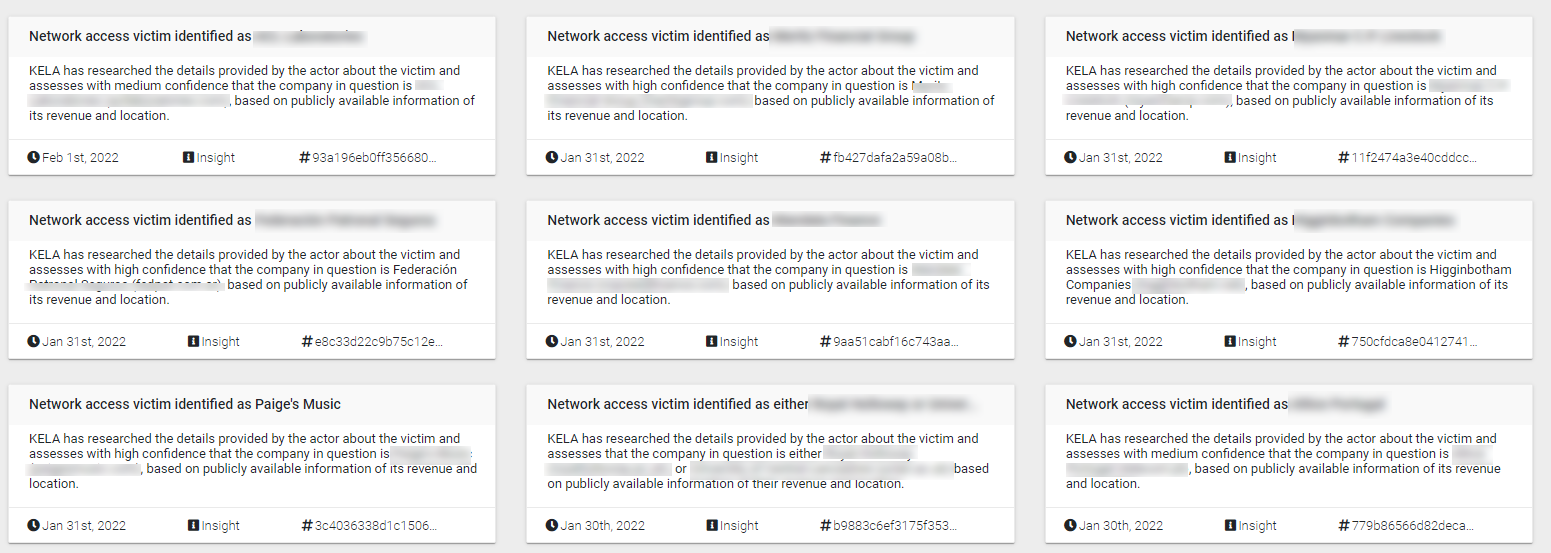

購入者となる脅威アクターらは、こういった情報を指標として活用することで被害者(侵入先企業)の価値を判断することができます。そしてありがたいことに、我々もこの指標を利用することで、中程度から高程度の信頼度で被害者の約10%を特定することが可能となっています。

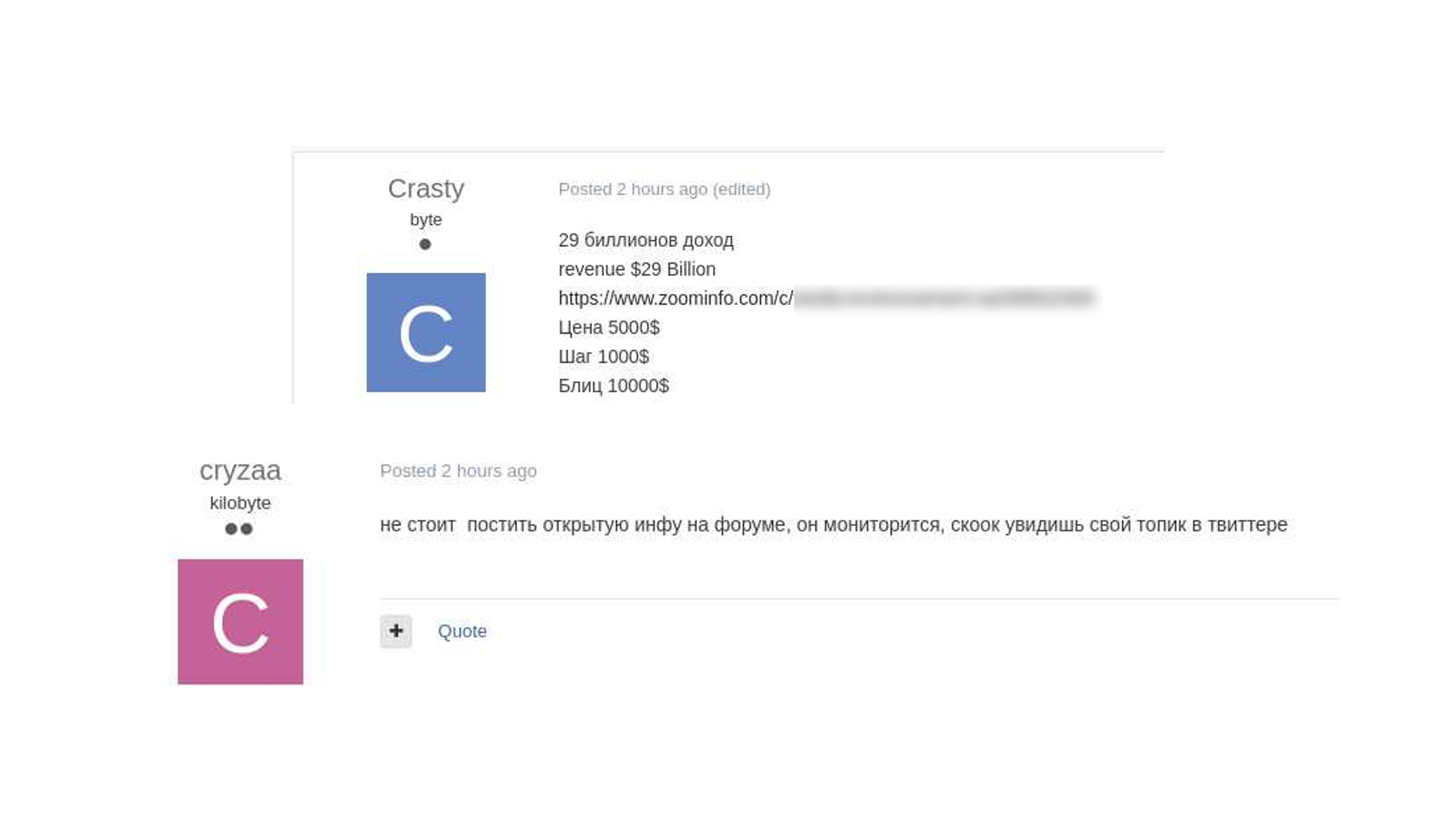

アクター「cryzaa」が、被害者のZoominfoページのリンクを投稿した某アクターにアドバイスしている投稿:「誰でも入手できる情報をフォーラムに投稿しても意味がない。それにフォーラムは監視されているんだぞ」(ソース:Exploit)

KELAが最近特定した被害者の情報(DARKBEAST画面)

KELA が「ネットワークアクセスを侵害され、かつランサムウエア攻撃を受けた被害者」を特定する方法

我々は、ランサムウエアブログやデータリークサイトを日々監視していますが、初期アクセス・ブローカーの被害者を特定する作業を並行して行うことで、初期アクセス・ブローカーとランサムウエアアクターの両方から不正アクセスされている企業を発見できる機会が生まれます。また、両者から不正アクセスされている企業を発見した場合は、彼らが同じ被害者を標的としているのは単なる偶然の産物なのか、それとも各々の活動が一連の鎖となってランサムウエア攻撃という結果につながったのかを調査します。今回我々は、少なくとも 5 つのランサムウエアオペレーション(ほとんどは LockBit や Avaddon、DarkSide、Conti、BlackByte など、ロシア語話者グループが運営しているオペレーション)で、初期アクセス・ブローカーから購入したネットワークアクセスが使用されていることを突き止めました。

また我々は、ネットワークアクセスが売り出された時点から攻撃にいたるまでの流れを様々な事例で観察していますが、企業がランサムウエア攻撃を受け、その後身代金交渉が失敗に終わり、ランサムウエアオペレーターのブログで企業名が公開されるまでの期間は 23 日から 36 日となりました。

ネットワークアクセスが売り出されてからランサムウエア攻撃にいたるまでの流れ

ここからは、実際の事例を数件取り上げて解説していきます(最後の 2 件の事例については、これまでに我々が公開した別のレポート「初期アクセス・ブローカー達の間に生まれた 5 つのトレンド」でも取り上げています)。

Bangkok Airways 社への攻撃(LockBit)

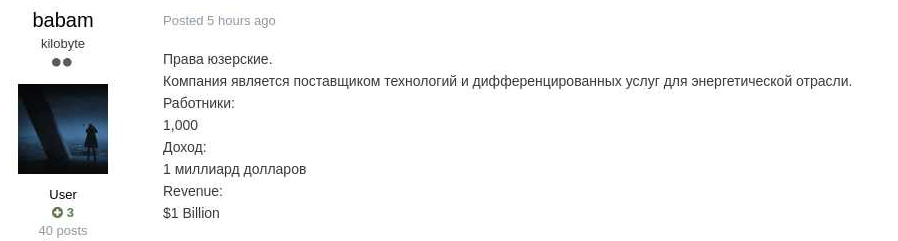

2021 年 7 月 20 日、脅威アクター「babam」が、タイの航空会社「Bangkok Airways」社のネットワークアクセス(Cisco 社の AnyConnect VPN 経由)を、開始価格 250 米ドル、即決価格 1,000米ドルというオークション形式で売りに出しました。ただし、いつ誰がこのアクセスを購入したのかについては明らかとなっていません。その理由として、2021 年 8 月 5 日に脅威アクター「ellis.J.douglas」がこのアクセスの即決価格を支払うと申し出たにもかかわらず、babam (アクセスの販売者)が公の場でこの取引を確定しなかった点が挙げられます。これは言い換えれば、ellis.J.douglas が即決価格を申し出るその前に、すでに babam が別の脅威アクターにこのアクセスを売却しており、そのために ellis.J.douglas との取引を確定できなかった可能性があることを示唆しています。その他に興味深い点として、同じ 8 月に ellis.J.douglas が、「アフィリエイトプログラムに参加して働き、分け前にあずかりたい」と述べていたことが挙げられます。ellis.J.douglas が言及しているこの働き方は、まさにランサムウエアオペレーションの在り方と共通する部分があります。なお、ellis.J.douglas は当初、初期アクセス・ブローカーとしてフォーラムで活動していましたが、後にアクセスを購入する側へと立場を転じました。

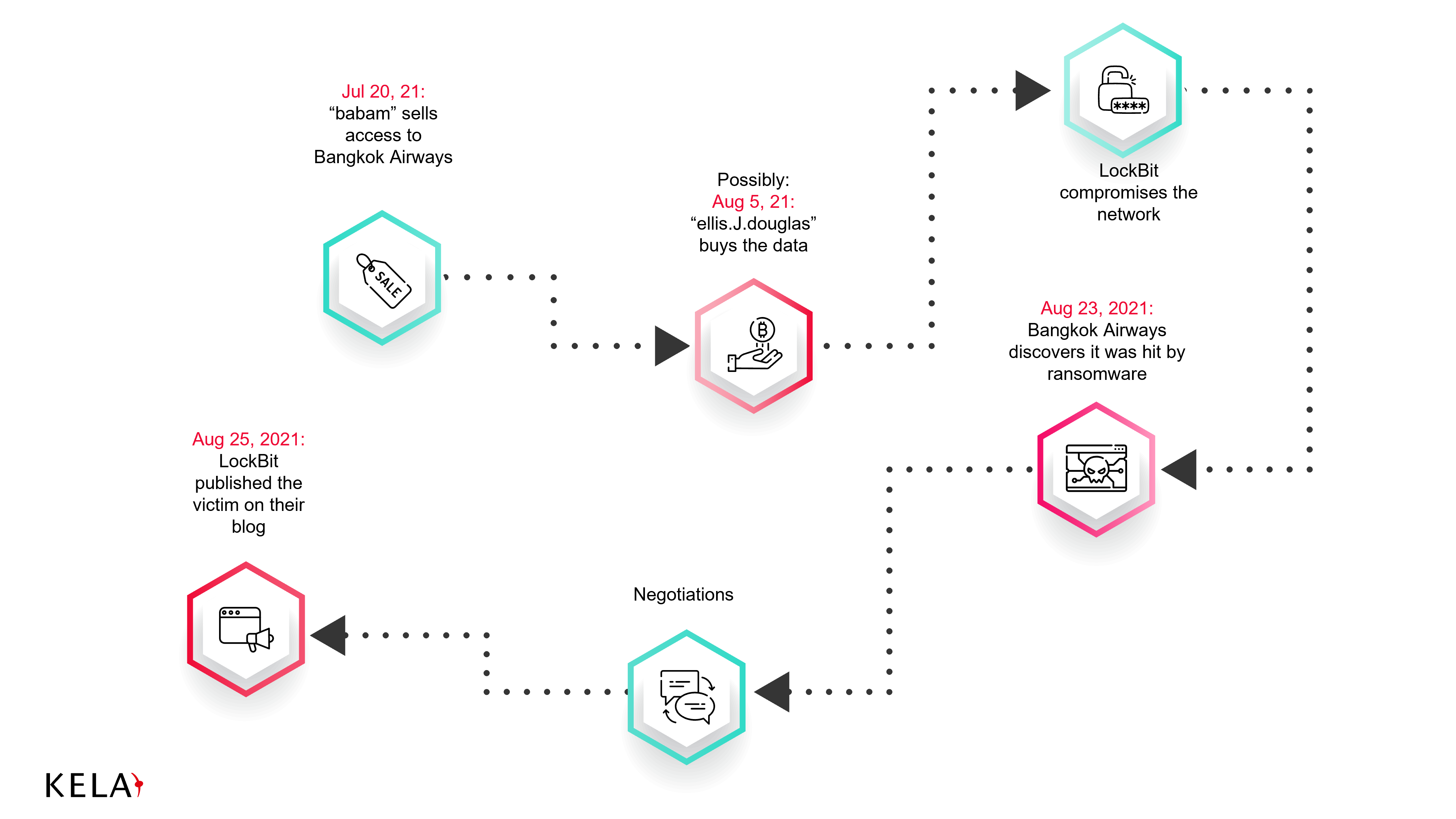

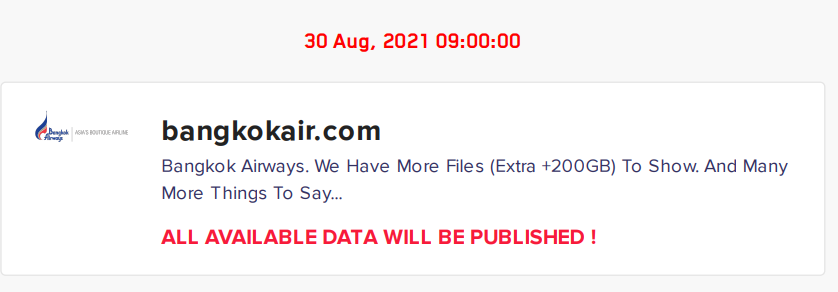

購入者が誰であったのかはさておき、Bangkok Airways 社へのアクセスが売り出されてから 1 カ月も経過していない 2021 年 8 月 23 日、同社はランサムウエア攻撃を受けていることに気づきました。そしてその2日後、Bangkok Airways社の名がランサムウエアオペレーター「LockBit」のブログに掲載されました。Bangkok Airways 社は調査の詳細を公表していませんが、上述の一連の出来事を時系列で検討してみると、同社へのランサムウエア攻撃は babam から購入したアクセスを使って行われた可能性が高いと考えられます。

Bangkok Airways 社のアクセスが売りに出されてから攻撃にいたるまでの流れ

Bangkok Airways 社のものと特定されたアクセスを販売するアクター「babam」の投稿

Bangkok Airways 社を攻撃したと主張するLockBit のメッセージ

イスラエルの移民コンサルティング企業への攻撃(LockBit)

2021 年 9 月 20 日、我々は、脅威アクター「orangecake」がイスラエルに拠点を置く某移民コンサルティング企業へのアクセス(VPN 経由)を売り出したことを発見しました。(同社はランサムウエア攻撃の詳細を公表していません)。そしてその翌日には、同社のアクセスが 200 米ドルで脅威アクター「chakalaka」に売り渡されていました。chakalaka については、ネットワークアクセスの販売と買取の両方を手掛けていること、またハッシュを復号化してくれる人材を探していたことがこれまでに確認されています。

そして2021年10月25日、LockBitのブログで同社の名前が公開されました。今回の事例でも、被害者企業のネットワークアクセスが売り出されてからLockBit のアフィリエイトが攻撃を実行するまでの期間は、約 1 カ月となっています。

米国の製造企業への攻撃(Conti)

2021 年 9 月 30 日、脅威アクター「bye47」が、米国に拠点を置く某製造企業へのアクセス(VPN 及び RDP 経由)を売りに出しました。売り出された当初はこのアクセスを購入しようとする者がおらず、bye47は数段階に分けて価格を下げていきました。そして2021年10月8日、脅威アクター「framework」がこのアクセスを 800 米ドルで購入しました。framework は、主にマルウエアやエクスプロイト、ツールを購入していますが、framework 自身も販売者としてネットワークや窃取したアクセスを悪用するサービスを提供しています。そして2週間と数日が経過した2021年10月25日、ランサムウエアオペレーター「Conti」が、この製造企業の名を自らのブログで公開し、11 月には同社から窃取したデータを公開し始めました(しかし不思議なことに、Conti は同社から窃取した全ての情報までは公開しませんでした)。

Gyrodata 社への攻撃(DarkSide)

2021 年 1 月 16 日、前述の初期アクセス・ブローカー「babam」が、Gyrodata 社のものと思われるネットワークアクセスを売りに出しました。その後の 2021 年 1 月 18 日には、babam がこのアクセスが売却済みとなったことを宣言し、2021 年 2 月 20 日には DarkSide のオペレーターが、同社に不正アクセスしたと主張する投稿を自らのブログに掲載しました。

Gyrodata 社がこのインシデントについて調査を行った結果、2021 年 1 月 16 日頃から 2021 年 2 月 22 日頃にかけて、権限のないアクターが同社内にある特定のシステムとその関連データに複数回アクセスしていたことが判明しました。この日付は我々の調査結果とも一致しています。

Gyrodata 社のものと特定されたネットワークアクセスを販売する脅威アクター

アラブ首長国連邦の鉄鋼製品企業への攻撃(Avaddon)

2021 年 3 月 8 日、我々は、脅威アクター「thyjew」がアラブ首長国連邦に拠点を置く某鉄鋼製品企業の初期アクセスを売り出したことを検知しました。そしてその 3 週間後となる 2021 年 3 月 31 日、ランサムウエアオペレーター「Avaddon」のブログに同社の名が掲載されました。

企業のネットワーク防御を担当される皆様への提言

企業のネットワークアクセスが売り出されてからランサムウエア攻撃に利用されるまでのプロセスを考察すると、企業のネットワーク防衛を担当される皆様がその事態に気付き、対応を取ることのできる時間は非常に限られています。これまでの事例でご説明してきたとおり、脅威アクターが初期アクセスを購入してランサムウエア攻撃を実行するまでの期間は、通常 1 カ月未満となっています。また初期アクセスが売り出されてしまった場合、そのアクセスが買い取られてしまう前に自社ネットワークの侵害を把握するための時間は、わずか 1 日から 3 日となります。

つまり、アンダーグラウンドに広がる脅威の状況を理解し、サイバー攻撃によるダメージを未然に防ごうと取り組むネットワーク防御者の皆様には、アンダーグラウンドのフォーラムで初期アクセス・ブローカーが繰り広げている活動を監視し、さらなる措置を講じることが鍵となります。自動化技術を採用した KELA のサイバー犯罪調査プラットフォーム「DARKBEAST」は、ネットワークの防御を担当される皆様が初期アクセス・ブローカーの動向と彼らの商品を調査・追跡するための一助としてご活用いただけます。またDARKBEASTの「フィニッシュド・インテリジェンス」モジュールにて、特定された初期アクセス・ブローカーの被害者情報を閲覧し、自組織やパートナー、顧客、サードパーティに対する脅威であることが確認された場合には、然るべき対応を行っていただけます。