現在、ランサムウェア攻撃に対する身代金の平均支払額は178,254ドル相当であり、2020年第一四半期の平均支払額から60パーセント増加しています。また。身代金の支払総額も増加しており、その要因として、ランサムウェアオペレーターの攻撃件数自体が増加していることに加え、彼らが被害者を脅迫し、悪意ある活動を収益化する手法を新たに開発していることが挙げられます。彼らの新たなTTP(戦術、技術、手順)には以下の活動が含まれています。

- データの窃取と身代金の要求

- 他のランサムウェア組織との協働

- 窃取データを使った他の被害者への攻撃

- 窃取データのオークション販売

- 報道機関や被害者のパートナー企業、顧客に対する情報漏えいの通知

- クレジットカード情報の窃取

MazeやSodinokibi (REvil)などの悪名高いランサムウェア犯罪集団はもとより、知名度が低く二番手といえるNetwalker、Ragnar Locker、Akoやその他の集団も新たな戦術を採用しています。

KELAは、これらランサムウェア集団のブログを定期的に監視しており、毎週新たに10から20の被害者(企業、組織等含む)が掲載されていることを確認していますが、彼らは身代金を支払わなかった被害者だけをブログに掲載しているため、実際の被害者の数はさらに多いであろうことがうかがえます。また、サイバー犯罪者らと連携した結果、ブログに掲載されなかった被害者も存在します。

次のセクションでは、より多くの利益獲得を狙うにあたって、ランサムウェアオペレーターがどのように自らのスキームを多様化し、被害者に対する脅迫行為に関連した「マーケティング活動」を実施しているのかに焦点を当てます。

ひとつの身代金では物足りなくなった攻撃者たち

2020年、被害者のデータを暗号化する前に、それらのデータを窃取して身代金の交渉に利用するランサムウェア集団の数が著しく増加しました。その活動の一環として、彼らは専用のブログを作成して一部の被害者名を公開しており、最近ではランサムウェア集団Avaddonや、比較的新手のランサムウェア集団Darksideの開発者らが被害者の名前をブログで公開していることが観察されています。

この戦術は、様々なサイバー犯罪集団が過去に行った多様な恐喝行為から生まれました。例えば、The Dark Overload(TDO)として知られる悪名高いハッカー集団は、2016年から2019年まで企業に不正アクセスしてデータを窃取していました。そしてNetflix、ABC、Disney、その他著名な組織や企業も同集団の攻撃を受けたものの、彼らは身代金の支払いを拒否した結果、自社のデータを外部に販売されたり公開される事態となりました。これに加え、TDOは生徒や教師、学校職員の電話番号リストを使い、米国の学校を様々な手法で恐喝していました。この集団は2019年にその活動を停止していますが、サイバー犯罪業界において恐喝行為がやむことはありません。

「naming-and-shaming(名指し非難)」と呼ばれる戦術の先駆けとなったのはランサムウェア集団「Snatch」であり、自らの名前を冠したランサムウェア「Snatch」を管理運営しています。2019年5月、SnatchはドイツのIT企業「Citycomp」の顧客データを公開し、さらにはBT(ブリティッシュテレコム)、Ericsson、Hugo Boss、SAPのデータも公開しました。同集団は、Citycompが恐喝に屈しなかった際に自らのウェブサイトを作成しそこで同社のデータを公開して以降、新たなデータ侵害についてもウェブサイトで公開してきました。現在Snatchは、ブログを通じて被害者を脅迫するといった行為は行っていませんが、依然として組織を活発に攻撃し、被害者のファイルを暗号化しています。しかしその一方で、他のランサムウェア集団達がこの「naming-and-shaming(名指し非難)」戦術を採用し始めました。

2019年11月、ランサムウェア集団Mazeが、米国のセキュリティサービス企業Allied Universalに対して二重恐喝を行っていることが確認されました。これは、公になっている事例の中で初めての二重恐喝事件でした。Allied Universalが身代金の支払いを拒否した後、Mazeは同社から窃取したデータとファイルのうち700MB相当分を公開すると同時に、当初の身代金の1.5倍にあたる額を新たに身代金として要求しました。

我々の調査では、ブログで活発かつ継続的に被害者のファイルを公開しているのは、下記のランサムウェア集団です。*(過去2カ月の間に最低1回ブログを更新している)

- Ako

- Avaddon

- Clop

- Darkside

- Dopplepaymer

- Maze

- Nefilim

- Netwalker

- Pysa

- Ragnar Locker

- Sekhmet

- Sodinokibi (REvil)

*この調査結果が公開された当日、ランサムウェア集団ContiとSunCryptが自らのブログを立ち上げたことを発表しました。

これらのランサムウェア(ソフトウェア、集団)には、「独占的に管理されているランサムウェア」と「攻撃開始時は初期アクセスブローカー、攻撃実行時はアフィリエイトと連携するRaaS(ランサムウェア・アズ・ア・サービス)」の両方が含まれています。上述したそれぞれのランサムウェア集団が狙うターゲットは様々であり、そのセクターも多岐にわたるとともに彼らが活用するTTPも様々です。例えばSodinokibiは、RDPの侵害とフィッシングメール攻撃、ソフトウェアの脆弱性を組み合わせて攻撃に使用しており、Mazeはフィッシング攻撃を主な感染経路にしています。

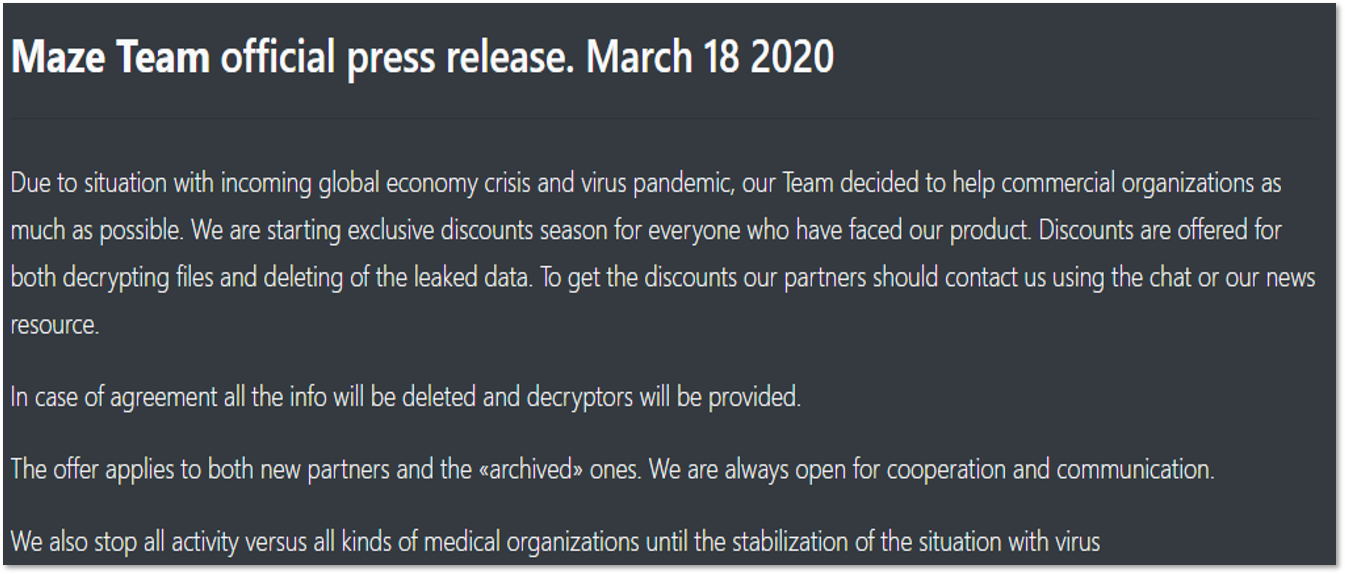

それでは、これら全ての活動は二重恐喝とどのように関係しているのでしょうか?上記リストに掲載されたランサムウェア集団のいくつかは、現在二種類の身代金を被害者に要求しています。ひとつはファイル復号化のための身代金、もうひとつは漏えいデータ削除のための身代金です。例えば、新型コロナウイルスが世界的に流行する中、Mazeは身代金の減額を申し出ましたが、その際彼らは「ファイル復号の身代金と漏えいデータ削除の身代金の両方について減額を提案する」と述べました。

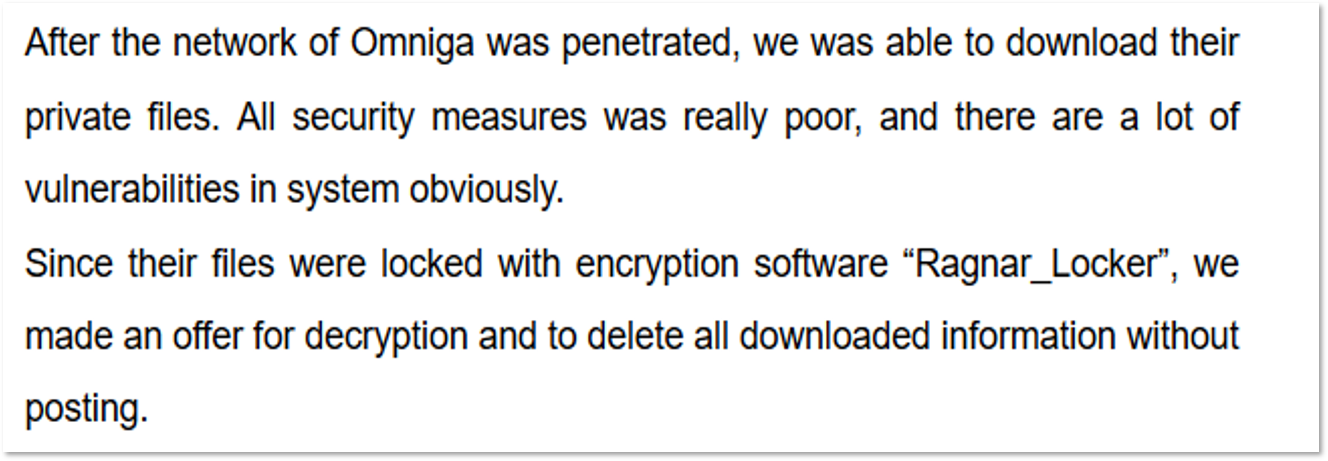

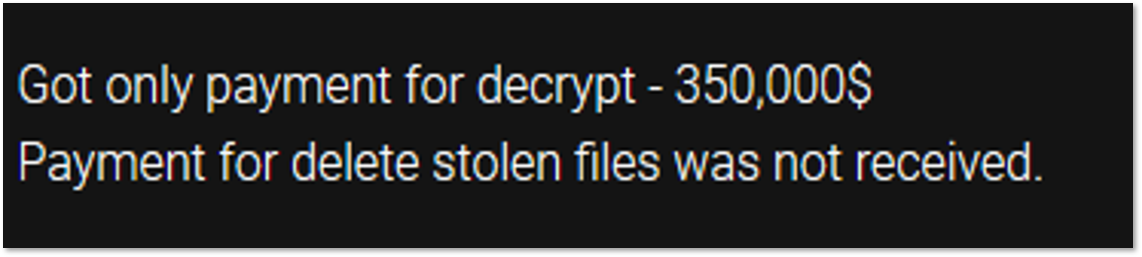

その他のランサムウェア集団のブログにも二重恐喝をにおわせる記述が見られます。例えばRagnar Lockerは、ある被害者に関する投稿の中で「我々はデータを復号化すること、そして窃取した全ての情報を外部に投稿せず削除することを提案した」と記載していました。また、Akoはある被害者について「復号化の代金(身代金)35万ドルのみ支払われた。窃取したファイルの削除代金は未払いだ」と述べていました。

Mazeのウェブサイト

Ragnar Lockerのウェブサイト

Akoのウェブサイト

最も最近の事例としては、ソフトウェアとクラウドホスティングサービスを提供する企業 「Blackbaud」 のケースが挙げられます。同社は、ランサムウェアオペレーターの攻撃を停止させてファイルの暗号化を防ぐことには成功しましたが、窃取されたデータについては削除するための身代金を支払うこととなりました(この攻撃で使用されたランサムウェアについては不明)。つまり、ランサムウェアオペレーターにとって、単にファイルを暗号化するよりもデータを窃取するほうがより収益性の高いビジネスモデルとなりつつあります。

現在では14のランサムウェア集団がデータを窃取してブログで公開していることから、さらに多くのランサムウェアオペレーターがこの戦術を採用し、二重恐喝に及ぶものと思われます。規模の小さい攻撃を行う集団であれば、独自のブログを作成せずに他のランサムウェア集団と協働する可能性もあります。こういったやり方を採用することで、ランサムウェア集団は身代金の支払いを拒否された場合でも窃取した情報を収益化できることから、二重恐喝や被害者をブログで公開するといった手法は今後増加する傾向にあります。

助け合おう、そして脅迫しよう

麻薬カルテルはもはや古いニュースとなり、今日ではランサムウェアカルテルがより多くの注目を集めつつあります。この分野で革新者となったのは言うまでもなくランサムウェア集団「Maze」であり、彼らは他のランサムウェア集団が情報を公開するための「Mazeカルテル」を形成しました。

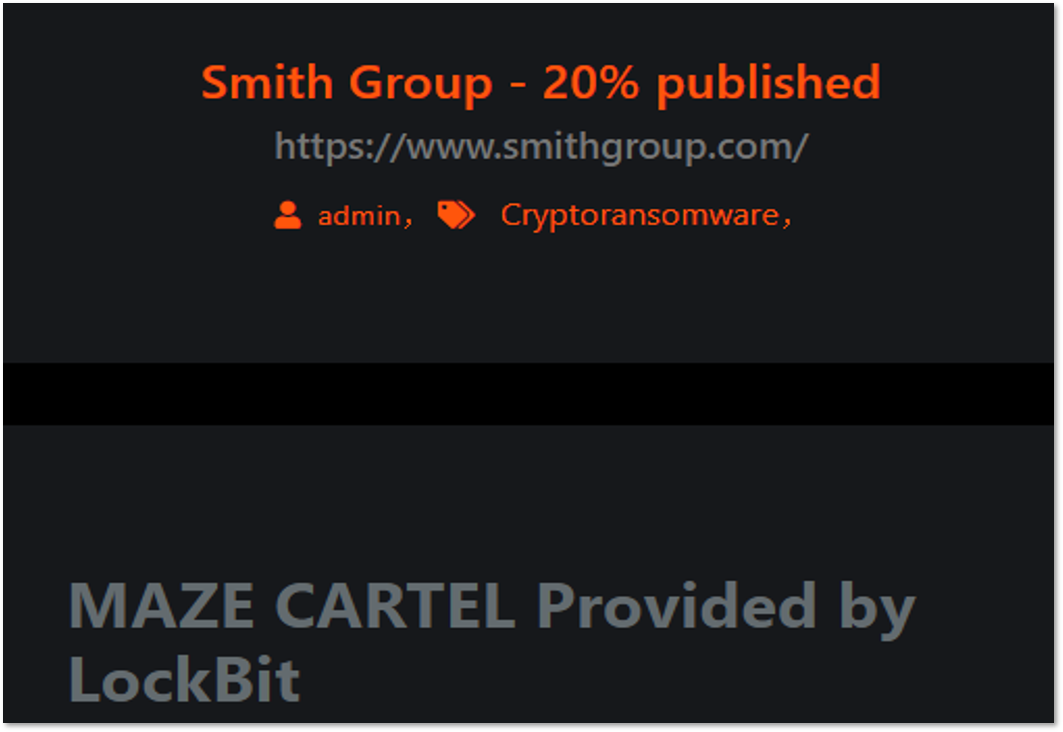

2020年6月2日、Mazeは、ランサムウェア集団LockBitから提供されたファイルを新たな被害者のデータとして自らのブログに掲載し、「Mazeカルテル」の名のもとに両集団が協働することを発表しました。その際に新たな被害者のものとして掲載されたデータは、国際建築事務所「Smith Group」が攻撃を受けた時に窃取されたものでした。そして実際の攻撃活動を担っていたのは、LockBitの背後で活動し、自らのブログを持たないアクターらでした。

Mazeのウェブサイト

Mazeのオペレーターは、レポーターの質問に答えるなかで自分達がLockBitと連携していることを認めるとともに、別のランサムウェア集団が数日中にこの協働体制に加わると述べました。ここでMazeが言及した「別のランサムウェア集団」とは「Ragnar Locker」のことであり、同集団については2019年12月に初めてその活動が確認されているほか、ポルトガルの巨大多国籍エネルギー企業「Energias de Portugal (EDP)」への攻撃でその名を知られています。

2020年6月8日、「Mazeカルテル」の名のもと、Maze

Mazeのウェブサイト

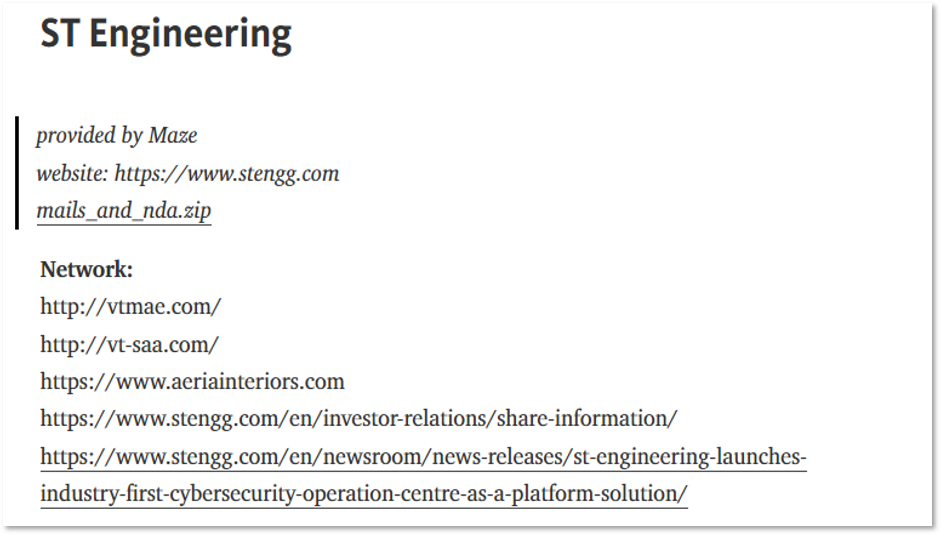

それ以降もRagnar LockerとMazeはデータの交換を続けています。そして2020年6月12日、Ragnar Lockerは過去にMazeからのデータ侵害を受けた総合工学企業「ST Engineering」のファイルを、「Mazeより提供されたファイル」と記して自らのブログで公開しました。彼らの協働関係は一方的にデータを提供するものではなく、互いにデータを提供しあうものになったということです。この時公開されたファイルは、ST Engineeringの子会社であり、航空宇宙サービスを提供する企業「VT San Antonio Aerospace」が所有する情報でした。Mazeが後に明らかにしたところによると、ST Engineeringは身代金の交渉を拒否したということです。

Ragnar Lockerのウェブサイト

Mazeがこれらの2つのランサムウェア集団をカルテルに取り込むにあたって、金銭的動機を利用したのかについては定かではありません。Ragnar LockerはMazeにデータを提供していますが、彼らもMazeが持っているデータの一部を自らのブログに掲載していることから、彼らの協力関係は「ベンダーと購入者」のものではなく、Mazeがある種のコレクションエージェンシー(債権回収業者)として被害者を「買い取り」しているものと考えられます。

また、ランサムウェアオペレーターらの共同作業の末にブログに掲載された被害者が、更なるデータ漏えいを防ぐために身代金を支払った場合には、その身代金を両組織で分配するという経済的な協力体制があると思われます。そして身代金が支払われない場合でも、窃取したデータをアンダーグラウンドのフォーラムで販売した場合には利益を共有しているものと考えられます。

しかし、協働体制に基づいたこれらの活動が発見されたのは1か月以上も前のことであり、それ以降我々は新たな投稿を目にしていません。この事実を踏まえると、この「カルテル」という協働体制はあくまでランサムウェア集団のマーケティング活動の一つであったと考えられます。これは、ランサムウェアを裏で操る脅威アクターらが、被害者を脅迫するために情報漏えいを共同で周知宣伝しようと決定したということです。しかし、こういった共同作業によって得た利益を両者間で分配するということはあっても、より大きな収益を得る目的で彼らが連携するということはまずありえないでしょう。

上記のようなブログ活動以外、つまり互いのソフトウェアや活動の基盤となる部分では彼らが協力体制をとっているという証拠が実在しないことが、この解釈の裏付けとなっています。例えば、LockBitは自らのブログを持っていないものの、アフィリエイトを募集するために利用しているフォーラムでは自分達独自のプロファイルを引き続き使用しています。一方、Ragnar Lockerは現在もオンラインのブログを持っており、Mazeの手を借りることなく被害者3名を新たにブログに投稿しています。また、Ragnar LockerとLockBitの間においても協力関係を示す兆候は見られませんでした。

ランサムウェア業界の実験者として知られるもう一つの集団「Sodinokibi」(ランサムウェア市場シェア1位。Mazeは次点)には、上述の戦術を用いた動きは見られませんでした。恐らく、彼らはGandCrabの過去の功績によって十分な知名度を獲得していることから、被害者についてさらに周知宣伝する必要がないのでしょう。GandCrabは2019年に活動を停止したランサムウェア集団であり、Sodinokibiのランサムウェアと多くの類似点があることが確認されています。また、Sodinokibiの開発者らも自分達はGandCrabのアフィリエイトであり、GandCrabのソースコードを入手していると主張していました。

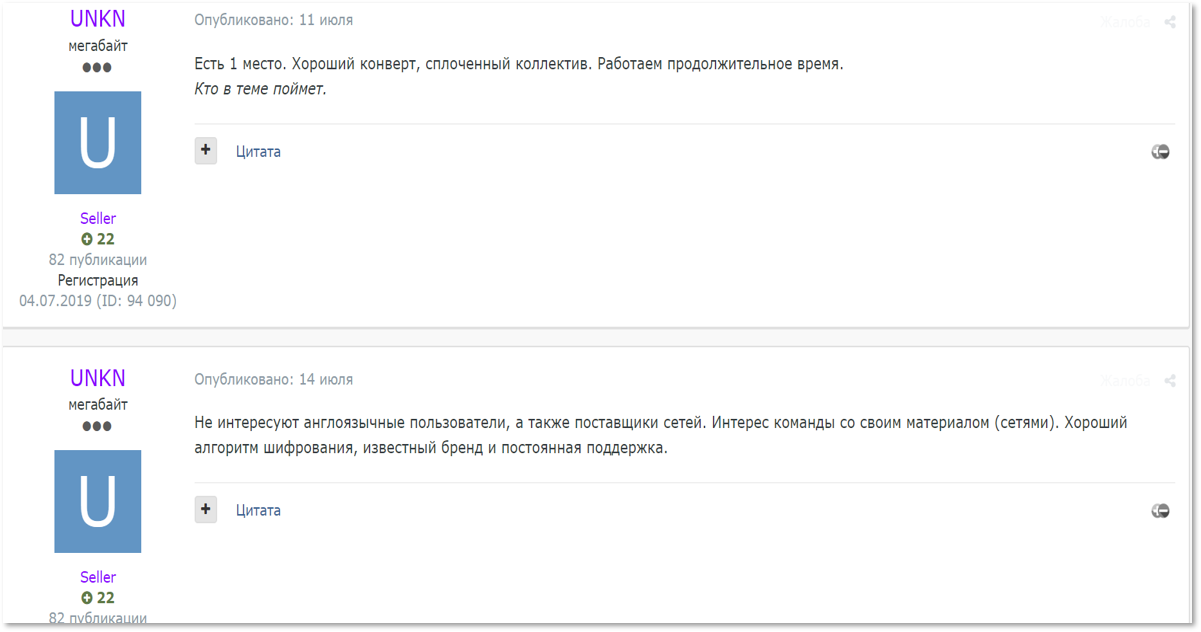

Sodinokibiの背後にいる脅威アクターは、当初は非常に活発に活動しており、フォーラムでの会話や被害者のデータを公開している様子も確認されました。しかし、自らのブログを開設した後はフォーラムでの活動を大幅に減らしており、現在フォーラムではアフィリエイトの募集活動のみを定期的に行っています。Sodinokibiの開発者らは細かい選択基準を持っており、経験が豊富でネットワークへのアクセスを有するチームを優先しています。

Sodinokibiの代理と思われるユーザー「UNKN」

Sodinokibiの代理と思われる人物による別のアフィリエイト募集投稿

かなりの格差はあるものの一番のライバルとも言えるMazeと同様に、Sodinokibiも新たな戦術を導入しました。例を挙げると、被害者のネットワークをスキャンしてクレジットカードやPoSソフトウェアの情報を収集するキャンペーンで、Sodinokibiの活動が確認されています。SodinokibiがPoSソフトウェアを狙う理由は2つ考えられます。まずひとつはクレジットカードのデータを窃取し、それらのカード情報を使って物品を購入したり他のサイバー犯罪者に販売するためです。もうひとつは、彼らの攻撃の一環として単にPoSソフトウェアを暗号化するためです。Sodinokibiは様々な手口を活用していますが(手口については後に解説します)この戦術については明らかになっておらず、他のランサムウェア集団でも使用されていないため、PoSソフトウェアを狙うことがトレンドであると見なすことはできません。しかしそれ以前に、協働体制に関するTTPでもうひとつ調査すべきものがあります。

窃取データを利用して行われる第三者への攻撃

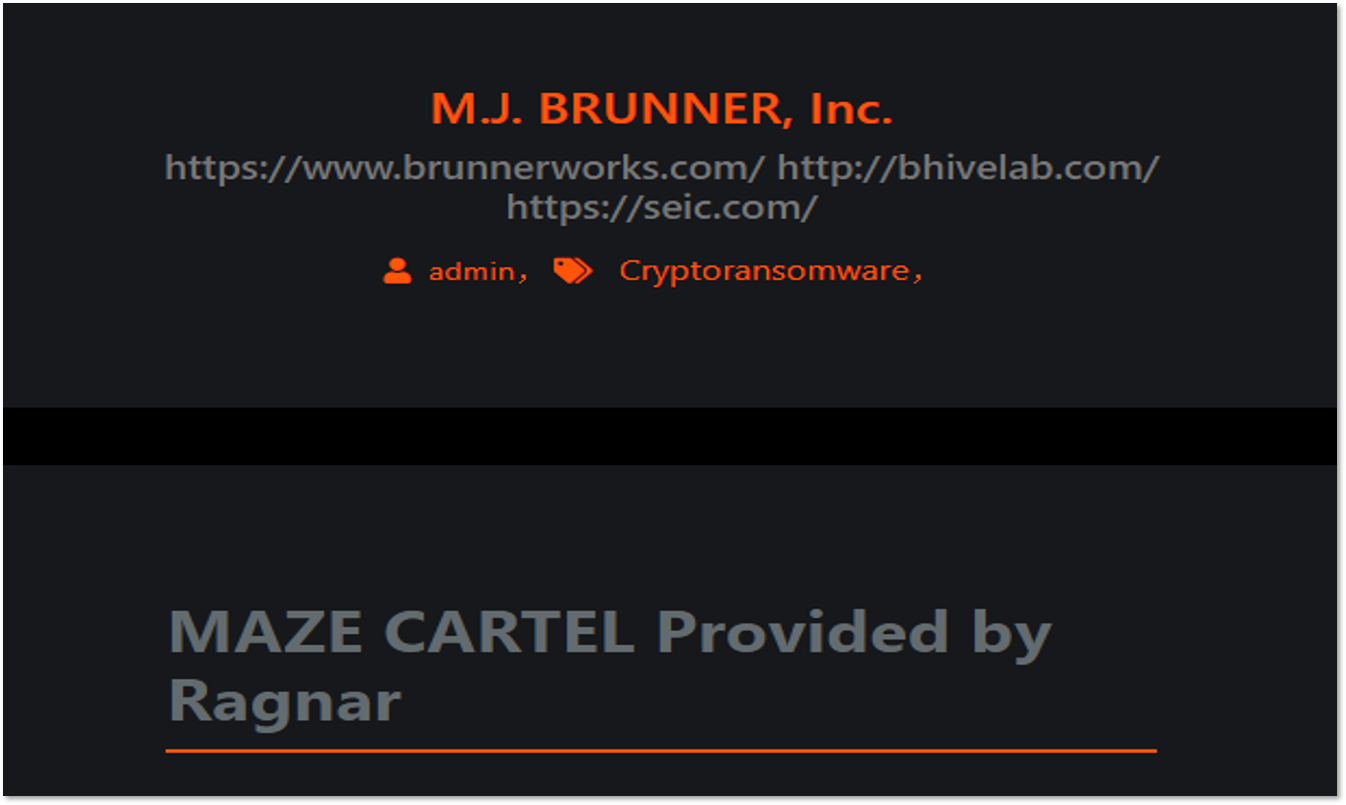

Mazeが、Ragnar Lockerから提供されたBHiveLabのデータを公開した際、最初の投稿では名前のあがらなかったSEI Investmentが他の被害者とともに後の投稿で取り上げられていました。BHiveLabのビジネスについて報道された記事に「BHiveLabの新たなサービスを利用する顧客は、Mars(米国の大手食品会社)、SEI Investment、GlaxoSmithKlin(グローバル製薬企業)である」との一節があることから、同社はBHiveLabの顧客であると思われます。

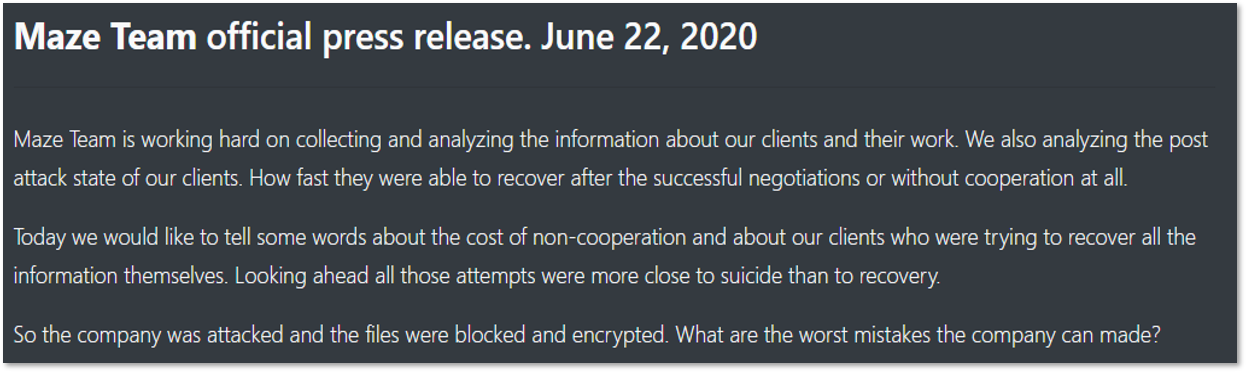

その当時にSEI Investmentが個別に攻撃を受けたのか、それともRagnar LockerがBHiveLabとM.J. Brunnerから窃取したデータの中に同社のファイルが含まれていることにMazeのオペレーターが気付き、マーケティング用の餌として取り上げたのかは定かではありません。しかし数日後、Mazeは自らの「公式プレスリリース」でSEI Investmentを被害者として明記するとともに、「ランサムウェア攻撃を受けた場合は、ネゴシエーターと連携したり、自分でファイルを復号化しないように」との提言を掲載していました。

Mazeのウェブサイト

このプレスリリースの最後でMazeは、以前BHiveLab及びM.J. Brunnerから窃取された情報を利用して、自らの集団のメンバーが今回新たにSEI Investmentを侵害したと述べています。これは、ランサムウェア集団が協力体制をとった場合、そこには一つの集団では生みだされなかった新たなベクトル(侵入経路)が生まれること、そしてデータ侵害を受けた企業を取り囲む全てのエコシステムに対して更なる脅威が生まれることを意味しています。

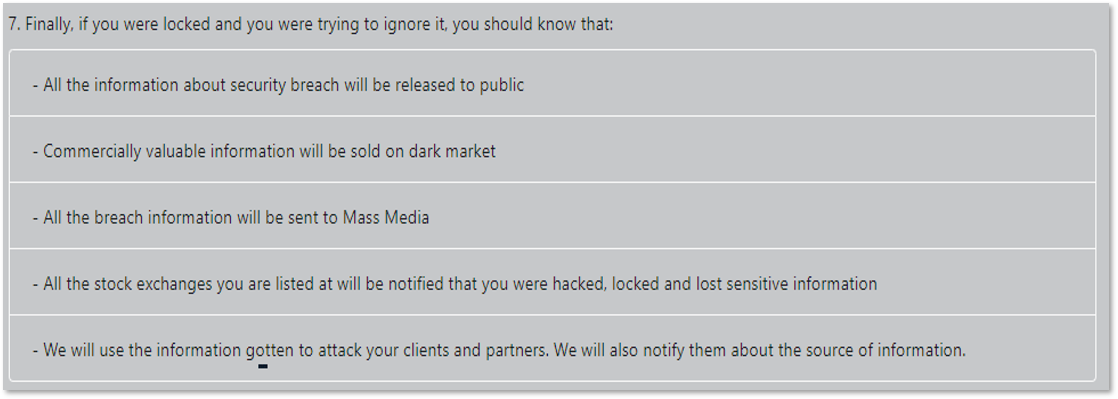

ランサムウェア攻撃を受けた場合、被害者となった企業は自社のベンダー、顧客、パートナー企業などの関係者に対する潜在的な影響についても注意を払う必要があります。ランサムウェア攻撃によって彼らのデータまでもが流出したことに加え、今後は彼らが不正アクセスされる恐れがあるのです。つまり、被害者となった企業の関係者は全員直ちに攻撃に対して脆弱な存在になるということです。Mazeは、プレスリリースのひとつ(下記は2020年4月17日のスクリーンショット)で、「我々は、手に入れた情報を使って貴社の顧客とパートナー企業を攻撃する」と明確に述べています。

Mazeのウェブサイト

我々は、このトレンドは今後増加してゆくものと考えています。ランサムウェア集団はより洗練された手法を取り入れ、窃取したデータを公開したり販売するだけではなく、新たな攻撃ベクトルの第一歩を見つける目的でデータを分析できるようになるからです。

貴方達のデータをオークションにかけ、パートナー企業にも連絡します

現代のランサムウェア集団はカルテルを利用して被害者を脅迫するだけにとどまらず、自分達でも新たな脅威を作り出しています。

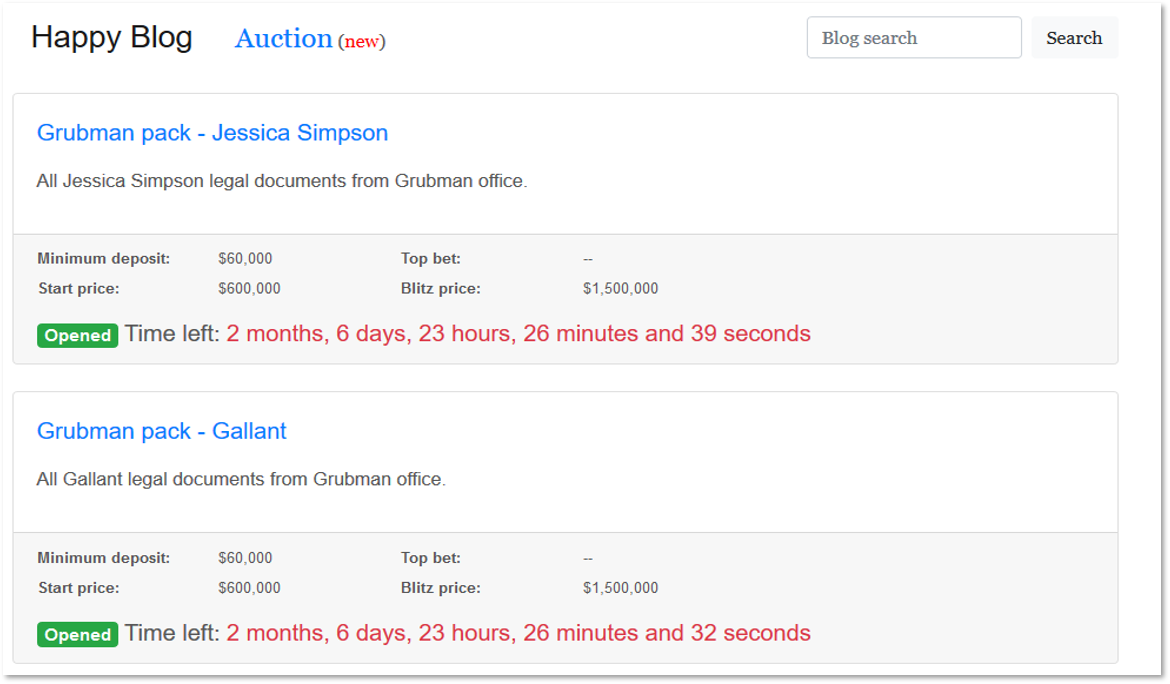

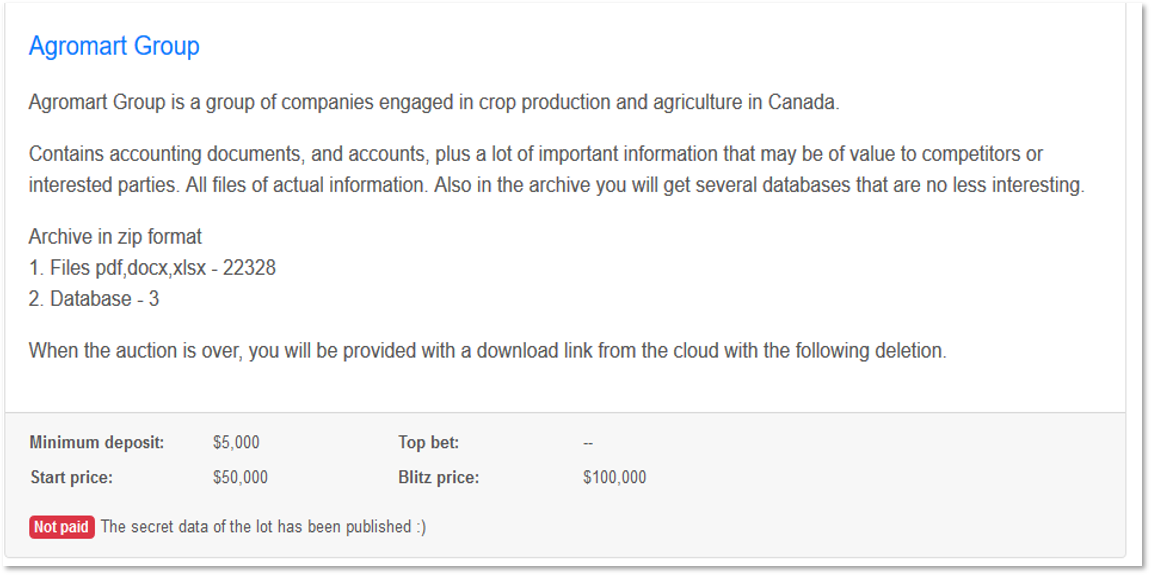

2020年6月Sodinokibiのオペレーターらは、被害者のパートナー企業や関係者の中には窃取されたデータを購入したいと考える人がいるだろうとの含みをもって、窃取データを販売するオークションページを新たに立ち上げました。このオークションに参加する場合、最低でも開始価格の10%以上をデポジットとして支払うよう求められます。また、オークションで販売されているデータは、5万ドルから42百万ドルの間で設定された「即決価格」で直ちに購入することも可能です。

この記事を執筆している時点で、Sodinokibiのブログでは15件のオークションが行われていました。しかしいずれのデータも競り落とされなかったため、出品されたデータはそれぞれ公開される事態となりました。そしてこれまでに22件のオークションが開催されてきましたが、いずれも設定された落札価格には至りませんでした。

Sodinokibiウェブサイト

オークションが不成立に終わった場合でもデータを公開していることから、Sodinokibiは効果的に収入を増やす手段としてオークションを行っているわけではなく、恐らくは被害者にプレッシャーを与えて身代金の支払いを促す手段の一つと考えているようです。従って、我々は他のランサムウェア集団がこのようなオークションを開催するとは考えておりません。しかしこのオークションも、ランサムウェア集団が次々と生み出す新たな脅迫手口の一つとして数えることができるでしょう。

売却されなかったデータを無料で公開すると記載するSodinokibiのウェブサイト

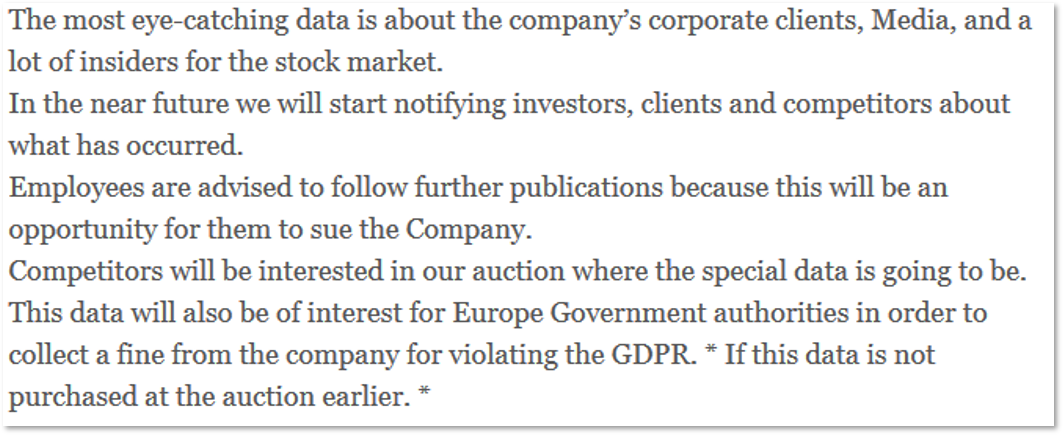

ランサムウェアオペレーターらは身代金の要求を強化するために、被害者に対して「全ての顧客、パートナー、投資家、その他の利害関係者にこのブログへのリンクを送信する」と断言しており、これも新たな脅迫手口のひとつとみなすことができるでしょう。この脅迫手口は、最近Sodinokibi が新たな被害者について記載した投稿でも行われていました。さらに彼らはその投稿の中で、被害者の競合企業や従業員に対し、窃取データを購入して会社(被害者)を訴えるよう呼びかけていました。

Sodinokibiのウェブサイト

Mazeも、前述のプレスリリースで自らの意図を詳細に語っており、窃取したデータのうち商業的な価値のある情報をサイバー犯罪サイトで販売し、被害者のデータを侵害したことをメディアや証券取引所に連絡し、漏えい情報を利用して被害者の顧客やパートナー企業を攻撃すると脅迫しています。

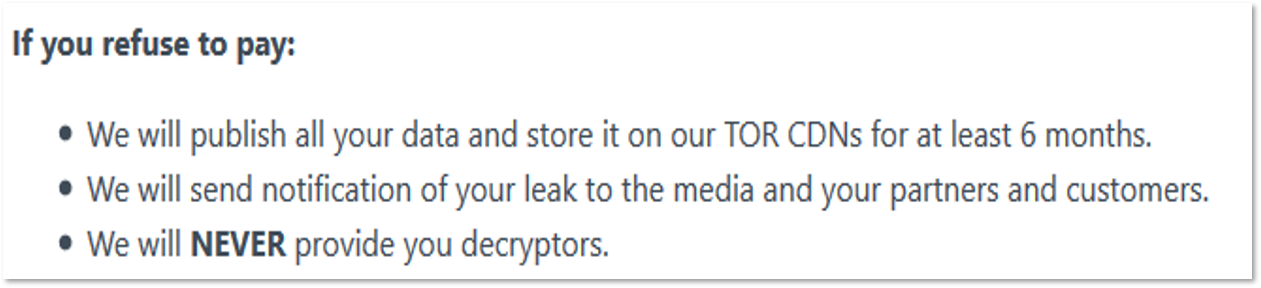

そして、新たな脅威アクター達は自らの脅威がもたらす危険のレベルをさらに引き上げています。新手のランサムウェア集団「Darkside」の開発者らは、「漏えいデータを6か月保存し、被害者の全てのパートナー企業と顧客に情報漏えいを通知する」と断言しました。

Darksideのブログ

被害者を脅迫するために行われたオークションやプレスリリースを観察した結果、我々は、サイバー犯罪者らが被害者とチャットで交渉する中で育んでいた「内輪だけが知る脅威」を、サイバー犯罪コミュニティとオープンソースの両方を活用し、被害者をさらに強く脅かすことのできる「公に知られる脅威」に進化させたと判断しています。

結論として、今回分析対象に挙がったランサムウェア集団はいずれも、より多くの利益を得るために戦術を進化させ、活動を多様化するだけの能力を持った新世代のサイバー犯罪者であり、あらゆる組織にとって深刻な脅威となります。ランサムウェア集団のブログを定期的に監視して情報を得ることは、組織にとって大いに役立つとともに攻撃を受けるリスクを低減するための一助となると言えるでしょう。