人気上昇中のログマーケット「2easy」

Published 12月 21, 2021.

KELAは、アンダーグラウンドのサイバー犯罪社会に広がるコミュニティやマーケットを継続的に監視しています。そして最近その監視活動の中で、攻撃者が窃取したユーザー情報を売買するマーケット「2easy」の活動が、さらに活発さを増していることを発見しました。2easyはアンダーグラウンドの中でも比較的新しいマーケットであり、自動化されたプラットフォームでサービスを提供しています。そこでは様々な脅威アクターが世界中のマシン(ボット)から収集したログ(データやブラウザに保存された情報)が売買されており、今日では約60万台のボットから収集された情報が同マーケットで売り出されています。

KELAがそのテクノロジーを駆使して2easyからデータを収集し、分析した結果、2021年12月時点で同マーケットに「情報窃取型マルウエアが収集したログ」を提供する販売者が18人存在することが明らかとなりました。また、この分析作業で特定された販売者がアンダーグラウンドのサイバー犯罪社会で他にどのような活動を行っているのか、そして様々なサイバー犯罪サイトでは2easyについてどのようなフィードバックが投稿されているのかを調査した結果、資格情報を売買するサイバー犯罪者の大半が2easyについて肯定的な評価を投稿しており、彼らの間で同マーケットが一定の認知度を得ていることが判明しました。これらの調査結果をふまえ、KELAは2easyで販売されている資格情報の大半は有効であり、組織に直接的な脅威をもたらす可能性があるものであると評価します。また我々が2easyを分析した結果、売り出されているログの情報源となったマシンの50%以上がRedLineに感染しており、同マーケットの販売者の間では情報窃取型マルウエア「RedLine」が最も人気を博していることが判明しました。

マーケット「2easy」の背景、価格、特徴

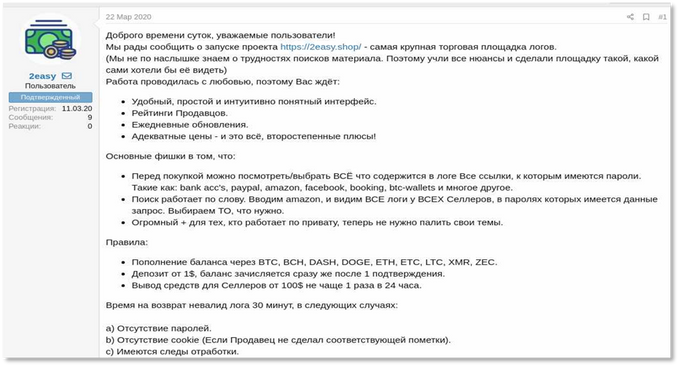

我々が行った調査では、2020年3月以降、2easyの管理者が様々なロシア語話者用ハッキングフォーラムでマーケットの広告を投稿していたことが確認されました。2easyを運営するアクターの主張によると、同マーケットは2019年から運営されていたとのことですが、大きな成長を見せ始めたのは2021年に入ってからのことです。なお、2easyのドメイン登録に関する記録を我々が調査したところ、2easyのドメインは2018年末に登録されており、現在はサイバー犯罪コミュニティにも広告を掲載しているウクライナの某プロバイダーによってホストされていることが確認されました。この情報は、同マーケットが2019年から稼働していたという主張を裏付けています。

2easyは、2021年に同マーケットの開発者によるアップデートも行われており、2020年7月時点では2万8,000台のボットから収集したログを売り出していましたが、現在では約60万台にものぼるボットから収集したログを売り出しています。

また2easyで売り出されている商品の価格を、悪名高いマーケット「Genesis」や「Russian Market」のものと比較したところ、売り出されている大半のボットの価格帯は2easyで5米ドル未満、Genesisで5~25米ドル、Russian Marektで10~15米ドルとなっており、2easyでは比較的廉価なボットが販売されていることが明らかとなりました。

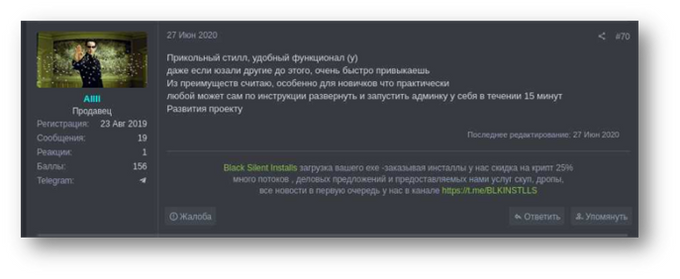

ボットネットマーケット「 2easy」が最初に投稿した広告の1つ (投稿先はロシア語話者用サイバー犯罪フォーラム「Dublikat」)

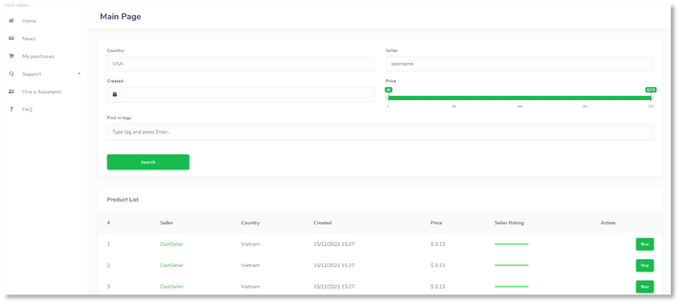

2easyのユーザーは、プラットフォームの画面上で以下のサービスを利用することができます。

- 感染したマシンがログインした全サイトのURLを閲覧

- 興味のあるURLをログ内で検索

- 上記URLのウェブサイトにアクセスするために必要な資格情報が保存されているマシンのリストを閲覧

- 販売者の評価(レーティング)をチェック

- 販売者が商品に割り当てたタグの確認(大半のタグはマシンが感染した日付を記したものですが、販売者からのメモが追加されている場合もあります)

- 特定の標的(ネットワークやポータル、URL等)への資格情報を入手

ただし、我々が監視している他のボットネットマーケットとは異なり、2easyでは購入前に被害者について閲覧できる情報はほとんどありません(例えば、被害者のIPアドレスやOSバージョンを一部加工編集して掲載するといったことも行われていません)。

2easyのホーム画面

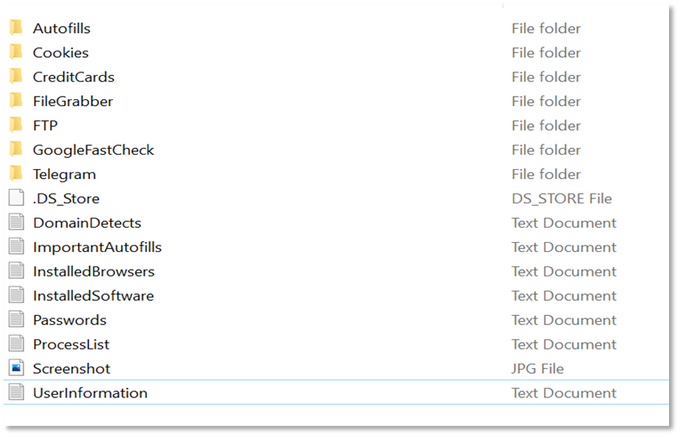

2easyでボットを購入したユーザーは、アーカイブファイル(Zip形式)を受け取ります。このアーカイブファイルには、被害者の資格情報やクレジットカード情報、インストールしているブラウザ及びソフトウエアのリスト、実行されているプロセスの一覧、ユーザー情報、一部のファイル、その他ボットから窃取した様々なデータや情報を保存したフォルダやファイルが格納されています。購入者となるユーザーが手にすることのできるデータの種類は、ログの収集に使われている情報窃取型マルウエアの機能によって異なり、マルウエアの亜種によっては、多種多様な種類のデータを窃取することに特化した機能が組み込まれているものもあります。

RedLineに感染したボットから収集された情報が保存されているフォルダ(2easyにて入手)

他の類似のマーケットと同様に、2easyも商品の品質が悪い場合(パスワードやクッキーが含まれておらず、またその旨が購入前に明示されていなかった場合など)は返金を行うオプションを提供しています。また、購入したログがすでに他のサイバー犯罪者に使用されていた痕跡がある場合にも返金対応を受け付けており、これについては他のマーケットやプロバイダーから入手したログを2easyで再販することを防ぐための措置であるものと考えられます。

販売者と使用されているマルウエア

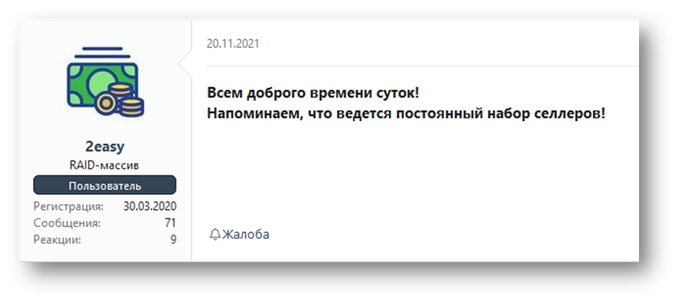

2easyは、同マーケットに販売者として参加するユーザーを募る広告を頻繁に投稿しています。我々は今回の分析を行うにあたり、同マーケットのボット(ログ元)35万台を独自のツールにて処理しました。その結果、2easyが18人の販売者を擁していること、そしてボット販売台数において上位4位を占める販売者が、同マーケットで販売されている全ボットの約94%を提供していることが明らかとなりました。また、販売者の中で最も活発に活動しているアクター「DarkSeller」については、2easyで売り出されている全ボットの約60%を提供していることが判明しました。

2easyの代表者が、同マーケットの販売者を常時募集していると主張している投稿

また、KELAの脅威インテリジェンスプラットフォームが2easyから収集したデータについて分析した結果、同マーケットで検出されたボットの50%が情報窃取型マルウエア「RedLine」の窃取した情報を保持していることを示唆する、ある特異的な情報が確認されました。ただし、同マーケットの販売者のうち、使用するマルウエアをRedLineに限定しているのは5名のみであり、4名はRedLineと他のマルウエアを併用しているようです。例えば前述のトップ販売者「DarkSeller」は、サイバー犯罪者たちの間で人気が高く、周知の存在となっている情報窃取型マルウエア「Raccoon」も使用していることが確認されています。

2easyで 「ALLLL」として活動する販売者*が、情報窃取型マルウエア「RedLine」の使用感について肯定的なフィードバックを行った投稿。「良い情報窃取型マルウエアで、機能的にも使いやすい。<…>RedLineを使うメリットのひとつは、指示に従って作業するだけで誰でも管理パネルを15分で配備できることだ。特に初心者にとってはありがたいね」 (*KELAの調査では、「ALLLL」がフォーラム「BDF」では「Allll」とのユーザー名を使って活動していることが判明しています)

また、2easyでトッププレイヤーとして活動する販売者たちについて調査を行った結果、そのうち数名は複数のロシア語話者用フォーラム(XSSやExploit、LolzTeam、その他)でも販売者として活発に活動を展開していたり、議論の対象となっていることが確認されました。彼らは、RedLineの他にどのマルウエアを使用しているかについては明らかにしていなかったものの、うち数名は情報の窃取を手助けするサービスを使用していることが確認されました。

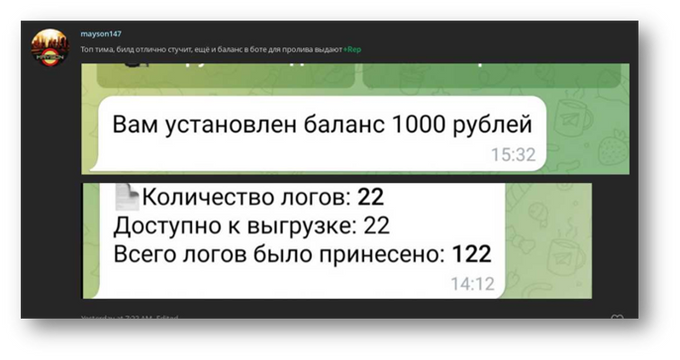

例えば、2easyで販売者として活動する「Mayson_logs」については、「Univer City」と呼ばれるサービスを使用していることが確認されています。Univer Cityは、情報窃取型マルウエアを使用・配信するためのサービスであると思われますが、同サービスが独自の情報窃取型マルウエアを提供しているのか、それともRedLineのように商品化されている情報窃取型マルウエアを提供しているのかについては定かではありません。しかし、Mayson_logsがRedLineと他の情報窃取型マルウエアの両方を使用している状況が観察されていることを考慮すると、Univer Cityがいずれの種類の情報窃取型マルウエアを提供していてもおかしくはありません。またUniver Cityは、YouTubeビデオの説明欄を介して不正なリンクを拡散し、悪意あるファイルを大量に配布するといった手法も提供しています。この情報は、Univer Cityを利用する Mayson_logsが、この手法を最初の感染ベクトルとして使用している可能性があることを暗に示唆しうるものであるとも考えられます。また我々の調査では、このMayson_logsが別のコミュニティでは「mayson147」というハンドル名で活動していることを確認しています。

その他に興味深い点としては、Univer CityがGoogle Pay関連のログをユーザーに渡さず私物化していることが挙げられます。つまり、Univer CityのユーザーはGoogle Payに関連する機能を商品化したり悪用できないということであり、Univer Cityは私物化したGoogle Pay関連のログを、さらなる不正行為に悪用しているものと思われます。また我々は、これと同様の条件下で提供されている別のサービスを熟知していますが、2easyで活動する販売者の一部は恐らくそのサービスを使用しているものと思われます。我々のこの判断は、2easyの販売者数名が、タグの中で特定のリソース(大半は暗号資産のウォレット)について「worked out(使用済みであり、そのリソースについては金銭的価値がないこと)」と記載している事実が根拠となっています。タグにこの記載がある場合、言及されているリソースにアクセスするための資格情報がログに含まれていたとしても、それらの資格情報は無効であるということです。このような状況が生まれる理由としては、複数の要因が考えられます。

- 販売者がUniver Cityと類似したサービスを使用しており、特定のログをそのサービスに提供した。

- 別のサイバー犯罪者が特定のログを使用し、その後売りに出したログを販売者が購入した。

- 販売者が自らの不正行為のために特定のログを使用した(例えばALLLLは、StealerLogSearcherという名称のツールを使用して、窃取したログの中から特定のリソースを検出しています)

「Mayson_logs」が「mayson147」とのハンドル名で「Univer City」に関する肯定的なフィードバックを投稿(フォーラム「LolzTeam」)

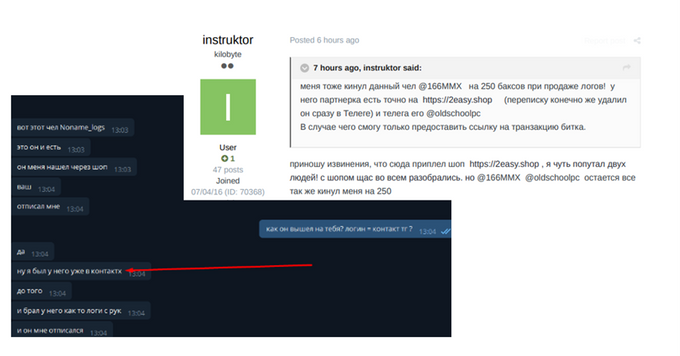

2easyの販売者に対する評価については、彼らを詐欺行為で非難する投稿が数件確認されたものの、その非難を行ったユーザー自身が、後にその内容が不正確であったことを認めていました。その一例として、「166MMX」と名乗るユーザーが詐欺行為をしたとして非難され、さらにこの166MMX が2easyのユーザー「Noname_logs」と同一人物であると言及されていた事例が挙げられます。我々がこの事例について調査を進めたところ、166MMX を詐欺行為で非難したユーザーは、誤って全く別の2人のユーザーを同一人物であると決めつけていたことが判明しました。

ユーザー「instruktor」が当初「166MMX」と 2easy のユーザー「Noname_logs」を同一人物と断定していたものの、後にそれが誤りであったことを認めた投稿

したがって、「2easy」の販売者は商用の情報窃取型マルウエアを使用したり、場合によってはマルウエアを拡散・管理する際にサードパーティのサービスを利用する比較的レベルの低いアクターではあるものの、我々はこれらの情報をもとに彼らが信頼できる販売者であると評価しています。また我々の調査では、2easyそのものや同マーケットの販売者を詐欺行為で大々的に非難している投稿は確認されませんでしたが、一部のユーザーが、購入したログに無効な情報が含まれていたと不満を述べている状況は確認されました。我々は2easyで販売されている商品の正当性についてさらなる調査を進めるべく、今後も同マーケットの監視を続けてまいります。

ログが重要となる理由は?

KELAは、2easyをはじめ多数のボットネットマーケットを監視しており、それらのマーケットでは様々な情報窃取型トロイの木馬(RedLineやAZORult、Vidar、Raccoonなど)に感染したマシンから収集されたデータが売買されています。一方、感染したマシンには従業員や顧客、取引先が使用する資格情報や個人情報が保存されており、組織のネットワークへ侵入しようと試みる攻撃者にとっては、それらの資格情報が廉価で入手しやすい初期エントリポイントとなっています。

その一例として、ゲーム大手のElectronic Arts社に対して行われたサイバー攻撃が挙げられます。同社への攻撃は2021年6月に公表されましたが、その時の報道では、同社スタッフのPCから窃取されたクッキーがオンライン上でたった10ドルという価格で販売されており、某ハッカーがそのクッキーを購入したことが攻撃の発端となったとされています。その後このハッカーは、クッキーの資格情報を使ってElectronic Arts社のSlackチャンネルにアクセスし、同社の従業員を騙して多要素認証トークンを入手し、様々なゲームのソースコードを盗み出すことに成功したのです。

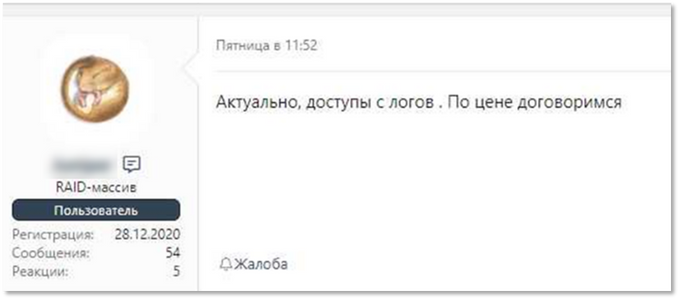

我々はその他にも、脅威アクターがネットワークアクセス(不正アクセスされた組織が所有するコンピュータへのリモートアクセス)を入手するために、ログを活用している事例を確認しています。ネットワークアクセスを販売する脅威アクターは初期アクセス・ブローカー(IAB)と呼ばれていますが、一部の初期アクセス・ブローカーは、自らの販売するネットワークアクセスがログから入手したものであることを公言しています。

初期アクセス・ブローカーがサイバー犯罪フォーラムに投稿したメッセージ「重要、ログからのアクセス。合意の価格にて」

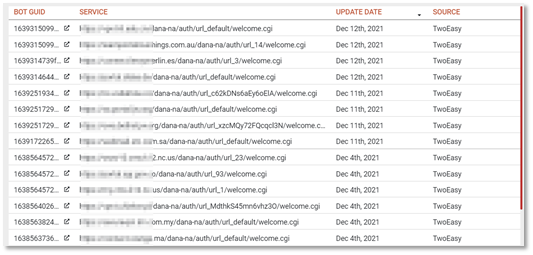

また、初期アクセス・ブローカーの間で人気の高い種類のネットワークアクセスを2easy内で検索したところ、売買されているログの中に、以下のページ(URL)に対する資格情報が含まれていることが判明しました。

- Pulse Secure VPNのログインページ2,480件

- 様々なVPN製品のログインページ2,261件

- Citrix ADC (旧称NetScaler ADC)のログインページ637件

- Cisco ASA WebVPN のログインページ499件

- RDWebのログインページ 332件

- Global Protect VPN のログインページ206 件

2easyで売買されているログに含まれていたPulse Secureログインページの情報(上図はKELAの脅威インテリジェンスプラットフォーム「 DARKBEAST」で表示した画面)

初期アクセス・ブローカーがランサムウエア・アズ・ア・サービス(RaaS)のエコシステムにおいて重要な役割を担っていること、そして彼らが場当たり的な攻撃で入手した初期アクセスが標的型攻撃に利用されていることを考えると、RaaSのサプライチェーンの流れを上流でせき止めるためにも2easyのようなマーケットを監視することが非常に重要となります。

組織と関連のある資格情報が窃取され、その資格情報が脅威アクターに購入された場合、彼らがその資格情報を悪用して組織のネットワーク内を水平移動し、組織のあらゆるコンピュータに不正アクセスする可能性があります。つまり、窃取された資格情報が売買されるということは、組織にとって重大なサイバーリスクがもたらされることを意味しているのです。またそういった不正アクセスを経て、組織や顧客の機密データを窃取されたり、ランサムウエアをはじめとする様々なマルウエアを展開されるなど、あらゆる不正行為に発展する可能性も懸念されます。