狙われるMSP:脅威アクターの一石二鳥(多鳥)な攻撃術

Published 3月 27, 2023.

マネージドサービスプロバイダー(MSP)やマネージドセキュリティサービスプロバイダー(MSSP)は、多岐にわたるITサービスや円滑な事業運営に必要なサポートを提供しており、いまや多くの企業にとって重要な役割を果たしています。しかし同時に、1社を侵害してその資産を侵害するにとどまらず、潜在的被害者の数を増やすべく第三者も幅広く標的にしようと目論むサイバー犯罪者にとって、MSPは魅力的な標的となっています。本ブログでは、MSPやIT企業を標的とするサイバー犯罪エコシステムで活動する脅威アクターが、現在関心を寄せているトピックについて解説します。

MSPのネットワークアクセス:多数の標的を攻撃できる完璧な侵入ベクトル

サイバー犯罪フォーラムでネットワークのアクセスを販売する脅威アクター(初期アクセスブローカー)は、積極的にMSPを侵害しているようです。「ネットワークアクセス」とは、様々な侵入ベクトルやアクセス権限、エントリポイントを指す広義な用語です。ネットワークアクセスとして売り出される「商品」としては、SQLインジェクション、リモートデスクトッププロトコル(RDP)の資格情報、管理者権限へ特権昇格する方法などが挙げられます。これらのネットワークアクセスが売り出された場合、まずネットワークの初期エントリポイントとして利用され、またその後は他のサイバー犯罪者によってさらなる攻撃に悪用される可能性があります。最も多く売り出されている商品の種類としては、RDPやVPNを介したアクセスが挙げられます。一方、それら商品を購入する側の脅威アクターも、地理や業界、収益などの属性を基に自らの理想とする被害組織の条件を定義しています。

最も狙われているのはIT業界

2022年、テクノロジー業界は初期アクセスブローカーが標的とする業界トップ3にランクインしました(このテクノロジー業界の区分には、MSPやその他IT企業が含まれます)。サイバー犯罪者がMSPを1社攻撃した場合、そのMSPが所有する大量のデータを窃取するのみならず、データ内の情報を活用してMSPの顧客を侵害することが可能となります。つまり脅威アクターにとっては、MSPのように様々な企業のネットワークや社内データにアクセスできる企業を攻撃することで、さらに多くの標的を攻撃できる可能性が広がるのです。こういった状況を受け、いまや脅威アクターはMSPのネットワークを侵害した後、直ちにその顧客組織を攻撃するようになっています。

需要と供給

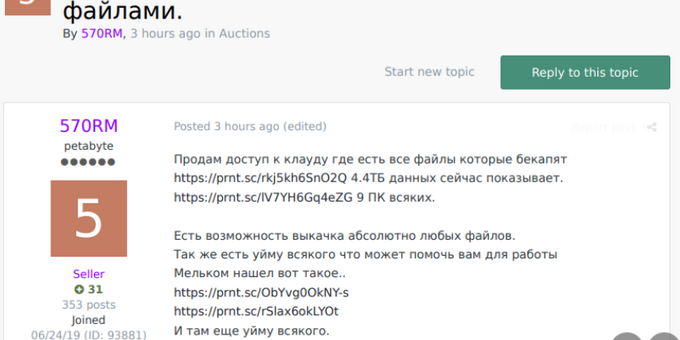

我々は、MSPやIT企業のアクセスについて、サイバー犯罪フォーラムで安定的な需要と供給があることを確認しています。例えば2023年1月には脅威アクター「570RM」が、オーストラリアでビジネスを展開するIT企業のアクセスを売り出していることが確認されました。このIT企業は顧客のバックアップファイルを保存するクラウドサービスを提供しており、570RMが同社のアクセスをオークション形式で売り出した数日後には、何者かが1,500米ドルでこのアクセスを落札していました。

570RMは、このIT企業の顧客に関する情報が表示されたスクリーンショットも投稿に掲載しており、そこには一部編集された資格情報も含まれていました。また投稿には、購入者はVPNや電子メール、その他様々なサービスの資格情報などの機密情報にアクセスできること、そしてこのIT企業が保有するバックアップファイルをダウンロードできることが明記されていました。さらに、このIT企業に対する不正アクセスを通じて侵害できるであろう企業のリストも掲載されており、そこには主にオーストラリアの金融、メディア、建設、専門サービス業界で収益500万~1億7,500万米ドルを有する企業の名が30件以上並んでいました。

脅威アクター「570RM」がオーストラリアにあるIT企業のアクセスを売り出した投稿。不正アクセス先となるIT企業の詳細情報とともに、「あらゆるファイルを

ダウンロードできる」とのメッセージが記載されている。

売り出されたアクセス

2022年12月に観察された別のインシデントでは、脅威アクター「remotedesktop」が、収益500万米ドルを有するブラジルのIT企業のアクセスを売り出していました。remotedesktopの説明によると、この商品はMSPがカスタマイズしたソフトウエアの管理パネルに対するアクセスであり、購入した人物は旅行や金融、ライフスタイル、メディア、eコマース業界の企業約1,500社のドメインコントローラーに、RDPでアクセスできるということでした。remotedesktopは、このアクセスを開始価格2,000米ドルでオークション形式にて売り出していました。サイバー犯罪者がこのアクセスを購入した場合、複数企業の機密データを一括で窃取したり、それら企業のネットワークにマルウエアを展開することが可能となります。

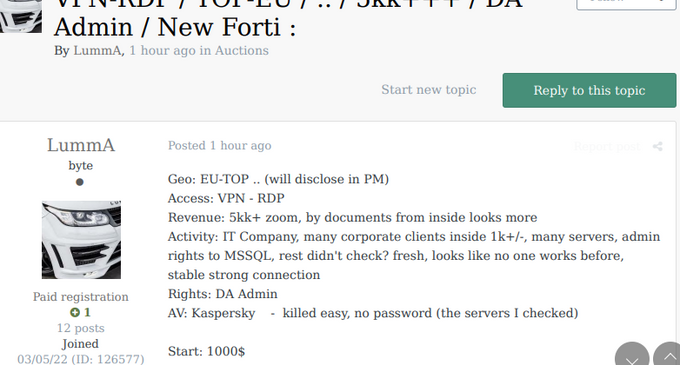

また最近では、脅威アクター「LummA」が、欧州に拠点を置き収益500万米ドルを有するIT企業のアクセスを売り出したことも観察されています。LummAによると、購入者はVPNとRDPを介してドメイン管理者権限にアクセスすることができ、またこのIT企業を利用する顧客のサーバー(MSSQLサーバーなど)にもアクセスできるということでした(ただし、IT企業とその顧客企業のどちらが所有しているサーバーかについては不明)。このアクセスもオークション形式で売り出され、開始価格は1,000米ドル、即決価格は5,000米ドルに設定されていました。

しかし同日、LummAはこの商品の即決価格を1万5,000米ドルに引き上げました。投稿には「この商品にはVMwareやHPEストレージ、Veemのバックアップサーバーのアクセスも含まれている」との説明が追記されており、これが価格引き上げの理由になったものと思われます。この商品を購入した人物は、100社以上の企業に不正アクセスして悪意ある活動を行い、各社の資格情報や機密ファイルを窃取することが可能となります。

LummAが欧州に拠点を置くIT企業のアクセスを売り出した投稿。顧客の情報にもアクセスできることが記載されている。

2022年に売り出されたアクセスの中央価格は、全業界ベースで300米ドルとなりました。その一方で、MSPやIT企業のネットワークアクセスは、1,000~1万5,000米ドルと比較的高額な値段で売り出されています。そして売り手となる初期アクセスブローカー側も、「1つの標的を通じて複数の企業に簡単にアクセスすることができるため、MSPやIT企業のアクセスは高額になる」と説明しています。

データ侵害のリスクにさらされるMSPの顧客

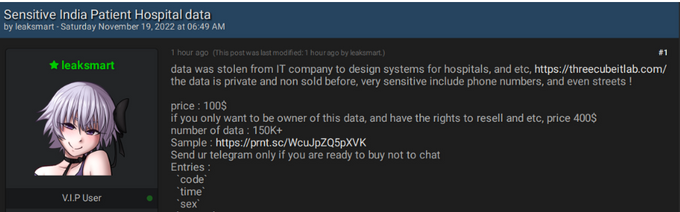

MSPに対する不正アクセスから生じるインシデントの1つとして、その顧客に属するデータの侵害が挙げられます。2022年11月、我々は脅威アクター「leaksmart(別名Shadowhacker)」が、インドにある病院のデータベースを売り出したことを確認しました。Leaksmartはデータベースを売り出した投稿の中で、「病院向けシステムを設計するIT企業からデータベースを窃取した」と説明していました。これは、病院がベンダーとして利用していたIT企業が攻撃を受け、その後、病院と患者のデータ侵害へ発展したことを意味していました。

脅威アクター「leaksmart」が、IT企業から窃取したインドの病院のデータを売り出している投稿

企業のデータベースを漏えい

さらに2022年8月には、脅威アクター「Kelvinsecurity」が、ヘルスケア業界にサービスを提供する米国IT企業のデータベースを公開しました。Kelvinsecurityによると、このデータベースには1万5,000社を超える企業のデータや、様々な病院・医療センターのメールサーバーへのアクセスが含まれているということでした。またKelvinsecurityがサンプルとして提供した企業データには、患者や従業員のものと思われる氏名や電子メールアドレス、電話番号、役職などが含まれていました。

また2023年1月には、脅威アクター「Leakbase」が、インドネシアに拠点を置くソフトウエア企業のデータベースを公開しました。Leakbaseによると、このデータベースには個人の氏名や電子メールアドレス、電話番号、住所、ID番号など2,500万レコードが含まれているということでした。その後弊社で分析を行った結果、データにはこのソフトウエア企業の顧客企業から収集されたと思われる、機密性の高い医療記録(過去の手術歴や病歴、投薬情報、疾患の背景情報、診断、検診、治療手続きをはじめとする患者の記録情報)が含まれていることが判明しました。

サードパーティとなるベンダーが攻撃された場合、保護対象保健情報(PHI:個人を特定できる保健情報)が公開され、何百万人もの患者に影響が生じる可能性があります。従って、MSPがサードパーティとしてのリスク管理戦略を重点的に策定し、自らに対する攻撃が多数の顧客のインシデントにつながる事態を阻止することが重要となります。

MSPに対するランサムウエア攻撃で顧客も 被害に

これまで我々は、ネットワークアクセスを売り出された被害組織がランサムウエア攻撃の標的となった数々の事例を観察してきました。ランサムウエア攻撃を受けた組織の大半はデータを侵害され、身代金の支払いまたはデータの復旧にかかる費用などで経済的損失を被っています。一方MSPをはじめとするIT企業は、その業務上顧客の機密情報を社内に保持していることが多く、ランサムウエア攻撃を受けた時の損害は一般の企業よりもはるかに大きくなる可能性があります。そして初期アクセスブローカーも、MSPやIT企業のアクセスを売り出す際はこの点をアピールしています。

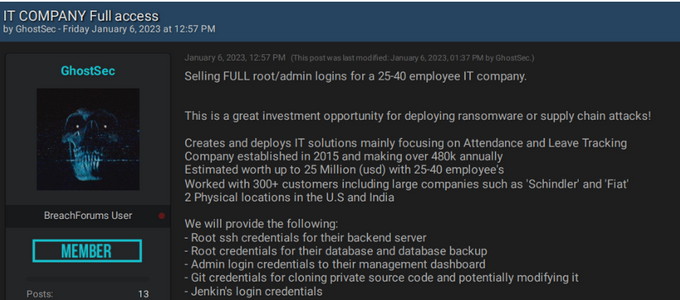

2023年1月、我々は、脅威アクター「SebastianDAlex」がインドに拠点を置くIT企業のアクセスを5,000米ドルで売り出したことを確認しました(このアクターは、ハッカーグループ「GhostSec」で積極的に活動しているメンバーです)。SebastianDAlexの説明によると、この商品は「管理者権限のある端末にログインできるアクセス」であり、購入者は不正アクセス先となるIT企業のデータベースや管理パネル、GitHubのソースコード、Jenkins(ソフトウエア)など様々なサービスにアクセスできるということでした。さらにSebastianDAlexは、「このアクセスを使えばランサムウエア攻撃やサプライチェーン攻撃を展開できる」と見込み客に向けた具体的なアドバイスも記載していました。

ハッカーグループ「GhostSec」がインドのIT企業のアクセスを売り出している投稿。ランサムウエア攻撃やサプライチェーン攻撃をはじめ、さらなる悪事に利用できるとユーザーに呼びかけている(SebastianDAlexも上図と同じ投稿をXSSに掲載)。

有名なインシデント

MSPが標的とされた有名なインシデントとしては、SolarWinds社に対する攻撃(2020年)とKaseya社(2021年)に対する攻撃が挙げられます。この2社に対する攻撃は、数百に上る世界中の企業や政府機関に影響を及ぼしました。また昨年(2022年)は、不正アクセス先となった組織ではなく、その関係先が被害組織として公表される事例の増加が観察されました。特にLockBitについては、不正アクセスした組織から窃取したファイル内で顧客やベンダー企業、パートナー企業に関する情報を探し、収益性の高い企業の情報が確認された場合はその企業のネットワークの侵入経路をファイル内で探したり、実際には直接攻撃を行っていないにもかかわらず被害組織として公表するなど、収益力の強化を図っている様子が多々確認されました。

その1例として、2022年12月にLockBitが「ニュージーランドの非営利保険会社『Accuro』社に不正アクセスした」と主張したインシデントが挙げられます。Accuro社は、LockBitが同社の名を被害組織として公表する前に、自らがサイバー攻撃を受けた事実を公表していました。しかし同社のウェブサイトに掲載された声明では、実際にサイバー攻撃を受けたのは同社の利用するITインフラプロバイダー「Mercury IT」社であること、そしてその二次被害でAccuro社の情報が流出したことが説明されていました。

また実際に、2022年12月のLockBitのブログでは、Mercury IT社の名が被害組織として公開されていました。さらに同月中、Mercury IT社に対する攻撃で二次被害を受けたと思われる他のニュージーランド企業も被害組織としてブログに追加され、LockBitがブログの中で、「Mercury ITの協力のおかげでこの会社のファイルを手に入れることができた」とコメントしていることが確認されました。ただし、LockBitが実際にMercury IT社の顧客企業のインフラストラクチャに不正アクセスしたのか、それともMecurity IT社を通じて顧客企業のデータを「窃取しただけ」であるのかは、明らかとなっておりません。

その他にLockBitが関与したインシデントとして、英国のMSPである「Advanced」社へのランサムウエア攻撃が挙げられます。Advanced社は2022年8月にサイバー攻撃を受け、その結果として英国の国民健康保険サービス(NHS)が業務の中断を余儀なくされました。そしてその後Advanced社は、ランサムウエア攻撃を受けて顧客(主に医療機関)に影響が生じたことを公表しました。

同社ブログの投稿(2022年8月2日付)によると、攻撃者は第三者が使用していた有効な資格情報を使って社内ネットワークにアクセスし、CitrixサーバーとRDPセッションを確立したということでした。そして攻撃者が最初にログインを行った際、Advanced社の医療機関向けインフラストラクチャ内を水平移動して特権昇格を行い、その後偵察活動を行ってランサムウエアを展開するにいたったとの経緯が説明されていました。またこの時Advanced社に不正アクセスした人物は、同社の保有するデータの一部をコピーして窃取していたということです。

ただし、LockBitはAdvanced社を自らの被害組織としてブログで公表してないため、Advanced社が要求された身代金を支払うことに決めたのかなどについては、明らかとなっておりません。

MSPに対する攻撃のなかには金銭目的ではなく、国家支援を受けて偵察活動を行うAPTグループが関与しているものもあります。例えば中国政府の支援を受けた偵察グループ「APT10」は、過去に日本や米国、ノルウェーの組織を対象とするキャンペーンを展開した際、MSPを標的にしていたことが確認されています。また2022年5月には、米連邦捜査局(FBI)やサイバーセキュリティ・インフラストラクチャ・セキュリティ庁(CISA)、その他のサイバーセキュリティ当局が、MSPを標的とするAPTの活動が増加しているとの警告を発表しています。

推奨される緩和策と対策:MSPを保護する ために

MSPを標的とするサイバー攻撃が発生した場合、その発端が何であろうと広範な領域に被害が及ぶ可能性があります。そのため、MSPとその顧客の両方が機密情報の保護に重点を置き、サイバー攻撃の阻止に向けて積極的な対策を講じることが求められます。その一環として、我々は各組織が以下の対策を実行されるよう提案します。

- ログの管理 重要なログは少なくとも6カ月間保存し、そのログを基に異常なアクティビティを特定します。

- 多要素認証の導入(MFA) リモートアクセス用のアプリケーションを適切に保護し、組織のネットワークやシステムにアクセスする手順に多要素認証(MFA)を導入して、組織内部のシステムやリソースを保護します。

- サイバー犯罪ソースの監視 サイバー犯罪者は、攻撃可能な標的に関する情報共有、攻撃用ツールの開発、戦略の策定などについて連携し、窃取したデータをサイバー犯罪マーケットで売買しています。これらを踏まえ、サイバー犯罪フォーラムや違法なマーケット、インスタントメッセージ用プラットフォームをはじめとするサイバー犯罪ソースを監視してサイバー犯罪者の活動を追跡し、脅威の一歩先を行くことが企業にとって重要となります。

- 過去に他社で発生したインシデントも調査 自社に限らず、過去に他社で発生した攻撃の経緯を理解することも重要なポイントとなります。例えば他社でデータ侵害が発生し、その原因がセキュリティ保護されていないAPIであったことが判明した場合は自社にも同じ不具合がないかを確認し、同様の攻撃を防止する措置を講じることが重要となります。

- アタックサーフェスの最小化 技術的な対策(ファイヤーウォールの設定改善、権限の最小化、アプリケーションのホワイトリスト登録など)に加え、組織としての対策を導入します。具体的には、職務を分散して1人の職員に過度な権限が集中する状況を防ぐ、従業員にセキュリティトレーニングを提供する、正確な脅威インテリジェンスデータに基づいてセキュリティ計画を策定するといった対策が挙げられます。