データ侵害か、それとも情報窃取マルウェアか?―本当の犯人は誰なのか?

KELA は、攻撃者が企業ネットワークに侵入したと主張しているものの、実際には情報窃取型マルウェアのログから収集した資格情報を悪用している事例が増加していることを発見しました。

公開 2025年6月25日

(注:本ブログはAIで翻訳しています) 「悪魔が仕掛けた最大のトリックは、悪魔自身の存在を信じさせなかったことだ」と言われることがあります。しかし現代における巧妙なトリックとは、「データ侵害が発生した」と人々に思い込ませることかもしれません。実際には、多くの場合、企業の資格情報やデータは、情報窃取マルウェアによって盗まれているだけなのです。本記事では、この新しい手口の仕組みと、それによって脅威アクターがどのように利益を得ているのかを解説します。

攻撃者の言葉を鵜呑みにしない

まず重要なのは、「攻撃者の主張が事実とは限らない」という点です。KELAの分析によると、企業ネットワークへの侵入を謳う脅威アクターの多くは、実際には情報窃取マルウェアによって収集されたログから抽出された資格情報を用いて、不正アクセスを試みているケースが多数確認されています。

情報窃取マルウェアは、ログイン資格情報やネットワーク構成情報などの機微なデータを窃取する目的で設計されています。対象となる情報源は、ウェブブラウザ、パスワードマネージャー、クリップボードといった多岐にわたります。ただし、情報窃取マルウェアによる攻撃は、一般的に定義される「データ侵害」とは異なります。データ侵害の場合、ネットワーク内での横移動(ラテラルムーブメント)を通じて企業全体の情報資産が危険にさらされ、数百万件規模のデータが流出する可能性があります。一方で、情報窃取マルウェアの感染は原則として単一のエンドポイントに限定されます。もっとも、その端末に企業の中核的なサービスへのアクセス権が存在する場合、影響は甚大になる可能性がありますが、侵害のスコープや経路は本質的に異なるものです。

実例:OpenAIとCheckPointをめぐる「偽のデータ侵害」

こうした手法がどのように用いられているかを示すために、最近観測された2つの事例を紹介します。

最初の事例は、2025年2月に確認されたものです。脅威アクター「emirking」は、ハッキングフォーラムBreachForums上で、OpenAIの2,000万件を超えるアカウントアクセスコードを保有していると主張しました。emirkingが共有したOpenAIの資格情報30件のサンプルについて、KELAが自社の情報窃取マルウェア由来アカウントデータベースと照合した結果、それらすべてがinfostealerによって侵害されたアカウント情報と一致することが判明しました。

OpenAIシステムへの侵入ではなかったとする高い確度の分析結果

KELAは、emirkingが販売を試みた資格情報はOpenAIのシステムに対する侵入によるものではなく、複数の情報窃取ログ販売元から寄せ集められた大規模なデータセットの一部であると高い確度で判断しています。対象となった資格情報は、異なる情報窃取マルウェアキャンペーンからそれぞれ取得されたものであり、infostealerの影響範囲の広さと、それに対して能動的な防御措置を講じる必要性を改めて浮き彫りにしています。なお、KELAは2024年だけで、OpenAI関連ユーザーに紐づく不正アクセス済みアカウント情報を300万件以上収集しています。 もし攻撃者がこれらのデータを一括で提示すれば、それだけで「大規模なデータ侵害が発生した」という印象を与えることが可能になります。

CheckPointを標的とした偽の侵入報告

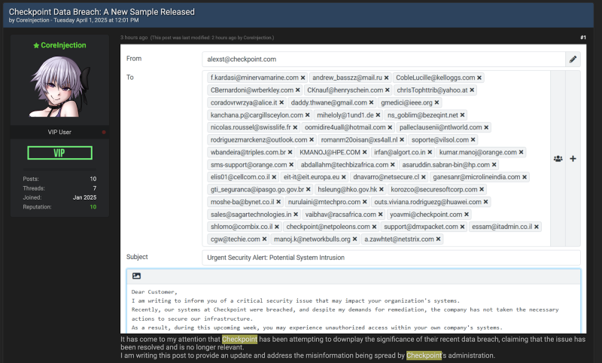

次の事例は、2025年4月に観測されました。脅威アクター「CoreInjection」がBreachForumsにおいて、セキュリティ企業CheckPointへの侵入に成功し、1万8,000人超のユーザーデータを流出させたと主張しました。

CheckPointはこの主張を公式に否定し、根拠のない虚偽の情報であると発表しましたが、CoreInjectionはその正当性を示す“証拠”として、350件超のユーザー記録を含むリンクと、CheckPointのメールアカウントから複数の宛先に送信される予定だった下書きメールのスクリーンショットを提示しました。

サンプル解析により判明したinfostealer由来の古いデータ

KELAがこの提示データを精査した結果、usercenter.checkpoint.comに紐づく、ユーザー名とパスワードを組み合わせたURL形式の資格情報が380行存在することが確認されました。しかし、この情報をKELAのデータレイクと照合したところ、当該資格情報は過去の情報窃取マルウェア感染によって取得された古いサンプルであることが明らかになりました。つまり、この「侵害」も、OpenAIの事例と同様に、実際にはシステムへの侵入ではなく、infostealerによる資格情報の窃取に基づいた虚偽の主張であるということです。

なぜ攻撃者はデータ侵害を主張するのか?

脅威アクターが、実際には侵入していないにもかかわらず、あえて「データ侵害が発生した」と主張するのはなぜでしょうか。攻撃者の立場から見れば、企業へのデータ侵害を成功させたと装うことで、外部からの注目を集め、攻撃の信憑性や深刻さを印象づけることができます。これにより、報道機関、潜在的な被害企業、さらにはダークウェブ上の買い手たちの関心を引き付けることが可能になります。

仮に虚偽であっても、「侵害に成功した」という主張を信じさせることができれば、攻撃者にとっては大きな評判(いわゆる“ストリートクレジット”)の獲得につながります。また、「データ侵害が起きた」と見せかけることで、実際の感染源が単一の端末であるという事実を隠し、被害者側が攻撃の出所や全体像を特定しづらくすることができます。このように、情報の錯乱は攻撃者側にとって有利に働くのです。

さらに、データ侵害の体裁を取ることで、販売価格を吊り上げることも可能になります。買い手が「新鮮で大規模なデータ」だと信じれば、複数のinfostealerログを寄せ集めただけの情報でも、遥かに高値で取引される可能性があるためです。結果として、攻撃者の収益最大化にもつながります。

こうした手口から自組織を防御するには?

「オオカミ少年」の話をご存じでしょう。現在のサイバー犯罪フォーラムには、情報窃取マルウェアによって取得された大量のログが出回っており、攻撃者が「データ侵害があった」と虚偽の主張を繰り返すのはたやすい状況です。企業側がこうした主張を真に受けてしまえば、攻撃者が実際に持っているアクセス権限よりも、はるかに広範な侵害が行われていると誤認し、不必要にパニック状態に陥るおそれがあります。その結果、本来支払う必要のない身代金を支払うなど、拙速な判断を招く可能性もあります。

こうした状況では、まず冷静に状況を見極めるとともに、自社の資格情報が漏えいした場合に備えた対策を講じる必要があります。具体的には、漏えいした資格情報を悪用されるリスクを低減するための体制を整え、潜在的な脆弱性を早期に特定・解消することが重要です。

KELAの最新レポートでは、2025年に急増しているinfostealerの脅威について詳細に分析するとともに、感染した300台の端末のデータを精査し、特にリスクの高い個人のプロファイルや行動傾向を明らかにしています。そこから導かれた推奨事項の一部をご紹介します。

アクティブモニタリングの導入:サイバー犯罪フォーラム上で漏えいした資格情報を早期に検知できれば、該当アカウントのパスワード変更やアクセス権の無効化など、迅速な対応によりセキュリティリスクを最小限に抑えることが可能になります。

能動的なアクセス管理:組織内におけるアクセス権限と特権の管理を積極的に行いましょう。特に、従業員の退職時には速やかにアクセス権を撤回し、定期的な権限の見直し(ロール・パーミッションの監査)を実施することが、情報漏えいや不正利用のリスクを軽減する鍵となります。

多要素認証(MFA)の徹底適用:すべてのアカウントに対して、多要素認証を導入すべきです。特に、VPN、リモートデスクトップサービス、管理者アカウントなど、機密性の高いシステムへのアクセスには、MFAを強制することで、資格情報の窃取後に不正アクセスされるリスクを大幅に下げることができます。

弊社が公開している最新レポートでは、情報窃取マルウェアの蔓延状況(Infostealer Epidemic)について詳細に解説しており、組織を保護するための具体的な対策やインサイトをさらにご確認いただけます。完全なレポートは、こちらからダウンロードしていただけます。

また、自組織の現在の露出状況を把握されたいお客様は、KELAが提供するリアルタイムな脅威インテリジェンス・ソリューションの無料トライアルをご利用ください。能動的な防御体制の第一歩としてご活用いただけます。