ハッカーグループ「Hellcat」のメンバー、 ReyとPryxを調査

今回のブログでは、ハッカーグループ「Hellcat」で中心的な役割を果たしている脅威アクター「Rey」と「Pryx」について調査した結果をご報告します。世間の注目を集めるデータ侵害を企て、オンラインの活動で物議を呼んだ彼らの活動を、KELAがOSINの痕跡やアンダーグラウンドに流出した資格情報を基に調査し、サイバー犯罪者間の隠れたつながりを浮き彫りにします。

公開 2025年3月27日

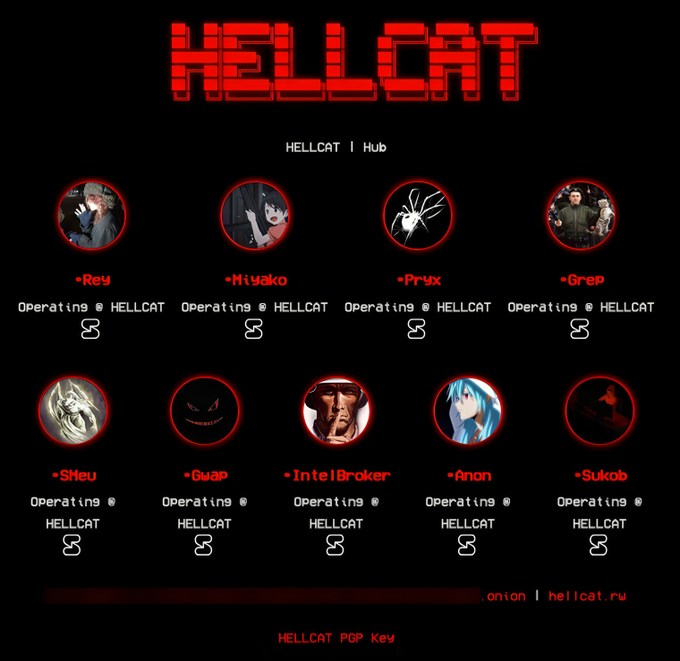

悪名高いハッカーグループ「Hellcat」は、2024年後半にサイバー犯罪社会に登場しました。以降、同グループは「Schneider Electric」社や「Telefónica」社、「Orange Romania」社などの大手企業を標的に攻撃を行い、世間の注目を集めました。活動当初、Hellcatは「ICA Group」というグループ名で活動していましたが、その後はHellcatに名称を変更し、主要な脅威グループとしての地位を確立しました。同グループで中心的な役割を果たしているアクターは2人おり、1人は「Pryx」、もう1人は「Rey」と名乗っています。KELAは、様々なサイバー犯罪フォーラムやソーシャルメディア、その他のオンラインプラットフォームで両アクターの活動を調査して得られた情報をもとに、彼らの正体を特定しました。今回KELAが行った調査結果は、PryxとReyの正体、そして彼らの戦術に関する重要な知見を明らかにしています。法執行機関の皆様が同グループについて調査を行い、組織の皆様が次の標的になることを阻止する一助として、ぜひご活用ください。

KELAは、両アクターについて独自に入手した情報を盛り込んだ、詳細な脅威アクタープロファイルを作成し、米国や欧州、アジア太平洋地域の法執行機関(一部)に今回の調査結果と併せてご提供しています。脅威アクタープロファイルの完全バージョンには、本ブログには掲載していない情報も含まれておりますので、ご希望のお客様はこちらよりお問い合わせください(KELAのお客様は、プラットフォーム上でご覧いただけます)。

Rey/Hikki-Chanとは?

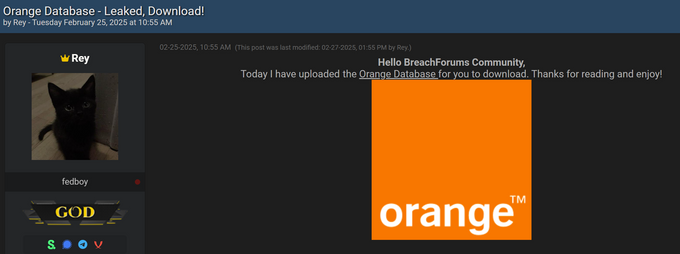

アクター「Rey」は、2024年初旬にサイバー犯罪フォーラム「BreachForums」に登場しました。当時、同アクターは「Hikki-Chan」というハンドル名を使用しており、有名な侵害について犯行声明を出したり、データを漏えいするなどして、急速に注目を集めました。しかし、Hikki-Chanが独占リークとして公開したデータの大半(VKやKavimなど)は、過去に漏えいしたデータを再度パッケージ化したものであることが判明し、同アクターに対する信頼が失墜しました。しかしそのような事態にも関わらず、同アクターは2024年後半に「Rey」とハンドル名を変更してサイバー犯罪フォーラムで活動を続け、Hellocatの管理人になりました。同アクターがこれまでに行った活動では、Jiraの資格情報を悪用して企業の機密データに不正アクセスした事例が多々ありました。最近同アクターが犯行声明を出した事例としては、Jaguar社やAscom社のインシデントが挙げられます。なお、同アクターは2024年11月にフォーラム「XSS」にも登録していますが、同フォーラムでの活動は最低限に留まっていました。

Reyはオンライン上で、物議をかもすような攻撃的な活動を行っています。また、TelegramやXなどを使用して、データをリークしたり、電気通信事業者のセキュリティを批判したり、扇動的な意見を投稿しています。同アクターは投稿の中で、ハッキングのテクニックや暗号資産詐欺、サイバー犯罪ツールに度々言及している他、ヘイトスピーチや人を傷つけるような発言を記載していることもあります。Rey自身の説明によると、同アクターは暗号資産の専門家であり、2020年からハッキングをはじめ、当時はウェブサイトの改ざんを中心にお行っていたということです。また、医療機関は標的にしないとも主張しています。同アクターはハッカーコミュニティに対して冷笑的な見解を示しており、計算高く現実的なサイバー犯罪者を自称しています。

OSINTの痕跡

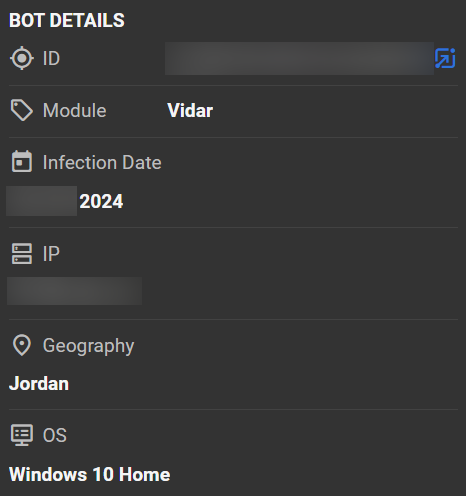

KELAが独自のデータレイクを使って調査したところ、Reyが2024年2月には情報窃取マルウェア「Redline」に感染し、同年3月には「Vidar」に感染していたことが判明しました。なお、この2回の感染当時、Reyはハンドル名「Hikki-Chan」を使用していました。また情報窃取マルウェアに感染した端末のうち1台については、同アクターが家族と共有しているPCであった可能性が高いと思われました。そしてこの感染端末の情報をたどると、ヨルダンのアンマンに在住する「Saif」という若者にたどり着きました(本ブログではファーストネームのみ記載しております)。これらの調査結果から、Reyの正体はアンマン出身のSaifという人物である可能性があります。

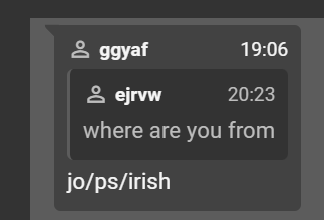

また情報窃取マルウェアのログを分析して調査を進めたところ、Reyが過去にHikki-Chan以外のハンドル名も使用していたことが判明しました。同アクターはHikki-Chanとして活動する前の時期、RaidForums、BreachForums、その他のサイバー犯罪コミュニティで、主に「ggyaf」や「o5tdev」というハンドル名を使用していました。また様々なプラットフォーム(GitHub、ProtonMail、cock.liなど)でもアカウントを作成していました。そしてReyが外部のインタビューを受けた際、同アクターは、「o5tdev」として活動していた時期、主にウェブサイトのハッキングや改ざんを行っていたと語っていました。一方、Pastebinの投稿では「パレスチナ人ハッカー」を自称し、「私はアッラー以外、何も恐れない」と宣言しつつ、Anonymous Palestineのメンバーであることを示唆する情報を記載していました。またReyは、過去に使用していたハンドル名で投稿したメッセージの中で、パレスチナやヨルダン、アイルランドの出身であると記載していました。

Pryx/HolyPryxとは?

Pryxは、2024年6月からXSSや BreachForums、Dread、Telegram、X(Twitter)などで活動しており、技術的な議論やコンテストにも積極的に参加しています。Hellcatでの活動を始める前は単独で活動しており、教育機関のデータをリークした後は、アラブ首長国連邦やサウジアラビア、バルバドスの政府機関のシステムから窃取したデータもリークするようになりました。さらにその後は標的を民間企業に拡大し、その一方でマルウェア(AES256方式の暗号化マルウェアなど)を販売するようになりました。また同アクターは、単独でブログ「pryx.pw(旧名称:pryx.cc)」を運営していました。

KELAがPryxについて調査を進めたところ、同アクターがアラビア語話者であることや、複数のTelegramグループで活動していたことが判明しました。またPryxによると、同アクターは2018年からカーディング(クレジットカードや銀行カード関連の犯罪)に関与しているということです。そしてこれまでの投稿を確認したところ、同アクターが物議をかもすような攻撃的な発言(人種差別的な発言や、反ユダヤ主義的な発言など)を行っていたことが判明しました。さらに、同アクターがハーバード大学の爆破予告をXに投稿していたことも確認されました。なお、2025年2月時点では、主な活動の場をTelegramからXへ移行していることが確認されています。

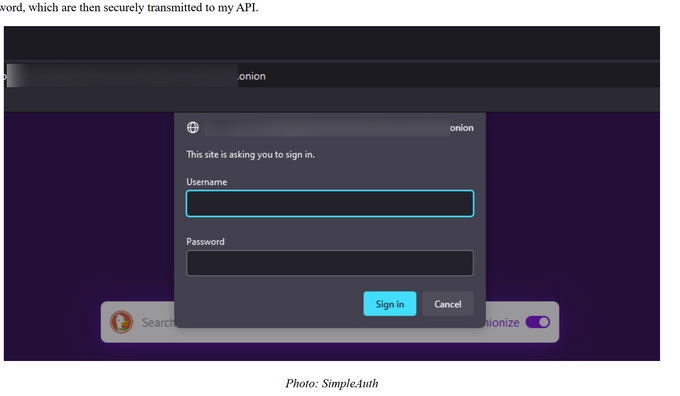

Pryxは、以前サイバー犯罪フォーラム「DangerZone」について積極的に宣伝活動を行っていました(DangerZoneは、現在は閉鎖されています)。ただし同アクターの説明によると、DangerZoneを運営しているのはPryxではなく、別のアクター「Sileo」であるということでした。このSileoについては、以前「BlackForums」を運営していたアクター「Astounding」と同一人物である可能性が指摘されています。またPryxは、「独自のサーバーサイドスティラー」を開発したと主張しており、その説明によると、この情報窃取マルウェアは被害者のシステム上でTor上のサービスを使用し、データを外部に流出するというものでした。さらに従来の情報窃取マルウェアとは異なり、被害者のデバイスに秘密のアクセスポイントを確立して、攻撃者のサーバー側で遠隔的にデータを収集できる仕組みになっていると説明していました。この仕組みを通じてデータ流出時のアウトバウンド通信を制限することで、検知リスクを低減し、ネットワーク上の痕跡を最小限に抑えることができるということです。

OSINTの痕跡

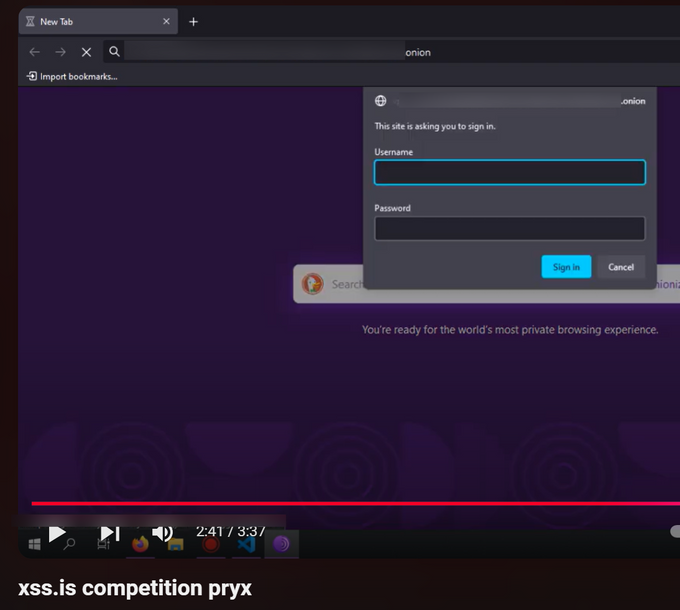

Pryxが使用していたマルウェアの1つを分析したところ、そのソースコード内に、同アクターと「pato.pw」というドメインのつながりを示す情報が含まれていることが確認されました。このドメイン上で運営されていたウェブサイト「pato.pw」の説明によると、同サイトはセキュリティ研究者用のプラットフォームであるということでした。またそこには、暗号資産による寄付を受け付けていることや、連絡先、onion上のアドレスなどの情報が掲載されていました。しかしKELAが調査したところ、pato.pwは主にPryxが運営していることが確認さました。特に重要な点として、7月23日に同サイトに投稿された「Silent Tor File-server (new tactic?)」という件名の投稿に記載されていた「サーバーサイドスティーラー」の説明が、上述の「独自のサーバーサイドスティラー」の説明と一致していたことが挙げられます。またこの投稿には、XSSで開催されたコンテスト用にPryxが作成した、YouTube動画のものと同じスクリーンショットが掲載されており、両者のつながりを示唆していました。またこのpato.pwの投稿は、Pryxが同じコンテンツをXSSに投稿する2週間前に、(pato.pwに)投稿されていました。

さらに調査を進めたところ、上述のウェブサイト「pato.pw」と、あるGitHubリポジトリの間につながりがあることが判明しました。このGitHubリポジトリのオーナーは、当初「patopw」というユーザー名を使用していましたが、その後上述のドメインとのつがなりを隠すべく、別のユーザー名へ変更していました。しかしこのリポジトリに紐づけられた電子メールアドレスは変更されておらず、pato.pwに掲載されている電子メールアドレスと一致していたことから、両者の関連が裏付けられました。またこのリポジトリで公開されていたファイルと、PryxがTelegram上で公開したファイルのハッシュが、同一であることが確認されました。またpato.pwで公開されていた説明書のアーカイブ版(2024年6月30日時点)を確認したところ、その執筆者として「Adem」という人物の名が記載されていることが判明しました(実際にはフルネームが記載されていましたが、本ブログではファーストネームのみを記載しています)。なお、このAdemの情報は、後に公開されたバージョンでは削除されていました。

そこでKELAが、この「Adem」のフルネームをもとに調査を進めたところ、Ademと、アラブ首長国連邦(UAE)に在住するサイバーセキュリティ専門家の間につながりがあることが判明しました(ただしこのサイバーセキュリティ専門家の出身国はUAEではなく、別のアラブ諸国でした)。次に、このサイバーセキュリティ担当者の連絡先情報をKELA独自のデータレイクで調査したところ、同人物の連絡先情報を含むボット(情報窃取マルウェアに感染した端末)が、UAE内にあったことが判明しました。

そこでこのボットのログを分析したところ、今度は脅威アクター「Weed/WeedSec」ともつながりがあることが判明しました。そこでWeed/WeedSecと関連のあるX(旧Twitter)プロファイルを調査したところ、該当するXプロファイルが「weedforums.lol」について言及していたことが判明し、そこからTelegramユーザー「weedforums」にたどり着きました。そしてこのweedforumsのチャットに関する情報を分析した結果、同ユーザーがAstounding

(DangerZoneを運営している「Sileo」と同一人物とされるアクター)と親しい関係にあることや、Pryx とWeed/WeedSecがおそらくは同一人物であることなどが判明しました。また、さらに分析を進めたところ、このTelegramユーザー(weedforums)が、前述の「Adem」にちなんだハンドル名を使用していたことが確認されました。これらの情報は、「Pryx」と「Adem」、「Weed/WeedSec」、「weedforums」に関連があることを示しており、またPryxの正体につながる状況的証拠としてとらえることができます。

結論

ハッカーグループHellcatで重要な役割を果たしているアクター「Rey」と「Pryx」は、サイバー犯罪情勢において急速にその悪名を高めています。かつてHikki-Chanとして活動していたReyについては、有名なデータリークや侵害に関与していたこと、そしてPryxについては、以前は単独のアクターとして活動し、政府機関や民間企業のシステムを標的にするようになったことが判明しています。両アクターは、オンライン上で物議をかもすメッセージを投稿しており、様々なプラットフォームを悪意ある活動に利用しています。KELAは、OSINTに残された痕跡と、情報窃取マルウェアのログ、技術的な分析を通じて、ReyとPryxがオンライン上の活動で使用している複数のペルソナと、実際の身元と思われる情報を特定することに成功しました。両アクターは不正行為を行う際、情報窃取マルウェアのログをリソースとして頻繁に活用していました。しかし皮肉なことに、彼ら自身が情報窃取マルウェアに被害者となっていました。

両アクターに関する詳細情報をご希望の政府機関や法執行機関様におかれましては、弊社までご連絡ください。