KELAのサイバー脅威最新情報:2025年8月のスナップショット

KELAは、新たに浮上したサイバー脅威を明らかにしました。その内容は、親パレスチナ派や東南地域のハクティビストグループによる脅威から、決済データを狙う新しいウェブベースのスニッファーまで多岐にわたります。今回のブログでは、現在のサイバー犯罪情勢を形作る脅威を取り上げています。

公開 2025年9月25日

(注:本ブログはAIで翻訳しています) NoNameの活動減少から新たなAndroid向けSMS窃取マルウェアまで、KELAは2025年8月にダークウェブで確認された最新のツール、サービス、そしてサイバー犯罪の動向を捉えました。

今回のブログでは、進化を続けるサイバー犯罪の情勢を分析し、ハクティビズム、サイバー犯罪サービス、脆弱性に関連する新たな脅威を明らかにしています。

以下に、押さえておくべきポイントを紹介します。

ハクティビストの活動

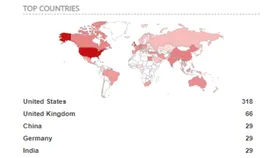

Telegramチャンネル上で攻撃を主張した最も活発なハクティビストグループは、イスラエルを標的にした合同作戦(#OpIsrael)に関与したグループ、および親パレスチナ派や東南地域のハクティビストチームであるXSec404、Babayo Eror System、Mr Hamza、BD Anonymous、AnonXF34rl3ssでした。 またこれらのグループは、投稿に最も多くのドメイン(おそらく被害者のドメイン)を記載していました(これは、DDoS攻撃や改ざん、データ窃取、その他の攻撃を主張する投稿によく見られるパターンです)。

特にMr Hamza、AnonXF34rl3ss、OpIsraelTeam、HeziRash、DieNetなどのグループは、DDoS攻撃を主張していました(証拠として提供された、攻撃対象ウェブサイトのアクセス可否レポートに基づきます)。

KELAはまた、親ロシア派アクターの活動が続いていることも確認しました。Zaryaは数か月間の沈黙を破って再び姿を現し、近いうちにデータを公開すると宣言しました。一方、NoName057(16)はクルド系アクターHezi Rashとの同盟を発表し、西側政府のポータルに対する報復的なDDoS攻撃をさらに強化しました。なお、KELAのデータレイクの情報に基づくと、NoName057(16)による攻撃全体の件数は減少しています。同時に、Cyber Jihad Movement、Akatsuki Cyber Team、RuskiNetなどのハクティビストグループは、#OpCounterAttackや#OpIndiaの名のもとに結集し、インド独立記念日前にインドの標的に大規模な混乱を引き起こすと警告しました。その後、RuskiNetは、オーストラリア政府がパレスチナ承認の方針を発表したことを受け、同国への攻撃を停止しました。これらの動向は、ハクティビストグループの情勢が象徴的な日付や変動する同盟関係、国際的な政治的出来事を利用して、イデオロギー的なナラティブ(意図的に広めようとしているストーリー)や破壊的な活動を拡大していることを示しています。

脆弱選に関する投稿

KELAは、2025年に公開された脆弱性についてサイバー犯罪フォーラム上で活発な議論が行われていることを確認しました。特筆すべき事例として、あるアクターがNetScaler ADCおよびNetScaler Gatewayに影響するメモリオーバーフロー脆弱性(CVE-2025-7775)のPoCを探していたことが挙げられます。同アクターは、同製品で意図しない制御フローやDoSを引き起こす別のメモリオーバーフロー(CVE-2025-6543)のPoCも探していました。なお、同アクターは、実用的なエクスプロイトに対して少なくとも1,000米ドルを支払うと申し出ていました。 また同時期、別のアクターは、Microsoft SharePoint ServerのRCE脆弱性であるCVE-2025-53770の動作するPoCを探しており、GitHub上で公開されているスクリプトは動作しないと主張していました。これに対し、脆弱性を悪用するMetasploitモジュールは使えるのではないかとのコメントが寄せられましたが、他のアクターらはAMSIやアンチウイルス回避といった運用上の課題が存在すると発言していました。

また、議論は潜在的なゼロデイエクスプロイトにも及んでいました。あるアクターは、認証不要でリモートコード実行(RCE)を可能にし、脆弱なサーバー間で自動的に拡散するワーム化機能を備えた、これまで知られていなかったMicrosoft IISの脆弱性を販売していると主張しました。同アクターは、当該エクスプロイトをTelegram経由で期間限定で提供すると宣伝しました。この投稿は注目を集めましたが、別のユーザーは出品者が新規アカウントを使用しており、信頼に足る実績がないことを指摘して、その正当性に疑問を呈していました。

サイバー犯罪サービス

KELAは、2025年8月に宣伝されていた、新たなサイバー犯罪サービスについて分析しました。新たに宣伝されていたサービスには、高度なデータ窃取ツール、ステルス性の高いウェブベースの決済データスニッファー、新たなAndroid向けSMS窃取ツールなどが含まれていました。 その概要は以下の通りです。

AURA Stealer:110以上のブラウザ、70のアプリケーション(ウォレットや2FAを含む)、そして250以上のブラウザ拡張機能から広範なデータを収集できる高度なソリューションです。このツールはC++で記述され、依存関係なしでWindows 7〜11上で動作します。また、AURA Stealerは隠しインポート、動的関数取得、暗号化された文字列、AntiVM/Sandbox、AntiDebug、ApiHammeringといった強力なアンチ検知機能を備えています。さらに、このツールのカスタマイズ可能なグラバーは、高速なワイルドカードエンジンを使ってファイルを検索し、ディスクにファイルを保存することなくデータを収集します。そのうえ、AURA Stealerはメモリ上でアーカイブを組み立て、ログを分割して送信します。C2サーバーとの通信は、HTTPS上でAES-256暗号化によって保護されています。注目すべき点として、このツールはシステム言語やIPチェックに基づき、CIS地域を標的から除外します。このサービスには使いやすい管理パネルが含まれており、価格はBasicプランが月額295米ドル、Advancedプランが月額585米ドルとされています。ただし、利用者からの評価は分かれていました。 ScatSniff :決済データを狙う新しいウェブベースのスニッファーです。このツールは、ステルス性の高いコード注入、動的なコード生成、アンチデバッグやWAF回避のためのオブフスケーション機能を備えていると宣伝されています。さらに、収集したデータはAES-256-GCMで暗号化され、ログはマスキングされます。ScatSniffには、パッシブ型のデータ収集機能、管理者や研究者を特定するフィンガープリンティング機能に加え、リアルタイム監視・設定・分析用のモジュールも含まれています。このツールはサーバーやDocker上で稼働し、二重レイヤーの難読化と改ざん防止機能を持っています。販売価格は、難読化されたソースコードが1,250米ドルからで、難読化されていない「Ultimate」パッケージは2,500米ドルです。KELAが確認したところ、このツールに対して目立った反応はありませんでした。

Nexoria Panel は、Android向けのSMS窃取ツールで、2025年8月29日に広告が確認されました。このサービスはS1N3R_HACKというアクターによって提供されており、価格は月額500米ドルです。Nexoria Panelには、ボットを管理するためのウェブパネルが用意されており、Telegramとの連携機能も備えています。具体的には、SMSやプッシュ通知の傍受、メッセージの収集、SMSや連絡先のインポート、端末データのエクスポート、SMS/USSDリクエストの送信、自動起動などが可能です。さらに、このツールは大規模な端末管理、リアルタイム追跡、ステルスモード、24時間365日の安定稼働、Telegramボット向けの組み込み暗号化機能、FUD APKの提供、Google Play ProtectやKasperskyの検知回避といった機能も備えています。KELAが確認したところ、このツールに対しても目立った反応はありませんでした。 KELAは、来月も最新のサイバー犯罪の脅威やトレンドを追跡分析し、ブログでご報告いたします。KELAが追跡している脅威やサービスについて詳細情報をご希望の方は、お気軽にお問い合わせください。