サイバー犯罪マーケット「Genesis」のサプライチェーン

Published 2月 21, 2020.

結論

本ブログ記事はサイバー犯罪マーケット「Genesis」のサプライチェーンについて解説するシリーズの第一弾です。コンピューターウイルス(マルウェア)に感染させた端末から窃取したログイン情報を販売するオンラインストア「Genesis」は、ロシアの脅威アクターと思われる管理者によって 2018 年から運営されており、革新的なモデルによって成功を収めています。今回の調査では、ある簡単な方法を用いて「Genesis」に掲載されている 33 万 5 千台以上の感染端末(ボット)を 4 つのグループに分類しました。この分類により、掲載されているボットのうち 30 万台以上が情報窃取型マルウェア「AZORult」に感染した端末であり、「Genesis」の脅威アクターは毎月数万台単位で「AZORult」への感染を拡大している活動に関与していることが判明しました。ただし、「Genesis」は必ずしもそのような活動を主導しているわけではなく、むしろさまざまなマルウェア・アズ・ア・サービス(MaaS)プロバイダーおよびサイバー犯罪サービスと協力関係を結んでいるようです。

「Genesis」を広く知られたコモディティマルウェアと結びつけるこの発見は、ボットによって不正に取得したデータの急増とそれらが現在進行形で法人組織に脅威をもたらしていることを明らかにするものです。また、サイバー犯罪のエコシステムで活動している脅威アクター間のサプライチェーン関係にも光を当てます。次回以降のブログ記事では特定の脅威アクターやトレンドを取り上げながらこのテーマについて探求します。

はじめに

「Genesis」については、法人組織に与える脅威、同マーケットが提供するツールに組み込まれたネイティブのフィンガープリンティング機能、あるいは(弊社のブログ記事ですが)サイバー犯罪のビジネスモデルにおける変化など、これまでにも多くのことが書かれてきました。 KELA は日々の業務の中で「Genesis」に掲載された新しいボット情報を自動的に検出し、お客様に関連する感染 端末の情報を監視しています。このリアルタイムアラートにより、脅威インテリジェンスチームやインシデントレスポンスチームは自社に関連する脅威に適宜対処することができます。その一方で、お客様の多くは「Genesis」について背景情報も含めてより広範に「Genesis」を理解することに関心を持たれています。「Genesis」に関するあるレポートでは、このマーケットは「デジタルフィンガープリントとアーティファクトを収集するために特別に設計された新しい種類の情報窃取型マルウェアを導入した」と説明されており、また別のレポートでは「Genesis はボットネットである」と記載されています。では、実際に「Genesis」がやっていることは何なのでしょうか? 特別な情報窃取型マルウェアの開発? MaaS ボットネットの運用? あるいは他の脅威アクターが入手した認証情報の販売でしょうか?

KELA は「Genesis」の謎を解くために次の 3 点に着目し調査を実施しました。

1. 技術的な能力 – 使用しているバンキングトロジャンの種類は何か?コモディティマルウェアなのか独自開発ツールなのか? 2. 運営の独立性 – 「Genesis」の脅威アクターは標的と手法を自身で決定し独自に活動しているのか、それとも他の脅威アクターが入手したデータを販売しているのか? 3. 規模 – 感染数、感染ペース、および「Genesis」が手にした利益

本調査の目的は行動指針を策定するための脅威レベルの評価です。例えば、ある企業でエンドポイントがマルウェアに感染し窃取された情報が「Genesis」で販売されていることが判明した場合、インシデントレスポンスチームが次に取るべき行動は何でしょうか?脅威の検知および封じ込めフェーズでやるべきことは?ネットワーク内での感染拡大や今後の配送が予想されるペイロードは?サイバー犯罪者たちがグループを越えて関係を結びジョイントキャンペーンを実施する時代に、「Genesis」の脅威アクターが金銭目的のサイバー犯罪エコシステムに新しく出現した脅威グループとして自身をどのように位置づけているか理解することは防御側にとって非常に有益です。 好都合なことに、KELA は業務の中でサイバー犯罪に関連した大量のデータにアクセスします。KELA のシステムは 「Genesis」の台頭以来、本稿執筆時点(2020 年 2 月 21 日)で 33 万 5 千台にも及ぶ感染端末のデータおよびメタデータを取得しキャッシュしています。しかし、KELA は日常的にマルウェア解析を行っているわけではなく、調査対象となる特定の感染事例の情報は持っていません。そのため、ネットワークあるいはエンドポイントに残った痕跡からではなく、「Genesis」に掲載された感染端末の情報を通して外部のサービスプロバイダーとしてお客様への影響を認知します。つまり、実際のマルウェア検体にはアクセスできません。 そこで、答えるべき第一の問いは、通常の IoC が入手できない状況でどのようにキャンペーンを分析できるのかということです。

GUID にガイドしてもらおう。

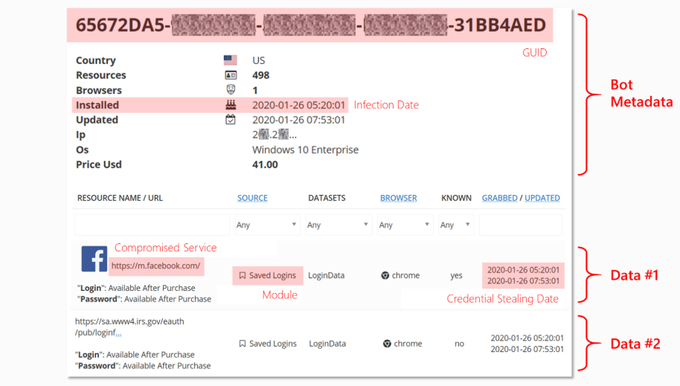

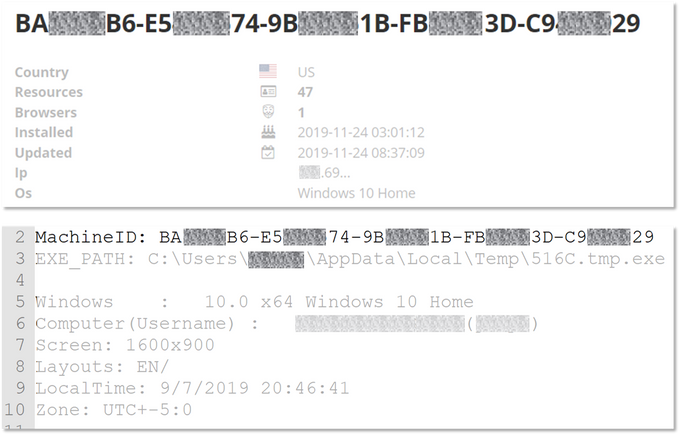

はじめに「Genesis」に掲載されている典型的な情報について解説します。図 1 の「Bot Metadata」は感染端末に 関する背景情報です。「Data #1」、「Data #2」、…と並んでいる部分は感染端末から窃取された認証情報とそれ に付随する詳細情報です。購入者はこの情報を使用して感染端末の正規ユーザーになりすまし、銀行や通販などの さまざまなオンラインサービスにログインします。

図 1:「Genesis」で販売されている典型的なボット情報

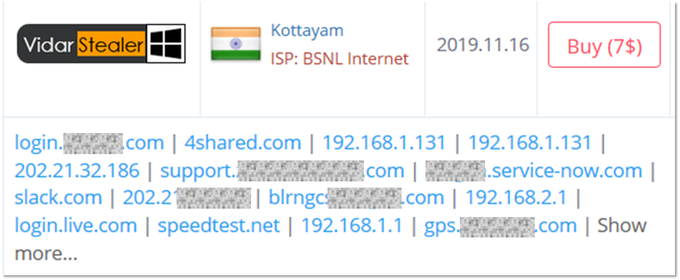

注目すべきことに、「Genesis」は情報窃取型マルウェアによって収集したデータを販売する他の脅威アクターたちとは異なり、端末を感染させたマルウェアの種類は明示していません。他のマーケットや販売者が使用したバンキングトロジャンの種類を明らかにしている一方で、「Genesis」は入手したデータを自身のものとしてリブランドしているようです。

図 2:別のマーケットで販売されているボット情報。情報窃取型マルウェア「Vidar」の名前が記載されている。

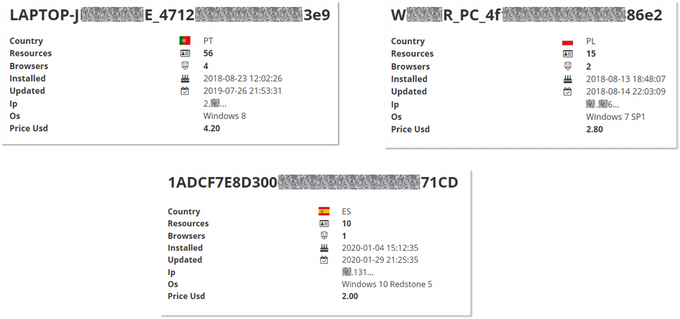

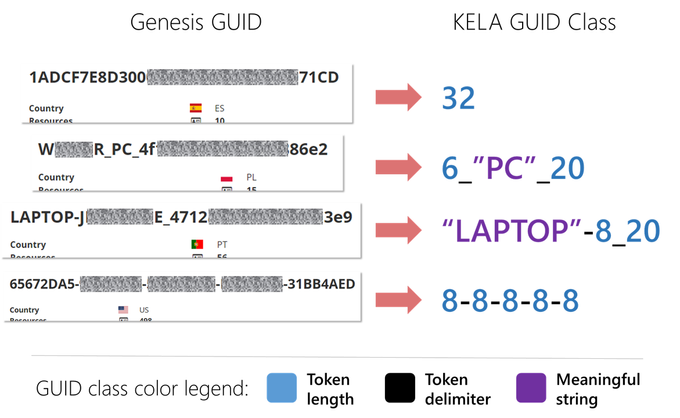

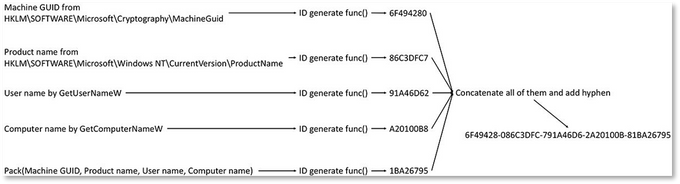

主な関心は「Genesis」が意識的に隠蔽している情報、つまりマルウェアの種類です。これを念頭に置き、利用可能なデータから類推する手法を用いて調査を行いました。結論から言うと、この問いに答える上で GUID、モジュール、感染日が有効であることが判明しました。 調査を始めるにあたり、「ボット名」(掲載されているボット情報のタイトル)は「Genesis」全体で固有の識別子だと想定し、これをボットの「GUID」と呼ぶことにしました。図 1 を見ると、GUID はハイフンで区切られた 8 文字の英数字のまとまりが 5 つ並んだ構造を持っていることが見て取れます。しかし、掲載されたボット情報がすべてこのパターンに従っているわけではありません。「Genesis」のボット情報を調べると、他にもいくつかの GUID 構造が認められました。もしこれらの GUID 構造が特定のマルウェアに対応しているとしたら、GUID のパターンを使用してマルウェアの種類を分類できるはずです。

図 3:「Genesis」のボット情報が持つ GUID 構造のパターン

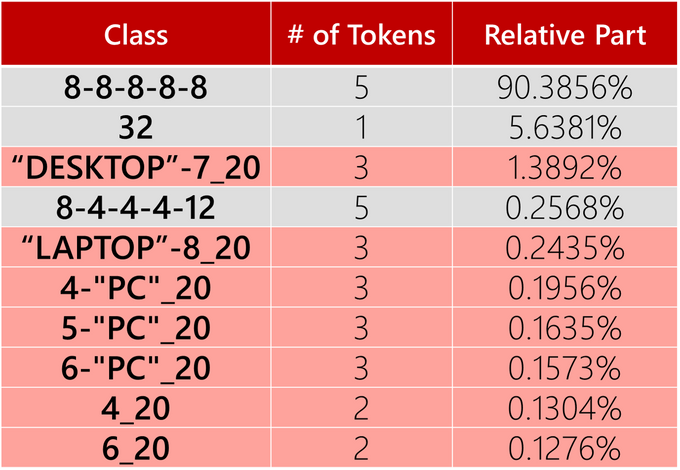

これを確かめるために、私たちは 33 万 5 千以上のボット情報を GUID の構造と形式に従って分類し、各グループに 1 つのマルウェアを割り当てました。これは事実上「Genesis」にボット情報を供給する各サプライチェーンとマルウェアとを対応付けしたことになります。 具体的には次の手順に従って分類を行いました。 1. 区切り文字と思われる部分で GUID を分割し、区切られた部分をトークンに置き換える。 2. すべてのトークンから意味を持つと思われる文字列を抽出し一覧を作成する。 3. トークンの長さと重要な文字列の出現有無に基づいて GUID を分類する。

図 4:「Genesis」の GUID をパターンに基づいて分類

この手法を用いてボットを分類したところ 340 の GUID クラスができました。これらが既知(あるいは未知!)の情報窃取型マルウェアに対応しているとしたらこれは大きな成果だと言えるでしょう。しかし図 5 に示したように、GUIDの多くはさらに別の形式的な特徴を持っていました。例えば、いくつかの GUID クラスは末尾が「_20」(アンダースコアの後に 20 文字の英数字)で終わるという形式を持っています。

図 5:当初の GUID クラスのパターンと割合

灰色のクラスは他と明確に異なるパターンを持っている。一方、ピンク色のクラスは末尾の形式が共通している。

ピンク色のクラスは二次的な形式に基づいて後からグループにまとめた。

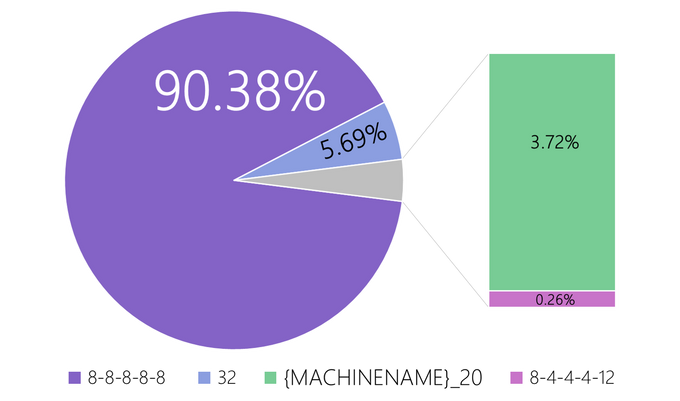

4 つの GUID クラス

この知見と GUID に含まれる意味を持つ文字列から、この GUID パターンは Windows 端末の名前と各ボットに固有と思われる 20 文字を繋げて作成されたと考えるのが自然です。そこでこの GUID クラスを「{MACHINENAME}_20」と表記することにしました。このグループ化により、約 340 あった異なる GUID クラスを「Genesis」のデータセット全体で 4 つの主要な構造に分類することができました。

図 6:4 つの主要な GUID 構造と割合

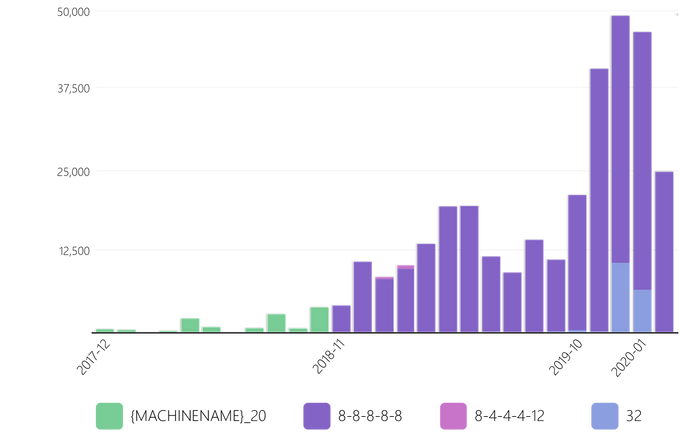

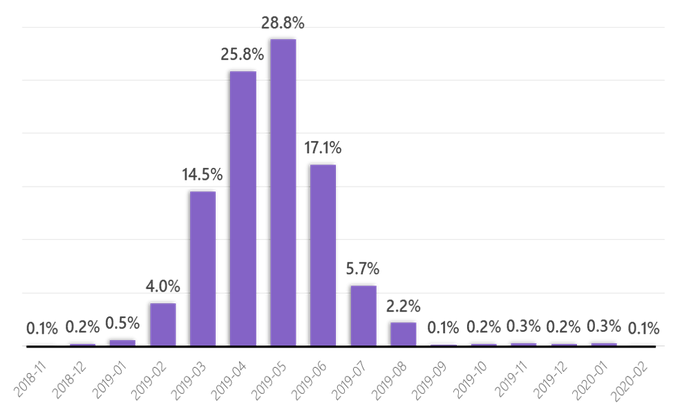

この 4 つのマルウェアファミリの分類と感染数を参考にその他のメタプロパティを読み解くことで「Genesis」の運営方式を理解することができました。GUID 構造別の感染数を時系列に並べると、「Genesis」は複数のバンキングトロジャンを試験運用していたことが見て取れます。図 7 のように、「Genesis」は最初の年、「{MACHINENAME}_20」クラスのボット情報のみを販売していましたが、2018 年の終わりに「8-8-8-8-8」に切り替えてから感染数が急増しています。

図 7:GUID クラス別の感染数(横軸は感染日)

2019 年の終わりには「32」クラスの GUID が「Genesis」に出現しました。この時、「Genesis」は新しい種類のマルウェアの導入を試みていたのかもしれませんが、最終的には主力製品である「8-8-8-8-8」クラスに戻ったようです。以上を踏まえ、KELA は最も感染数が多く継続して利用されている「8-8-8-8-8」クラスを解析しました。次回の投稿では「32」クラスの詳細に踏み込み短期間での盛衰に関して得られた知見を解説します。また、残り 2 つのクラスの経緯についても調査を行います。

「8-8-8-8-8」クラス

「8-8-8-8-8」クラスは、類似した GUID を使用する情報窃取型マルウェア「AZORult」に対応していると予想されました。しかし、この類似性はあくまで状況証拠に過ぎません。そうと結論付けるためにはこれら 2 つを結びつける確固とした証拠が必要です。

図 8:「AZORult」の GUID は「8-8-8-8-8」という構造を持っている(「Cylance」の解析を引用)

好都合なことに、金銭目的のサイバー犯罪エコシステムには利用できる情報が豊富にあります。脅威アクターたちはさまざまな種類のマルウェアを使用して収集したログイン情報のサンプルを公開しています。調査を開始してすぐサイバー犯罪に関する主要なオンライン掲示板の 1 つで、ある MaaS プロバイダーを発見しました。このプロバイダーが公開しているデータの中に「AZORult」を使用して取得したログイン情報が含まれていました。このログイン情報は「Genesis」の「8-8-8-8-8」クラスと同一の GUID を持っていました。この GUID と付随するメタデータに基づき、「Genesis」に掲載されている感染端末の 90%以上を占める「8-8-8-8-8」クラスは「AZORult」に対応しているという確証が得られました。

図 9:「Genesis」の掲載情報(上)と MaaS プロバイダーが「AZORult」を使用して取得したログイン情報(下)

GUID とメタデータが共通している。

2016 年から運用されている「AZORult」は複数の脅威アクターによって数多くのキャンペーンで広く利用されているコモディティマルウェアです。作成者は 2018 年の終わりに「AZORult」の保守を終了しましたが、このマルウェアは依然として活発に利用されています。「AZORult」のソースコードは利用可能な状態になっているため、脅威アクターたちは修正を施した非公式の亜種を自身で作成しキャンペーンに使用することが可能です。つまり「Genesis」の場合、独自バージョンの「AZORult」を運用しているか、あるいは MaaS プロバイダーが感染させた端末の情報を再販売しているかのいずれか、あるいはその両方だということです。 図 9 の MaaS プロバイダーが提供する 15 カ月分の記録を分析したところ、相関する GUID と 1 万以上のボットが 見つかりました。この発見は、「Genesis」と既知のサイバー犯罪者たちとの間にサプライチェーン関係があり、脅威アクターたちは自身が窃取したデータを「Genesis」に販売することでキャンペーンを金銭化していることを意味します。

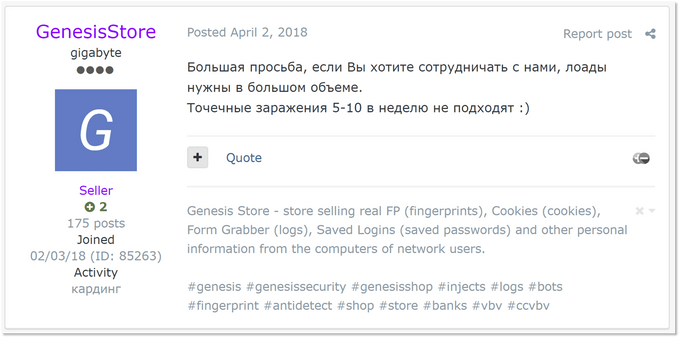

図 10:MaaS プロバイダーが提供する「AZORult」に感染した端末へのアクセス

「Genesis」は掲載情報の 90%以上を占めるボット情報を収集するためだけでなく、MaaS プロバイダーたちとのジョイントビジネスの一環としてコモディティマルウェアを使用しているようです。これは、脅威アクター同士の相互交流や協力というサイバー犯罪業界の興味深い一面だと言えます。オンライン掲示板の古い投稿によると、「Genesis」は完全に独立運営しているわけではなく、感染端末へのアクセス情報を収集するために他の脅威アクターからの協力を得るこ とにも関心を示していました。図 7 と図 10 を見比べると、「Genesis」は認証情報のサプライヤーをおそらくは複数見つけたことがわかります。

図 11:「Genesis」は初期の頃、「大量の感染端末情報が必要なため一緒に働きたい人は是非お願いします。1

週間に 5~10 件の局所的な感染数では足りません」と投稿している。

本調査の Part 2 では「Genesis」が少なくとも 1 つの有名な MaaS プロバイダーとの間に結んでいるサプライチェーン関係を深堀りし、サイバー犯罪のビジネスモデルを明らかにしていきます。

まとめ

本調査の Part 1 では、「Genesis」が販売している情報の供給サイドに着目しこのマーケットを継続的に監視していく上での方法論を確立することに焦点を当てました。その結果、今日、最も多くの利益を生んでいるサイバー犯罪マーケットの 1 つ「Genesis」に掲載された 30 万件以上の感染端末情報が「AZORult」あるいは少なくともそのプロバイダーによって取得されたものだということを明らかにすることができました。この 30 万という数字の背後には中小企業から大企業、営利セクターから政府職員にいたるさまざまな犠牲者が存在します。主要マーケットの 1 つである「Genesis」がコモディティマルウェアを使用しているという事実は驚くに値しません。重要なことは「Genesis」がすぐに消えて無くなるわけではないということです。KELA は引き続き「Genesis」を監視していきます。このマーケットに対する理解を深めその謎を解くことは、監視のための KPI を設定する上で決定的に重要です。今回の調査を通して初めて「Genesis」の活動を予測するために必要なデータを明確に定義し、基準となる数値を把握 することができました。基準値からの変化を指標として、新しいマルウェアや認証情報窃取モジュールの追加、あるいは感染数の変化に気付くことができるでしょう。

次回以降の投稿では次のような項目を解説します。

- 残り 3 つの GUID クラスの特定および既知のマルウェアとの対応

- 「Genesis」がサイバー犯罪エコシステムにおける主要プレイヤーとなるまでの進化の段階

- 直接あるいは間接的に「Genesis」のサプライチェーンに関わる MaaS プロバイダーの詳細

- MaaS 業界と金銭目的のサイバー犯罪エコシステムにおけるテーマと傾向、および脅威インテリジェンスが消費者に与える影響

- KELA の方法論に存在し得る先入観、見落とし、および欠陥