2020年9月に販売されたネットワークアクセス—KELAが見たその100件の詳細

Published 10月 25, 2020.

ランサムウェア攻撃が増加する一方で、アンダーグラウンドのフォーラムで売買されるネットワークの初期アクセスの数も日々増加しており、もはや初期アクセスはランサムウェアオペレーターが最初の侵入地点として利用する選択肢の一つになりつつあります。KELAは、初期アクセス・ブローカーに関する調査を終えた後、初期アクセス売買活動の全体像を構築するため、2020年9月に売買されたアクセスの一部を分析しました。

重要なポイント

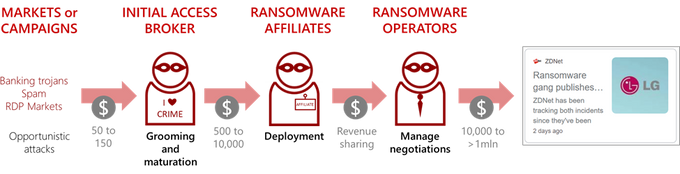

- ネットワークの初期アクセスとは、侵害された組織のコンピューターにリモートでアクセスする資格情報や権限、手段の総称です。そしてその初期アクセスを販売する脅威アクター、つまり初期アクセス・ブローカーは、日和見的なキャンペーンと標的型攻撃者であるランサムウェアオペレーターを結び付ける役割を果たしています。

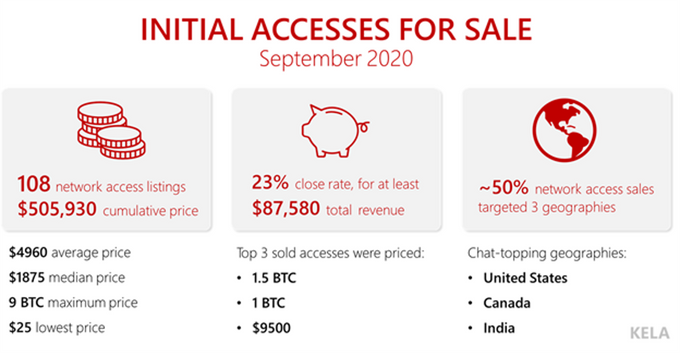

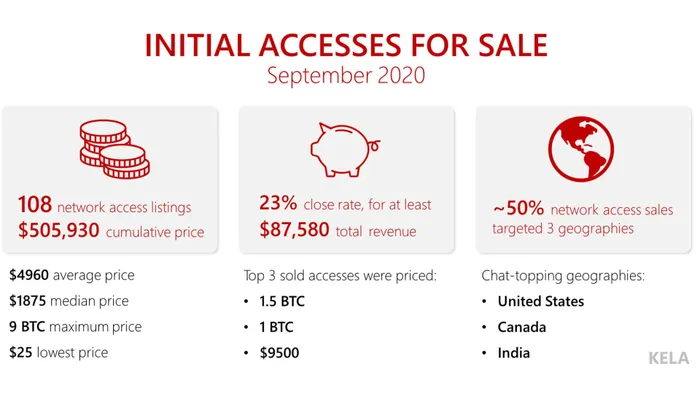

- KELAは、2020年9月単月でネットワークの初期アクセスが100件以上売り出されたことを確認しました。これは、2020年8月と比較すると3倍の件数であり、希望販売価格の合計は50万ドルを超えています。

- 売り出されたアクセスのうち少なくとも23%については売買取引が成立しており、販売した脅威アクターらは合計で9万ドル近くを手に入れたことが報告されています。

- KELAは、最も高額なアクセス5件のリストを作成し、販売した脅威アクターらのTTPを調査する一方で、アクセスの販売価格は被害者の収益及びアクセスに付与された権限のレベルに連動するとの仮説を検証しました。ドメイン管理者レベルのアクセスの場合、ユーザーレベルのアクセスよりも25%から100%高額な価格で取引されている場合があります。

- 初期アクセス・ブローカーがサイバー犯罪コミュニティで繰り広げる活動は、脅威アクターらの内部事情を浮き彫りにする貴重な情報源です。ネットワークの防御を担当するIT・セキュリティ担当部門が脅威の情勢について理解を深め、それに応じた防衛メカニズムの優先順位付を行うためには、こういった情報を活用することが重要です。また、初期アクセス・ブローカーがネットワークへのアクセスをランサムウェア・アフィリエイトに引き渡すプロセスは実質的に2つのパターンがあります。脅威ハンティングや敵対的シミュレーションを行う上で、極めて重要な意味を持つTTPと言えるでしょう。

初期アクセス・ブローカーとは?

上述のとおり、「ネットワークアクセス」とは、サイバー犯罪コミュニティで活動する脅威アクターらが非常に大まかな定義で使用している言葉です。複数の攻撃ベクトルや許可レベル、侵入地点をまとめて「アクセス」という言葉で表現しており、そこにはSQLインジェクションからRDPアクセスに至るまで、そしてユーザーレベルから管理者レベルの権限に至るまでと広範なアクセスや権限が含まれています。このようなネットワークアクセスは、サイバー犯罪者らが攻撃を行う際に組織のネットワークに不正侵入する最初の侵入地点となることから、KELAではそのようなアクセスを販売するアクターを、初期アクセス・ブローカーと呼んでいます。また最近の傾向として、大半の初期アクセスはランサムウェア攻撃に利用されています。つまり、初期アクセス・ブローカーは日和見型攻撃と標的型攻撃者を結び付ける役割を果たしているのです。

このサプライチェーンをひも解いてみると、初期アクセス・ブローカーは販売する侵入地点を3つのステップで仕入れていることがわかります。

1. 初期感染ベクトルを見つける

初期感染ベクトルを見つける方法は複数あります。サイバー犯罪フォーラムの会話を閲覧してゆくと直観的に見分けられるケースもあるため、ランサムウェア攻撃に利用できると思われる潜在的な感染ベクトルを以下に数件ご紹介します。

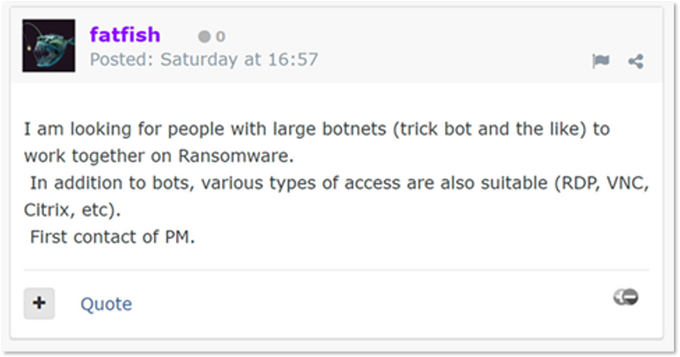

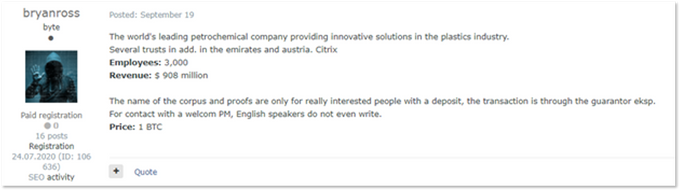

初期アクセスをランサムウェアに利用するチャンスを模索するロシア語話者アクターのメッセージ(サイバー犯罪コミュニティへの投稿)

我々は、RDPやVNC等のリモートアクセス・プロトコルやボットネット感染の他、一般的にVPNと呼ばれているリモートアクセス・ソフトウェア(今回の事例ではCitrix)など、様々な初期アクセスに関する情報を当事者から入手することができます。

攻撃に利用可能なベクトルは多数ありますが、いくつかのベクトルについてここでもう少し深く検証してみましょう。

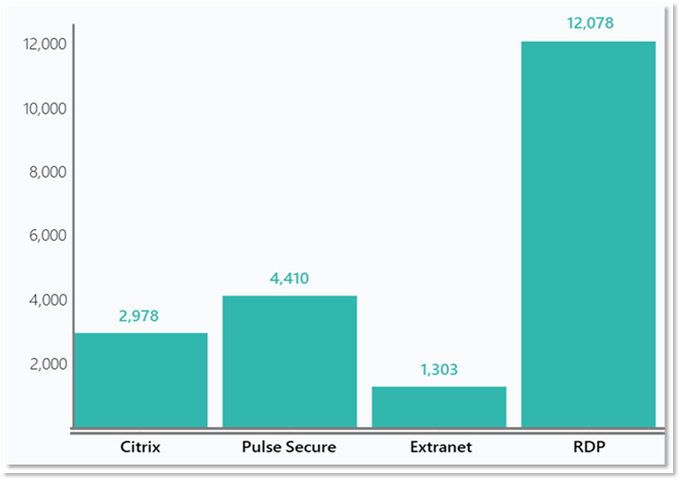

- 直接RDPアクセス(T1078.003 – 正当なアカウントの悪用:ローカルアカウント)。この場合、アクターはMicoSoft製品をOSとして搭載し、かつRDPに脆弱な資格情報を使用しているマシンを探したり、アンダーグラウンドに存在するマーケットのベンダーからRDPの資格情報を購入するなどの方法でアクセスを入手します。そういった資格情報はボットネットやブルートフォース攻撃によって窃取された後、サイバー犯罪マーケットやフォーラムで販売されています。

- VPNアクセス(T1133 – リモートアクセスサービスの悪用、T1190 – オンラインに晒されたアプリケーションへのエクスプロイト)。初期アクセス・ブローカーは、脆弱性や侵害した資格情報を利用し、ブラウザを介してRDPアクセスを提供するSSL VPNソリューション(Pulse SecureやFortinet、Citrixなど)にアクセスします。いくつかのVPNソリューションには既知の脆弱性が存在することから、悪意あるアクターらの間で人気を集めています(Citrix VPN アプライアンスに存在するCVE-2019-19781や、Pulse Secure VPNサーバーに存在するCVE-2019-11510等)。

- RMM (T1078.004 – 正当なアカウントの悪用:クラウドアカウント)。アクターは、組織やマネージドサービスプロバイダーに不正侵入して、リモート管理・監視ソフトウェア(ManageEngineやTeamViewer)へのアクセスを取得します。また、RMMを悪用するケースでは、MSPが収益性の高い標的としてランサムウェア攻撃を受ける場合があります。

- クラウドストレージ・ソリューション(T1078.004 – 正当なアカウントの悪用:クラウドアカウント)。窃取した資格情報を利用して侵害される可能性があるソフトウェアのひとつです。Amazon Webサービス、Microsoft Azureやその他多くのソリューションがこのカテゴリに該当します。実際の組織ネットワークへのアクセスはそう簡単に入手できない場合もあることから、こういったWebベースの侵害はエクスプロイトキットを介したマルウェアの拡散やクレジットカードのデータ窃取などを行う脅威アクターらの間で人気があります。

- 脆弱性 (使用されているテクニック: T1190 – オンラインに晒されたアプリケーションへのエクスプロイト)。初期アクセス・ブローカーは、パブリックスクリプトやカスタムスクリプトを使用して、脆弱性のあるソフトウェアを発見することができます。となると、残る作業はその欠陥を悪用して、脆弱なソフトウェアを使用する組織のネットワークにアクセスすることです。特定の脆弱性を利用する初期アクセスの場合、大抵その機能は標的の環境内でコードを実行することに限定されています。そしてアクセスを購入したアクターらが、後に標的の環境内で自らの戦略を展開します。

* MITRE ATT&CKフレームワークによる分類

ここで、一部のアクセスベクトルは複数の方法で利用できることに注意してください。例えば、上述したVPNソリューションの場合、ネットワーク内のマシンに簡単にリモートアクセスできることからアクターらの間で重宝されています。そして最近の研究の多くは、資格情報を窃取する際にPulse Secureに影響を及ぼすソフトウェアの脆弱性(CVE-2019-11510など)を悪用している活動に焦点を置いていました。しかし、初期アクセス・ブローカーが資格情報を収集する際に、Githubでホストされている昔ながらのエクスプロイトを使用しなくても良いケースも存在します。Genesisやその他のボットネットマーケットでは、SSL VPNソリューションやその他のエンタープライズ製品が初期アクセスとして利用するに最適な標的であるとして、機密性の高い資格情報が何千件も販売されているからです。

Genesisでは、機密性の高いエンタープライズシステムの資格情報が販売されている(KELAが収集したデータに基づく)。いずれの資格情報も脅威アクターがシステムやネットワークへの初期アクセスとして利用できる

初期アクセス・ブローカーは組織を侵害して調査を行い、従業員の人数やオープンソースからの情報で判断した収益額に、最も重要な要素といえる「アクセスに付与された権限レベル」を加味してその組織の価格を決定します。彼らはこのプロセスで横展開の活動を開始します(活動が制限される場合もあります)。

2. 初期感染ベクトルをより大きな侵害に拡大

初期アクセス・ブローカーは、前セクションで詳述した初期感染ベクトルを利用して、様々な種類の初期アクセスを入手します。そして初期アクセスを手に入れた後に目下の課題となるのは、いかにして潜在的購入者であるアクターの興味を引くレベルまで、アクセスの範囲と特権を拡大するかということです。興味を引くアクセスのレベルやポイントは、購入者であるアクターの利用目的によって異なるため、アクターが異なれば潜在的なネットワークアクセスに求められる内容も変わります。

購入者の大半をランサムウェアオペレーターやアフィリエイトと想定していることから、ネットワークアクセスの範囲は理想的と呼べるレベルである必要はなく、むしろ最低要件を十分に満たすレベルであれば良いというところがポイントです。ランサムウェアの活動を成功させるにあたり、必ずしも数千ものエンドポイントを完全制覇する必要はないのです。時には、主要なサーバーを数台ロックし、他のサーバー数台からデータを窃取するだけでアクセスを収益化することができるのです。

例えば最初の侵入経路として、侵害されたRDPサーバーにアクセスすれば、ブローカーはMicrosoftのActive Directory (AD)内のコンピューターにアクセスすることができます。しかし、サイバーセキュリティのレッドチームであればすぐに分かる通り、ドメイン内にあるコンピューター1台にアクセスできるだけでは、深刻な被害をもたらすには不十分です。となると、ネットワークを横方向に移動して特権昇格を行い、ドメインの管理者アクセスを手に入れることがブローカーの仕事となります。TTPは状況によって異なりますが、大半の報告では、アクターらは特権昇格と横方向の移動に標準ツールを使用していることが指摘されており、ツールによってはGithub のリポジトリから直接コピーされているものもあります。RDPアクセスを販売している一部のサイバー犯罪マーケットでは、購入者が横展開を行う手間を省く商品、つまりドメイン管理者の資格情報を販売しています。

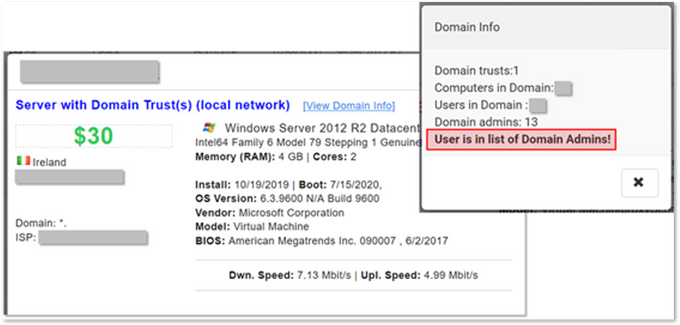

サイバー犯罪のマーケットで販売されるドメイン管理用RDPアクセス

この投稿に掲載された「価格内訳」、すなわちドメイン情報に記載されている内容から分かる通り、ネットワークアクセスの権限レベルが上がれば上がるほど価格も高くなることから、横展開が必要か否かという点が、初期アクセス・ブローカーのビジネスモデルにおいて重要なポイントとなっています。

3. 購入者へアクセスを引き渡す方法

初期アクセス・ブローカーは、購入者であるサイバー犯罪者らが持続的に使用できる侵入チャネルを確立することが必要となります。一例として、パブリックインターネットから侵入先のホストマシンにアクセスすることのできる、不正なRDP接続を確立するという作業が挙げられます。その後、その不正なRDP接続の認証情報をアクセスの購入者と共有するのです。これは、一見些細な事柄に思われるかもしれません。しかし我々は、この事実が実際には防御側にとって価値あるものであると認識しています。このRDP接続の資格情報を共有するという行為こそが、初期アクセス・ブローカーから実際に攻撃を行うアクターらへアクセスを引き渡す手段となるからです。

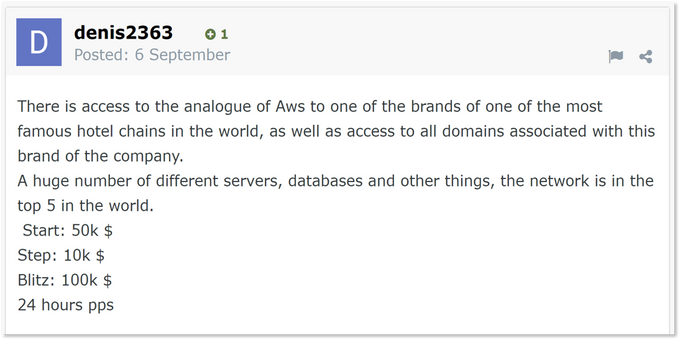

RDPとVPNは、アンダーグラウンドフォーラムで販売されている中で最も伝統的とも言えるアクセスですが、それ以外の商品には他のツールへの資格情報を含んでいるものもあり、「ネットワークアクセス」という言葉が様々な商品を意味するものであることを表しています。あるアクターは、某ホテルチェーンのクラウドストレージ・プラットフォームのアクセスをオークションに出品しました。開始価格は5万ドル、即決価格は10万ドルでした。プラットフォームの具体的な名称や、悪意ある攻撃者がこのアクセスを購入した場合に利用できる機能については不明ですが、高額な価格設定によってこのアクセスが深刻な脅威であることがうかがえます。つまり高額商品もまた、組織を危険にさらす脅威であるということです。

オークションに出品されたクラウドストレージ・ソリューションへのアクセス

場合によっては、ネットワークへのアクセスでは攻撃者がWindowsドメイン内にある実際のコンピューターにアクセスできないケースもあります。しかし、それでもネットワークにアクセスするという機能を提供することから、サイバー犯罪者らは依然としてそういったアクセスも足場と見なしています。ここで、問題となる彼らの目的を振り返ってみましょう。攻撃者らが、侵害されたRMMプラットフォームを利用してクラウド経由でペイロードを展開できるのであれば、メイン管理者としての直接アクセスが必要となるのはなぜでしょうか?

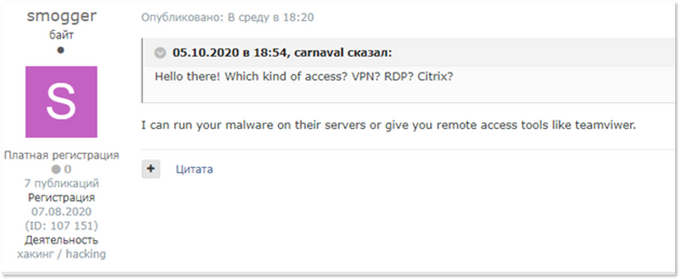

通常のビジネスと同じく、一部の販売者らは顧客のニーズに合わせて柔軟にビジネスを展開しています。つまり、顧客の目標に合わせたアクセスを提供することができるのです。そのため、販売者によっては販売するアクセスの使用意図を購入者に確認し、「経験豊富な」顧客にのみにアクセスを販売する傾向があります。

初期アクセス・ブローカーと潜在的購入者の会話

重要なポイントは、ネットワークアクセスを購入するアクターの手によってそのアクセスが組織ネットワークへの侵入地点となること、そして攻撃者はその侵入地点を利用してコマンドを実行し、マルウェアを配布することができるということです。ランサムウェア・アフィリエイトは、このようなアクセスを利用してランサムウェアを展開し、身代金を要求します。つまり、わずか数十ドル、時には無料で手に入れた初期アクセスが、数百万ドルの身代金に化けることもあるのです。ネットワークアクセスの価格内訳を見ることで、販売している初期アクセス・ブローカーが対価として受け取ることのできる金額を把握するとともに、購入者(ランサムウェア・アフィリエイトが大半を占めると思われます)がどういったポイントを評価しているかを理解することができます。

2020年9月の需要と供給

2020年9月中、KELAは100を超えるネットワークアクセスがアンダーグラウンドのフォーラムで販売されている状況を観察しました。これは、前月の8月に売りに出されたアクセスがたった33件であった状況と比較すると3倍を超える件数となります。我々の分析対象となったアクセスの大半は、ロシア語話者のプラットフォーム「Xss」と 「Exploit」で販売されていました。今回分析できたのは、公に販売されているアクセスのみですが、そういった情報からも価格やトップアクター、感染ベクトルを理解することができるのです。

9月に売り出されたネットワークアクセスの合計は108件であり、希望販売価格の合計は少なく見積もっても509,180ドルとなります。商品によっては、販売者が購入者に対して希望価格を提示するよう依頼しているため、この額はあくまでアクセス・ブローカーらが1カ月で稼ぐことのできる最低金額です。また、BTC表記となっている一部の価格については、販売日のBTC対米ドル為替レートに基づいてKELAが算出しています。

分析対象となった期間に販売されたアクセスの平均価格は約4,990ドルでしたが、中央値は2,000ドルとなりました。この差については、販売価格が25ドルの商品がある一方で、102,000ドルの商品があるなど、一部の商品が比較的高額であったことが原因であると思われます。

販売者によっては、アクセスを販売する際に前回の商品情報(売却済み等)を更新するため、それらの情報をもとに販売数を見積もることが可能となります。そしてそれらの情報に基づくと、108件のアクセスのうち25のアクセスについて売買が成立したと思われます。この数字を、最低でも初期アクセスの25%が売り上げられたことの裏付けにして計算すると、9月の売上の合計額は87,580ドルとなります。

また、フォーラムで販売されているアクセスは氷山のほんの一角であり、やり手の初期アクセス・ブローカーらは、時にランサムウェア・アフィリエイトと直接取引している場合もあると考えられます。そういった取引はプライベートな会話を通じて行われるため、追跡することはできません。調査によると、一部のランサムウェアオペレーターは、侵害されたネットワークへのアクセスをボットネットのオペレーターから直接購入しています。例えば、ランサムウェアRuykはTrickBotに感染して配布されることが知られており、ランサムウェアAvaddonについては、最近ボットネットPhorpiexによって配布されていることが確認されています。こういった形でのアクセスの売買は、プライベートな裏のルートを通じて行われており、初期アクセス・ブローカーが公に活動しているコミュニティで行われることはありません。

初期アクセス・ブローカーの価格形成とビジネスモデル

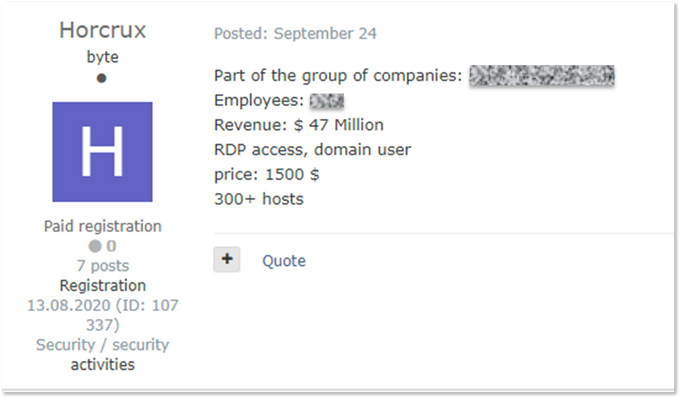

アクセスが他のサイバー犯罪者に引き渡せる状態となった後、初期アクセス・ブローカーは価格を設定します。通常、価格は2つの要因に基づいて設定されます。一つは企業の価値、もう一つはアクセスに付与された権限レベルです。

企業価値は、その企業の収益、国、セクターや市場での地位を基に判断することができます。通常、初期アクセス・ブローカーは、こういった情報をオープンソースから収集します。さらに、その企業ドメインのユーザー数及びコンピューターの台数を確認し、企業規模についての理解を深めます。

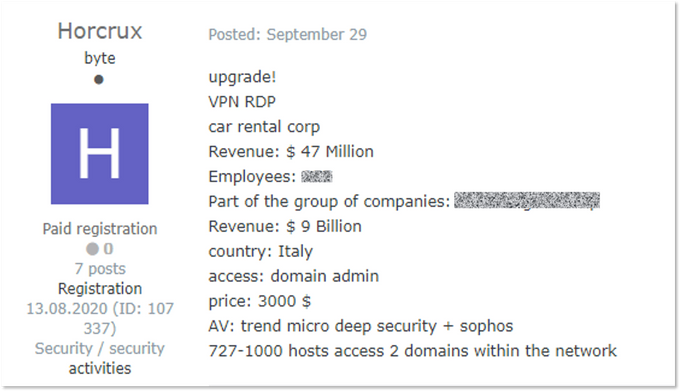

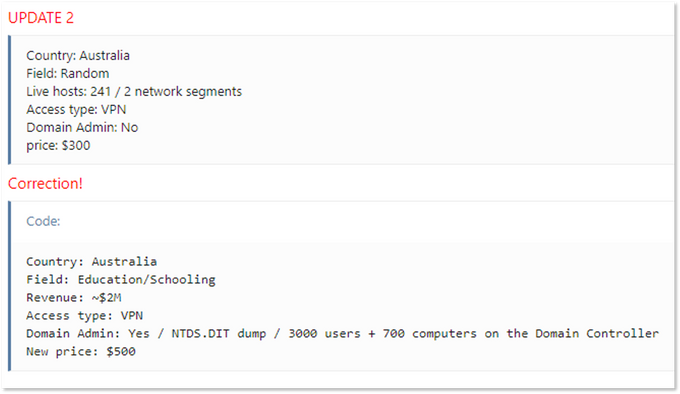

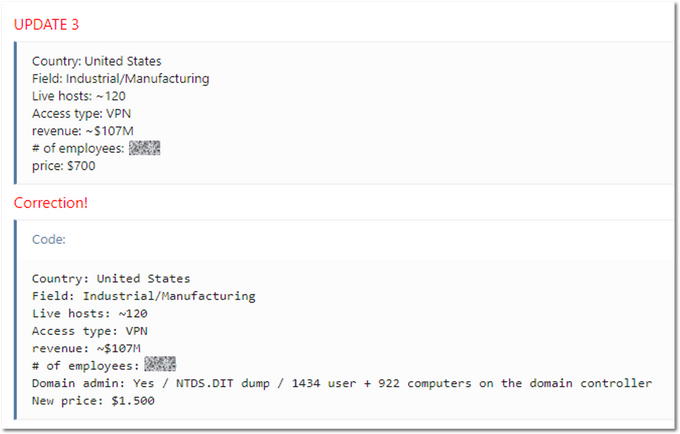

権限レベルは、不正侵入されたネットワークのドメイン管理者であるのか、それともユーザーレベルであるのかがポイントになり、権限のレベルによって価格が著しく変動します。例えば、某脅威アクターはあるドメインのユーザーレベルの権限を1,500ドルで売り出していましたが、数日後にはドメイン管理者レベルの権限を3,000ドルで売り出していました。

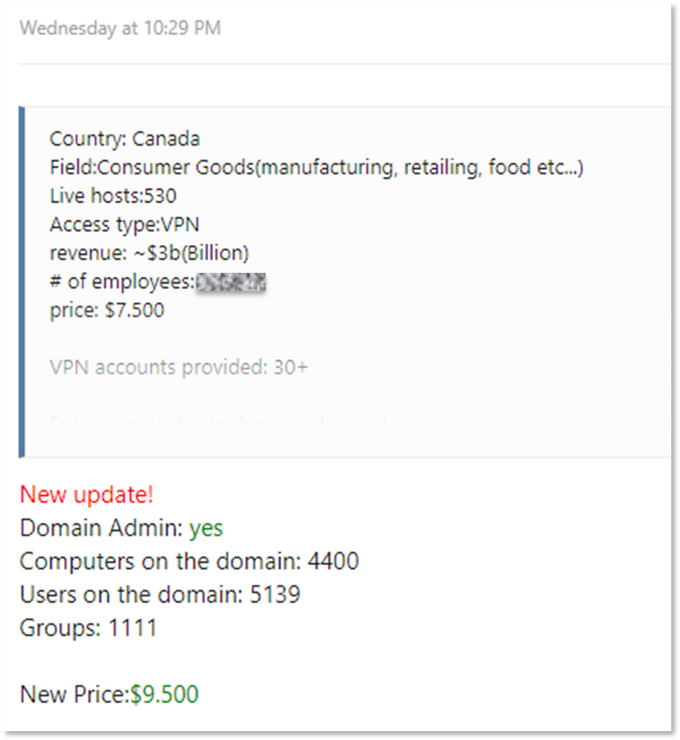

別の脅威アクターは、3つの組織に対するユーザー権限を持っていましたが、後日同じ組織のドメイン管理者権限を手に入れ、販売価格を25%から115%値上げしました。なお、伝えられるところによると、この特権昇格はZerologon の脆弱性(CVE-2020-1472)が公表されてから2週間の間に発生したとのことです。つまり、状況によってはドメインユーザーからドメイン管理者へとスピーディに特権昇格できる場合もあるということです。なお、我々がネットワークアクセスの販売を調査している間、Zerologonを悪用したという直接的な参考情報は見つかりませんでした。

一部の初期アクセス・ブローカーらは、アクセスを固定価格では販売していません。その代わり、アクセス購入者がネットワークの侵害に成功した場合、被害者から支払われた身代金の一部を分け前として受け取ります。こういったケースの場合、被害者が身代金を支払うことが彼らの利益となることから、マーケティング活動(メディアに対する被害者情報のリーク等)の一端を担う等、ランサムウェア攻撃に関与する場合があります。

注目すべき高額事例

最も高額なアクセスをいくつか取り上げ、それらのアクセスが高額である理由を説明していきましょう。

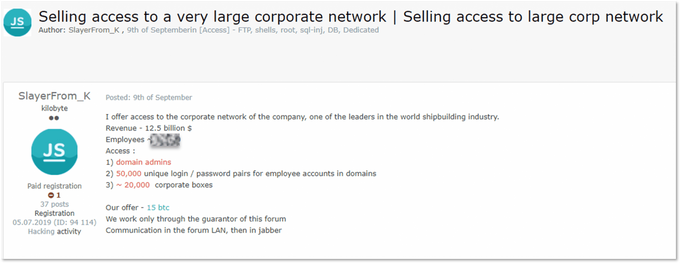

1. 造船企業

海運業界はランサムウェア・オペレーターが積極的に標的としており、2020年には海運業界の巨大企業2社が攻撃を受けました。そしてその2件とは別に、ある海運企業への攻撃に使用可能なアクセスが販売されていました。販売価格は9 BTC (約102,000ドル)であり、被害者の企業規模と市場での立ち位置が価格の根拠となっています。このアクセスの価値を証明するために、販売者は被害者の収益(125億ドル)と従業員数を明記しました。こういった商品には、企業収益や従業員数が一般的な指標として記載されています。

アクターは当初15 BTCでアクセスを売り出したものの、後に価格を引き下げた

アクセスの種類(RDP、VPN、その他のソリューション等)については不明ですが、投稿に記載されている情報からは、高い権限が付与されているアクセス(ドメイン管理アクセス)であることが分かります。これは確実に価格に影響を与えるポイントです。

さらに、販売者は造船会社のネットワークアクセスのみならず、企業ドメインのアカウントで使用される資格情報5万件と企業電子メールアカウント2万件を売りに出しました。このアクセスは先月から売りに出されていますが、これまでのところ、それだけの額を支払うほどこのアクセスに興味を持ったアクターは現れていない模様です。

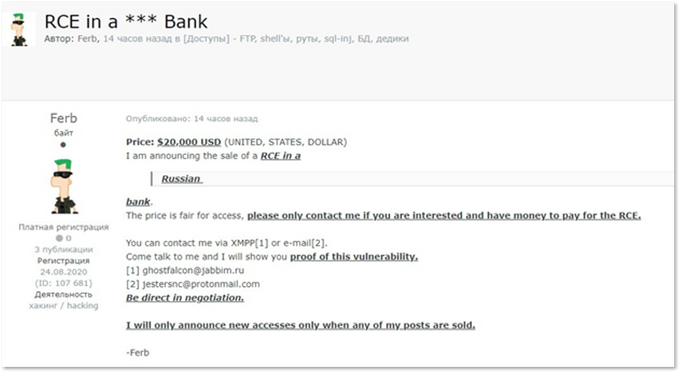

2. ロシアの銀行

この事例では、資格情報ではなくリモートコード実行の脆弱性が販売されていました。他の商品のような直接アクセスではありませんが、不正アクセスを容易にする手段として悪用できる脆弱性です。我々が調査した結果、被害者は資産の数においてロシアでもトップ100位に入る現地銀行であることを突き止めました。しかし、アクターが詳細を掲載していないことから、その価格が2万ドルである理由を推測することは困難です。恐らく、この脆弱性を利用することで資金を直接管理する会社にアクセスすることが可能であり、購入すれば金銭を不正操作できることから、高額な価格設定になっていると考えられます。

しかしこの販売投稿は、掲載されていたロシア語話者のフォーラムから削除されました。いくつかの理由が考えられますが、メディアや研究者らの注目を集めた結果、販売者であるアクターが削除した、またはCIS諸国の組織は標的にしないという方針に基づいてフォーラムの管理者が削除したといった事情が考えられます。

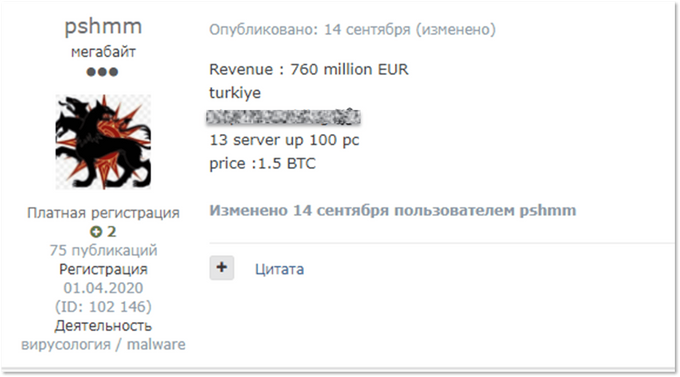

3. トルコの航空関連企業

この事例で侵害されたのは、IT担当者のネットワーク管理業務を支援するよう設計されたRMM ソフトウェアでした。ランサムウェアを展開するために必要な機会は全て与えられるものの、RDPやVPNを利用したアクセスと比較すると、このアクセスはそれほど一般的には悪用されていません。我々はこのソフトウェアを特定して最近のブログにもその模様を記載していますが、悪用されたのはゾーホー社が開発したソリューション「ManageEngine Desktop Central」でした。

調査の結果、我々はこの被害者が7億6000万ユーロの収益を上げる企業であることを特定しました。このアクセスが提供する機能そのものに加え、この収益の大きさも1.5BT(約16,000ドル)という高額な値段設定の理由であるといえるでしょう。このRMMアクセスによって、購入者はファイルを転送、展開、実行することが可能となる他、ウィルス対策ソフトウェアのアンインストール、壁紙の変更(身代金要求文書を掲載するため)など、ランサムウェア攻撃を実行するために必要なすべての基本的ステップが実行可能となるのです。このアクセスは、発売開始2週間後には売買が成立しました。

我々の調査の後にゾーホー社もさらなる調査を終え、「特定された被害者らは、それぞれが使用しているManageEngine製品にセキュリティ強度の低い資格情報を使用していたと思われる。そしてそれがこの不正侵入の根本原因であったと思われる」と結論付けました。さらにゾーホー社は、今後はセキュリティ強度の低い資格情報でのログインを防止することで問題に対処するなどの迅速な対応を展開するとともに、セキュリティに関する勧告を顧客向けに発行しました。

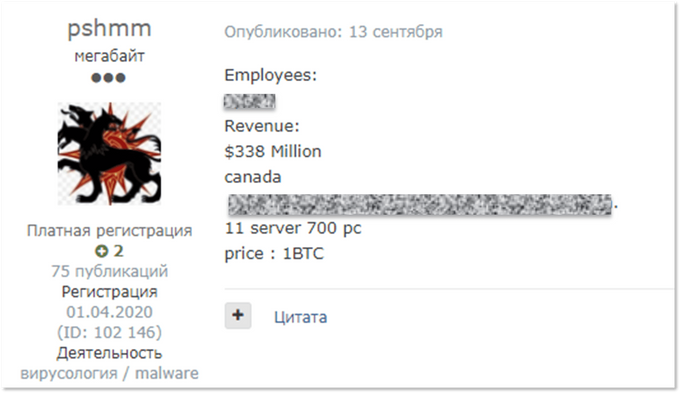

4. カナダのフランチャイズ企業

pshmmのもう1件の被害者であり、収益 3億3800万ドルのカナダ企業です。同企業へのRMMアクセスは数時間で売買が成立しました。価格は1 BTC (約10,600ドル)であり、企業規模に基づいて設定されたものと思われます。我々は、ゾーホー社のRMM製品に関する調査でもこの企業に関する情報を確認しています。

5. 米国の製造企業

収益9億800万ドルの米国製造企業へのアクセスが1 BTCで売り出されました。掲載された情報には「Citrix」という単語以外、アクセスの種類が分かるような情報はありませんでしたが、このCitrixという単語から、侵害されたのはCitrix社製ソリューションであり、購入すればネットワークにリモートアクセスできるということがわかります。こういったソリューションの中でも、初期アクセス・ブローカーの間で人気がある製品のひとつに、Citrix Virtual Apps (旧称:XenApp)が挙げられます。また、その他に既知の脆弱性を利用して侵害される恐れのある製品としては、Citrix ADC (旧称:Netscaler ADC)が挙げられます。そしてこの米国製造企業へのアクセスは、売り出してから2日後に売買が成立しました。

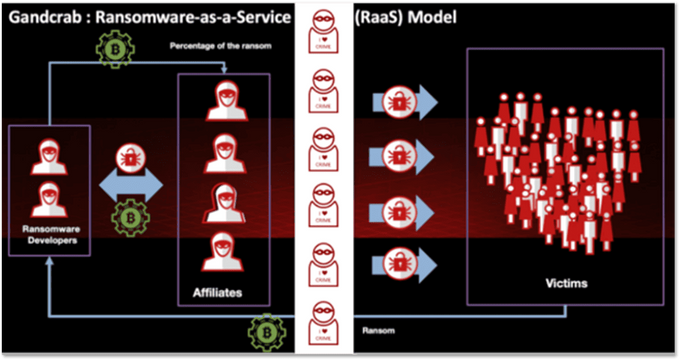

最も高額なアクセスを見てみると、初期アクセス・ブローカーは進化を遂げており、RDPアクセスなど最も人気の高い手法以外にも、不正侵入されたネットワークにアクセスする様々な方法を販売していると推測することができます。これは、ますます多くのソフトウェアが攻撃にさらされており、その結果として大規模なネットワーク侵害と身代金の要求という事態を招きうること、そしてその一方でアクセスを販売するアクターが、ランサムウェア・アズ・ア・サービスのエコシステムにおいて不可欠な存在となりつつあることを意味しています。

McAfee社のRaaSモデルを編集し、初期アクセス・ブローカーの役割を追加(KELAによる追記)

初期アクセス・ブローカーのトッププレイヤー達

初期アクセス・ブローカーの活動を監視する際には、そのなかで最も有名なプレイヤーを特定し、彼らのTTPについて理解を深めることが重要です。そうすることで、積極的に組織を防御することが可能となるのです。この9月、その活動が最も活発であった初期アクセス・ブローカーのトップ5をKELAの覚書と併せて以下にご紹介します。

- pshmm 上述したカナダのフランチャイズ企業及びトルコの持ち株会社へのアクセスを販売したアクターであり、2020年9月単月だけで36件ものRMMアクセスを販売しています。我々は、7月以降同アクターがこれまでに55件のRMMアクセスを販売しており、その累計希望販売価格が150,900ドルに上ることを確認しています。

- drumrlu / 3lv4n 販売している11件のアクセスの大半はドメイン管理者アクセスであることから、このアクターはドメイン管理者アクセスを頻繁に入手していると思われます。また、同アクターがランサムウェア「Thanos 」を購入して使用していると発言していることから、初期アクセス・ブローカーらが様々な方法で収益を上げていることがうかがえます。自称「トルコ人ハッカー」。

- petervodz / johnakamai 10件のアクセスを販売するメッセージを投稿しています。1件を除き、全てカナダの機関へのアクセスです。アクセスの種類については不明です。

- NetNet 10件のアクセスを販売しており、大半はVPNソリューション関連です。販売するアクセスの価格は200ドルから1000ドルと比較的安価であり、小規模な企業を標的にしていると思われます。カナダ企業のアクセスを売り出した時のみ、販売価格を6500ドルに設定しました。

- Ferb 欧州、ラテンアメリカ、アジアの金融機関及び政府機関におけるリモートコード実行(RCE)の脆弱性6件を販売しています。

アンダーグラウンドに広がるサイバー犯罪コミュニティで公開されている初期アクセス・ブローカーの活動は、脅威アクターの内部事情を垣間見ることのできる貴重な情報源です。そして、組織のネットワーク防衛を担うIT部門やセキュリティ部門は脅威の情勢について理解し、それに合わせた防御メカニズムを構築するためにこういった情報を活用する必要があります。サイバー犯罪コミュニティで初期アクセス・ブローカーの活動を積極的に監視し、ソフトウェアにパッチを適用し、従業員に必要な教育を提供してゆくといった活動は、ランサムウェアオペレーターとの事後交渉を避けたいと考えるすべての組織が業務の一環に取り入れるべき必須の対策であると言えるでしょう。