「オーシャンズ11」化するランサムウエア集団達

Published 7月 8, 2021.

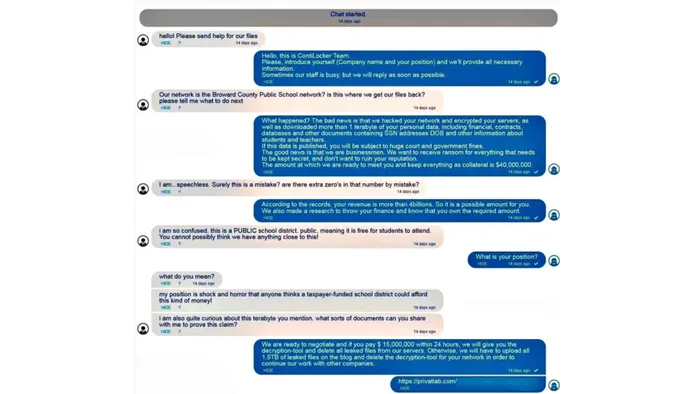

かつて、アンダーグラウンドに広がるサイバー犯罪のエコシステムは、攻撃の最初から最後までの全プロセスを自らの手で実行するサイバー犯罪者達の住処となっていました。しかし、彼らが繰り広げていた「ワンマンショー」は今やサイバー犯罪業界から消滅しつつあり、その一方で、様々なニッチ領域を専門に手掛ける「専門職」とも呼べるサイバー犯罪者達がその存在感を高めつつあります。この変化は、今やサイバー犯罪業界の中で最も顕著なトレンドの一つであると言えるでしょう。例えば一般的なサイバー攻撃のプロセスを検証してみると、すべての攻撃者達が攻撃の各ステージを実行するだけのノウハウを、必ずしも持ち合わせているわけではないということがわかります。

- コーディング(必要な機能をコーディング、又は必要な機能を備えたマルウエアを入手)

- 拡散(標的とする被害者の感染)

- 抽出(感染した端末へのアクセス確保・維持)

- 収益化(攻撃による利益の獲得)

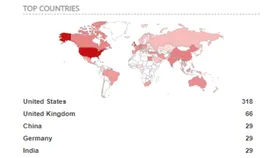

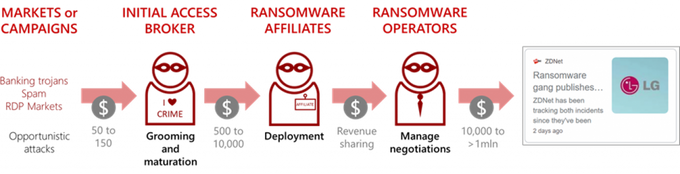

攻撃の各段階では、多種多様な悪意ある行為が行われますが、その一方でそれぞれの作業を専門に扱う(実行する)実行するアクター達が存在します。KELAの研究者達は、ランサムウエアオペレーションの件数が増加してその内容も成熟度を増してゆくにつれて、ニッチ領域に関連するサービスを提供するサイバー犯罪者達の数が増加してゆく状況を観察してきました。ランサムウエア攻撃におけるニッチ領域は、大きく分けて4つのカテゴリに分類されます。そして今回、ランサムウエアのサプライチェーンに的を絞って調べてみたところ、多数のアクターがニッチ領域の中でも「抽出」(不正侵入したネットワーク内での権限昇格)と、「収益化」(被害者への身代金交渉や、DDoS攻撃、スパムコールの実行)に群がっていることがわかりました。今回のブログではこの2つのニッチ領域に焦点を当て、著しい成長を続けるランサムウエア・アズ・ア・サービス(RaaS)のエコシステムの周辺でその存在が明らかになってきたアクター達の実態を読み解いていきます。

今回お伝えする重要なポイントは以下の通りです。

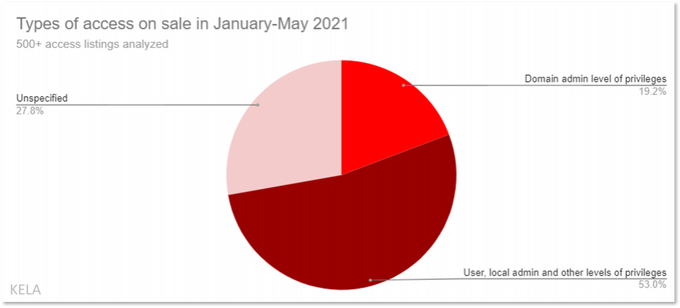

- 「ドメイン管理者レベルの権限」があるとランサムウエア攻撃が容易になることから、サイバー犯罪者達にとっては「ドメイン管理権限」がより価値の高い商品となっていると考えられます。しかし実際のところ、ドメイン管理者としてのアクセス権限は、売り出されている商品のわずか19%であるため、権限昇格スキルを有する侵入のスペシャリスト(以後「侵入スペシャリスト」)へのニーズが高まっています。

- ランサムウエア・エコシステムの中では、「交渉人(インサイダー情報を悪用したり脅迫行為を実行して、被害者に身代金の支払いを強要する人物)」という新たな職種が生まれています。我々がDarkBeastを使って調査を行った結果、交渉人を募集する投稿を複数件確認することができました。

- ランサムウエアの攻撃者達は、被害者組織やその提携先となる組織を脅迫する手段として、DDoS攻撃やスパムコールなどの新たな手法を取り入れつつあります。そのため、そういった攻撃を実行するサービスへのニーズも増加しつつあります。また、ランサムウエアのエコシステムそのものもこういった変化による影響を受けており、様々な職種の人材を組織内に擁すると同時に多数の業務をアウトソースする一般企業のようなビジネスモデルへと急速に近づきつつあります。

- 攻撃を阻止するとともに、熟練したハッカー達から攻撃を受けるリスクを軽減するためには、企業や組織のネットワークの防衛者となるIT部門やサイバーセキュリティ部門が、自組織の重要な資産とサプライチェーンの両方を継続的に監視することが必須となります。適切な監視活動を継続的に行うことで、アンダーグラウンドのサイバー犯罪エコシステムから虎視眈々と攻撃のタイミングを狙う脅威のリスクを最小限に抑え、深刻な被害を防ぐことが可能となります。

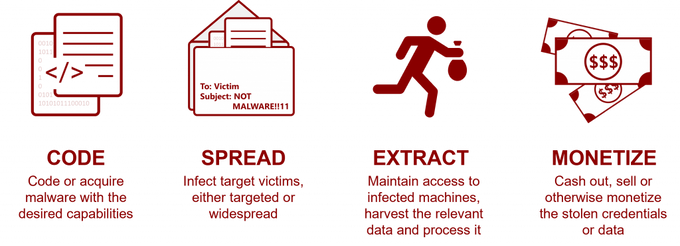

上図:ランサムウエア攻撃1件あたりにおける、ランサムウエアの開発者とアフィリエイトの身代金の取り分

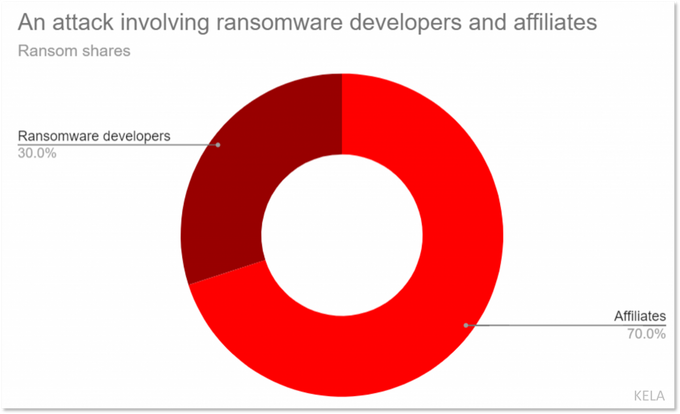

上図:ランサムウエア攻撃1件に複数のアクター達(開発者及びアフィリエイト以外)が関与した場合の身代金の取り分

権限昇格

KELAの研究者達は、その諜報技術を駆使して1年以上に渡り初期アクセス・ブローカーを監視してきました。その結果、獲得した権限のレベル(ユーザー権限、ドメイン/ローカル管理権限等)によって、売り出されるアクセスの価格が変動するという事実を確認しました。例えば前回の調査では、脅威アクターがドメイン管理レベルへと権限を昇格することに成功した場合、25%から115%価格を引き上げている実態が観察されています。

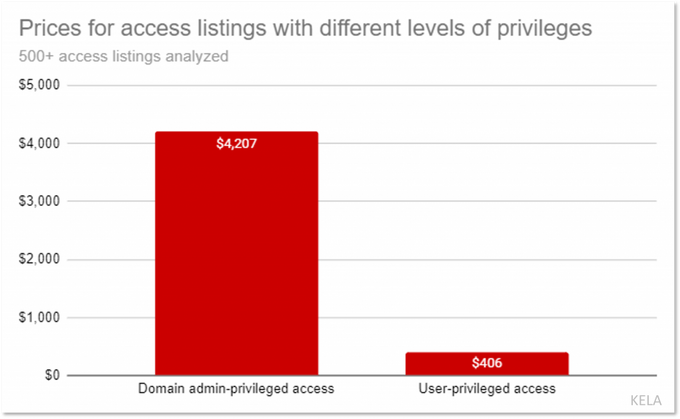

また、2021年1月から5月の間に公に売りに出されたネットワークアクセスについて分析したところ、ドメイン管理レベルのアクセスの平均価格は、ユーザーレベルの権限しかない端末の少なくとも10倍の価格となっていることが判明しました。恐らく、ドメイン管理レベルのアクセスはマーケットの中でも希少性の高い商品となっていると思われ、実際に初期アクセス・ブローカー達が権限レベルを掲載している商品のうち、ドメイン管理レベルのアクセスが占める割合はたった19%となっていました。つまり、初期アクセス商品の主流は低い権限のアクセスであり、大半はユーザーレベルの権限であると言えるでしょう。

注記:今回の調査では、売り出されている商品のうち、アクターが「ドメイン管理権限である」と明記しており、単なる「管理者権限」ではないことが明らかな商品を「ドメイン管理者権限」に分類しました。

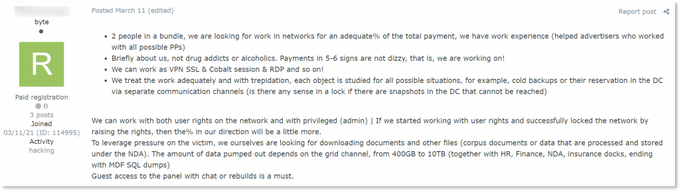

上記のグラフでもわかる通り、ドメイン管理権限レベルのアクセスは、初期アクセスの中でもより高額で価値の高い存在となっています。また、ランサムウエア・アフィリエイトが仕事の対価として受け取る報酬の額も、権限のレベルによって変動するようです。例えばある投稿を掲載したユーザー達は、協業形式で参加できるランサムウエア・アフィリエイトプログラムや、初期アクセスを提供して協業してくれるアフィリエイトを探していました。彼らはその投稿の中で、「我々がユーザー権限を使って攻撃を開始し、その後のプロセスで権限昇格に成功してネットワークを暗号化できた場合は、我々の取り分(KELAの解釈:身代金の分配)も多少増やしてもらう」と語っていました。

特別な権限を持たない一般ユーザーの端末から攻撃を開始してネットワークを暗号化する場合は、より高額な手数料を要求すると語る脅威アクター(Googleによるロシア語からの自動翻訳)

しかし、すべての初期アクセス・ブローカーや脅威アクター達が、高いレベルの権限を入手する術を知っているわけではありません。ここで、権限昇格のスキルを有するアクターの出番となります。彼らの作業について話を進める前に、RaaSのサプライチェーンの流れとその仕組みを振り返ってみましょう。

まず、ひとつのランサムウエア攻撃に複数の人物が関与する場合の想定シナリオを見てみます。最初のステップとして、フィッシング攻撃や既知の脆弱性に対する総攻撃といった場当たり的な攻撃が始まります。こういった攻撃は、初期アクセス・ブローカー自らが実行する場合もあれば、別の脅威アクターが実行する場合もあり、この段階で窃取された資格情報はマーケットに売り出されることもあれば、他のサイバー犯罪者達に直接販売されることもあります。脅威アクター達は、それらの攻撃で被害者のネットワークへのエントリポイントを手に入れた後、そのエントリポイントを起点にさらに広い範囲へと不正侵入を進めていきます。その後彼らは、他のサイバー犯罪者達がRDPやVPN、その他の手法を使ってリモートで被害者のネットワークにアクセスできるよう持続的な侵入経路を確立し、侵入経路を確立した後は(初期ブローカー達が)それらのアクセスを売りに出します。このようにして売り出されたアクセスは、ランサムウエアのインストールを最終目標に掲げるランサムウエア・アフィリエイトらに購入されて、標的のネットワーク内での水平移動に利用されたり、更なる悪意ある行為を実行するために悪用される場合もあります。ここで問題となるのは、彼らがユーザー権限からランサムウエア攻撃へとどのように展開してゆくのかということです。

ランサムウエア攻撃の想定シナリオ(KELAによる図解)

ランサムウエアの攻撃者が、ドメイン管理権限のある端末をスタート地点として水平移動を開始する場合は、侵入したネットワーク上でランサムウエアを展開することが比較的容易になります。一方で、ユーザー権限しか持たない端末から開始する場合は、自力で権限昇格を行うか、熟練したハッカーの支援を得る必要があります。

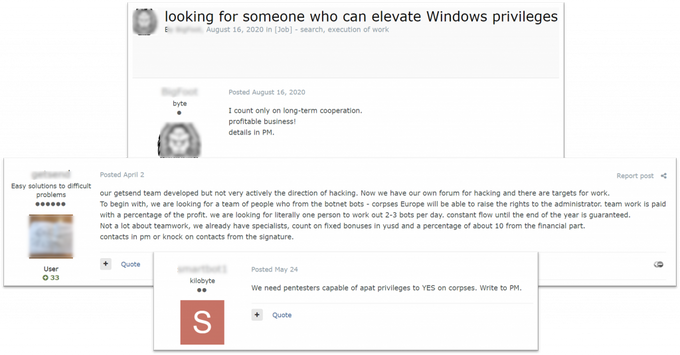

権限昇格のスキルを有するサイバー犯罪者を募集する投稿(Googleによるロシア語からの自動翻訳)

ドメイン管理者権限のアクセスを入手できる熟練した侵入スペシャリスト達は、ロシア語話者のサイバー犯罪者達の間では「ペンテスター」とも呼ばれています。我々は、そういった侵入スペシャリストやペンテスターを募集する投稿を複数発見しました。その中のある投稿では、「ボットネットを構成している欧州企業のボット達」の権限を、管理者権限へ引き上げてほしいとの要望が書かれていました。この投稿は、ランサムウエア・サプライチェーンの中で、他にアウトソース可能な役割があることを示唆しています。ではその役割とは何でしょうか。答えはボットネット・オペレーターです。ボットネット・オペレーター達は、初期アクセス・ブローカーや侵入スペシャリスト、ランサムウエア・アフィリエイト達が行動を起こすために必要とする糸口を提供できるのです。この投稿には次のメッセージが記載されていました。「これはチームとしての作業だ。君には利益の中から一定の割合を支払う。一日につき2、3のボットに作業できる人物を1名探している。今年の年末までは常時仕事があることを保証する。それとチームについて少し説明しておくと、既に我々はスペシャリストを抱えているので、経済的利益の約10%の取り分と米ドルでの固定ボーナスを期待していてくれたまえ」

こういった投稿を掲載している脅威アクター達は、企業のネットワーク上にある端末をボットネット化させており、それら端末の権限を昇格できる侵入スペシャリストを探しているのです。端末に付与されている権限レベルが低くとも、そのレベルを昇格させることができれば、そのアクセスを利用してランサムウエア攻撃をはじめとする様々な攻撃を実行することができます。また彼らの投稿には、固定の作業代金に加えて「経済的利益の10%の取り分」という記載があることから、こういったスペシャリスト達が身代金を一定の割合で受け取っていると考えることができます。

また複数の求人投稿を調査した結果、我々は、侵入スペシャリストがアクセスの権限レベルをドメインユーザーレベルまで昇格した場合には、身代金の10%から30%が支払われるものと判断しています。

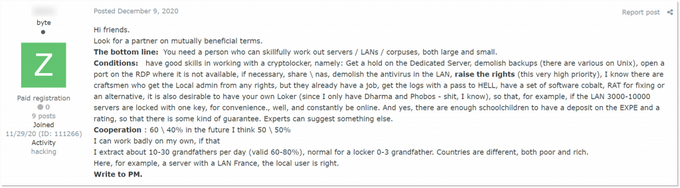

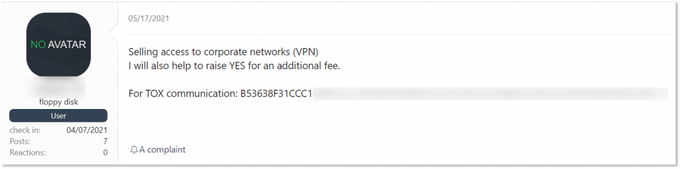

権限昇格のスキルを持つユーザー達は、権限昇格のみならず、ランサムウエアのエコシステムでニーズのある他のサービスを提供したり、別の作業(通常は初期アクセスブローカーやアフィリエイト、アフィリエイトのパートナー達が行う作業)を実行している場合もあります。例えば、「管理者権限を昇格しよう、ドメイン管理者権限を手に入れよう」というタイトルが付けられたスレッドでは、あるメンバーが、ランサムウエアを使った一連の暗号化プロセス(ウイルス対策ソフトウエアや検知機能を回避してデータを窃取し、バックアップやシャドウコピーを削除してネットワークを暗号化する)全てを実行すると売り込んでいます。また、「初期アクセスだけ提供してくれれば、それ以降の全攻撃プロセスを実行できる」と売り込んでいるユーザー達もいます。さらに別の投稿では、普段はVPNのアクセスを販売している某初期アクセス・ブローカーが、別料金で権限昇格を請け負うと宣伝しています。

侵入のスペシャリストが、権限昇格をはじめとする自らのサービスを宣伝する投稿(Googleによるロシア語からの自動翻訳)

初期アクセス・ブローカーが、売り出している初期アクセス商品の他、別途有料サービスとして提供している「ドメイン管理者への権限昇格」を宣伝する投稿(Googleによるロシア語からの自動翻訳)

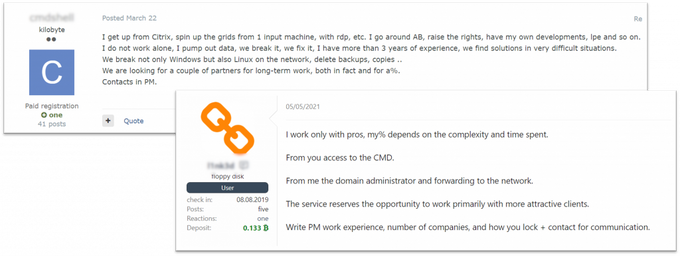

ここで重要となるのは、権限昇格サービスを提供しているすべてのアクター達が、必ずしもランサムウエア・アフィリエイトと協業しようと考えているわけではないということです。例えば我々が発見したある投稿には、「我々は、crypto lockers(すなわちランサムウエア関係者)達とは協業しない」と明確に記載されていました。このメッセージを投稿した脅威アクター達の語るところによると、彼らは支払処理システムを操作したり、クレジットカードのデータを使って収益を得るというやり方に特化しているということでした。こういった投稿は、サイバー犯罪者達が収益を得るにあたって、実に様々な手法を採用している現状を表しています。現在我々は、皆一様にランサムウエアに注目していますが、その一方で別の脅威に対しても防御を怠ってはならないという事を肝に銘じておくことが重要と言えるでしょう。

某アクターチームが、「権限昇格やその他のサービスも提供するが、ランサムウエアの開発者やアフィリエイトとは仕事をしない」と主張している投稿(Googleによるロシア語からの自動翻訳)

交渉人

そして今、交渉人というまったく新しい職種がRaaS業界に生まれたようです。かつて、大半のランサムウエア・オペレーター達は、身代金要求メモに交渉用の電子メールアドレスを記載しており、身代金の交渉は電子メール経由で行われていました。しかしRaaSが成長してより注目を集めるようになり、さらにはそのビジネス化が進むにつれて、彼らは自分達のポータルサイトを立ち上げ、そこですべてのやり取りを行うようになりました。ランサムウエアの開発者達やアフィリエイト達は、ポータル上で身代金の額を決定したり、値引きを提示したり、支払い方法を話し合うようになったのです。しかし一部のアフィリエイトや開発者達は、いまや攻撃における交渉作業をアウトソースしているようです。

では、なぜランサムウエア集団に交渉人が必要となるのでしょうか?以下の2つの仮説が、その理由として有効であると考えられます。

- まず被害者達が、専門の「交渉人」に交渉を依頼するようになったため。交渉人という職業は、数年前までは存在しませんでしたが、今では「交渉サービス」というものが存在しており、その需要が高まっています。ランサムウエア事件を扱う交渉専門家達は保険会社と提携しており、ランサムウエアの被害者達は、次から次へと交渉専門家達に交渉を依頼しています。その結果、ランサムウエアを操るアクター達も、十分な利益を手にするために自らの交渉スキルを強化する必要に迫られたのです。

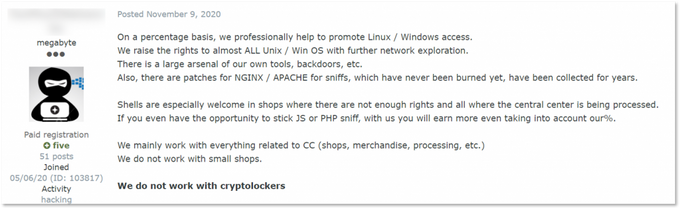

- 優れた英語スキルを持つ人材が必要となったため。ランサムウエア・アクター達の大半は英語を母国語としないため、高額な予算と複雑なビジネス環境が絡み合った慎重を期する交渉を行う場合には、優れた英語スキルを有するメンバーが必要となりました。かつてREvilの代表者が、チームに加わって交渉を担当する「サポート」メンバーを募集していたことがありましたが、その際には「英会話スキル」をメンバーとなる要件の一つに挙げていました。しかし、英語スキルを求める傾向については今に始まったものではありません。アクター達は、スピアフィッシングキャンペーンに利用できるなどの理由で、英語を母語とする人材に関心を寄せています。

REvilが、被害者との交渉や、メディア、データ復旧・ITセキュリティ企業への対応業務を担当する「英会話スキルを有するサポート(マネージャー)」を募集している投稿

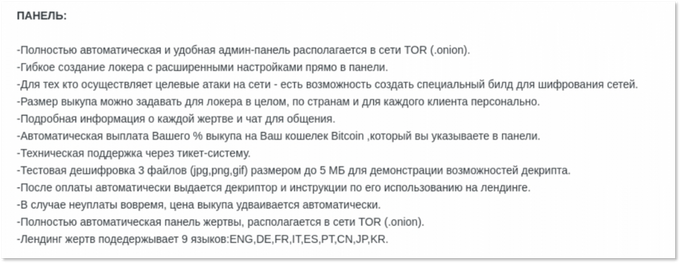

Avaddonが、「被害者との連絡用チャット」で使用する管理画面について、アフィリエイト希望のアクター達に説明している投稿。このチャットを通じて行われる被害者との交渉や恐喝行為も、アウトソース可能な作業のひとつである

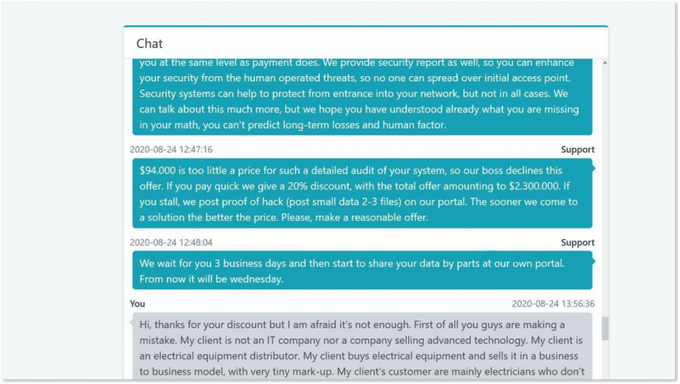

ランサムウエア集団「ProLock」が被害者と交渉している画面

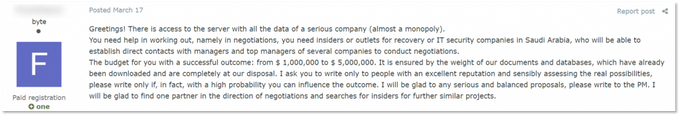

さらに我々は、ロシア語話者の集うアンダーグラウンドフォーラムで、交渉人を募集するスレッドや交渉作業について議論するスレッドを複数発見しました。2021年3月に某脅威アクターが掲載した投稿には、彼がサウジアラビアの大企業のものと思われるアクセスを入手していること、そして数社の経営幹部と連絡をとる交渉人を必要としていることが書かれていました。さらにこのアクターは、サウジアラビアのデータ復旧企業やサイバーセキュリティ企業の内部関係者、またはそういった企業と確実なコネのある人材を探していることも明記していました。また、身代金の受け取りに成功した場合は、交渉人に100万米ドルから500万米ドルを支払うことを約束していました。この申し出には、数人のアクターが返信していました。

某脅威アクターが、サウジアラビアの企業から身代金を受け取る交渉人を探す投稿(Googleによるロシア語からの自動翻訳)

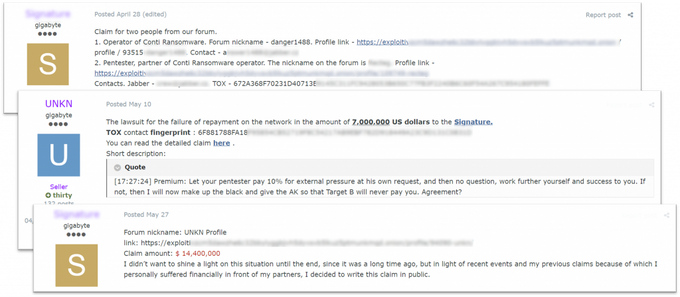

こういった交渉人達の作業プロセスについては、ContiやREvil(Sodinokibi)のオペレーター達が、かつて彼らと協業した交渉人チームを相手に巻き起こした議論からも推測することができます。またContiの代表者は、今年に入って掲載した投稿の中で交渉人との協業について説明しており、「我々は、適切な材料(被害者のネットワーク:KELAによる解釈)を手に入れたら、それ(交渉作業:KELAによる解釈)をアウトソースすることを決定した。」と語っています。この発言が今年に入って掲載されたという事実は、同集団のアフィリエイト達にとっても「交渉サービス」が全く新しいものであることを裏付けていると言えるでしょう。

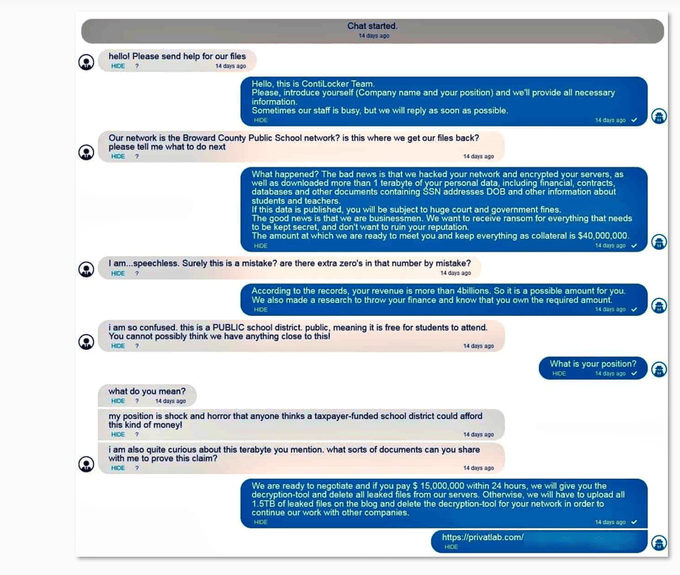

以前Contiは、米フロリダ州ブロワード郡の公立学校に対して攻撃を行いましたが、その後ある議論が勃発しました。Contiは、この公立学校への攻撃で4000万米ドルの身代金を要求しましたが、Contiのアフィリエイト達と交渉人達の間でうまく連携がとれておらず、その結果アフィリエイトと交渉人の両方が学校に対して交渉を行うという事態となっていたのです。交渉人達は、「やっとのことで被害者に身代金を支払わせるだけの内部情報を入手した。それなのにアフィリエイト達が交渉の途中で干渉してきたがために、その努力が無駄になってしまった」と主張しました。一方、Contiの代表者は「君達交渉人のやったことは、プロとしてあるまじき行動だ」と交渉人達の方を非難しました。またREvilの代表者もかつてこの交渉人達と協業したことがあり、その時の経験を振り返って「あの交渉人達のやっていることは詐欺だ」と非難しました。

ランサムウエア「Conti」を操る攻撃者がフロリダ州ブロワード郡の公立学校と連絡をとりあっている様子(出典: Hackread.com)

REvilの代表者と交渉担当チームの代表者が、互いを詐欺師と非難している投稿(Googleによるロシア語からの自動翻訳)

アクター達も、そしてフォーラムの管理者も、これらの事件において誰が詐欺師であったのかの結論を出すには至りませんでした。しかしこの状況は、交渉サービスに対して需要と供給が存在することを意味しています。例えば、上述の議論が展開されたのはロシア語話者のサイバー犯罪フォーラム「Exploit」でしたが、別のフォーラム「XSS」のユーザーもこの件に関心を寄せ、交渉人達の連絡先を問い合わせていました。また、ランサムウエア集団「REvil」に至ってはこれまでの章でも言及した通り、3500米ドルから3万米ドル(固定給とチップ)の月給を約束に掲げて交渉担当者となる人材を探しています。

また我々の調査では、交渉人となるアクター達は身代金の10%から20%程度を要求することが判明しています。

上述の議論の対象となった交渉担当チームを、別のフォーラムで探している脅威アクター(Googleによるロシア語からの自動翻訳

DDoS攻撃サービス・スパムサービス

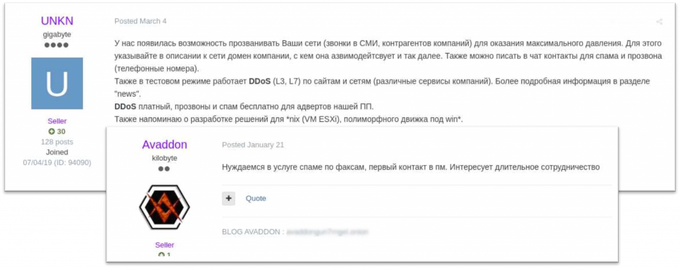

ランサムウエア・オペレーターやアフィリエイト達は、ランサムウエアのサプライチェーンに直接的に参画するサイバー犯罪者達に加え、被害者への脅迫活動を支援してくれるようなサービスなども活用しています。例えばDDoS攻撃は、ランサムウエア・オペレーター達が被害者に身代金の支払いを強要する方法として、もはや一般的になっています。またREvilにいたっては、実際の攻撃を展開する際の追加手段として、ボットネットを使って標的の企業とその顧客にDDoS攻撃を実行できるチーム(又は人材)を募集していることが確認されています。また、そういった募集を示唆する発言の中で、REvilの代表者は次のように述べていました。「自分のスキルを適切に判断しろ。我々が、Microsoft社を数日でシャットダウンに追い込むといった作業を依頼する可能性もあり得る。」

身代金を支払わせるために被害者を脅迫する方法としては、被害者となった企業やその顧客、そのパートナー企業、報道各社にスパムコールやSMSキャンペーンを仕掛けるといった手法が挙げられます。こういった活動は、ランサムウエア・オペレーターが自ら実行する場合もありますが、他の付随作業と併せてその分野を専門とする他のアクター達にアウトソースする場合もあります。ランサムウエア・アクター達は、被害者にプレッシャーを与えるにあたって実に様々な手法を採用しており、我々はその事実を示唆するAvaddonの投稿を発見しました。Avaddonを操るランサムウエア・オペレーター達は、スパムファックスを送信してくれるサービスを探していたのです(スパムファックス・サービスは、被害者に脅威となるような情報を送信する以外に、特定の条件下ではランサムウエアを配信するベクトルとして使用することも可能です)。

また、ランサムウエア・オペレーター達も、一般の企業と同じくマルウエアの設計やコーディングについての要件を定義しています。ただし、彼らの要件は悪意ある目的の達成に関するものであるため、彼らはそういったサービスの担い手もサイバー犯罪フォーラムで募集しています。

自分達のアフィリエイトに、DDoSサービスとスパムサービスが利用できることを宣伝するREvilの投稿(上)と、スパムファックスを実行できる人材を募るAvaddonの投稿(下)

結論

近年、ランサムウエア集団は、ランサムウエア攻撃における様々な工程や付随サービスを専門とするメンバーや「従業員」を擁する、サイバー犯罪企業へと成長を遂げました。一方、ロシア語話者が集う2つの有名なフォーラムでは、最近ランサムウエア禁止令が出されましたが、実際に禁止された活動はアフィリエイトプログラムの宣伝・広告活動のみであったことから、ランサムウエアのエコシステムには特に影響は生じていない模様です。ランサムウエア・オペレーター達やアフィリエイト達は、相変わらずサイバー犯罪に関する議論に活発に参加している他、人材を雇ったり、サービスや商品を購入しています。ランサムウエアのオペレーションは手っ取り早く収益を得ることのできる手段であり、その事実が、ランサムウエアの開発者やアフィリエイトのみならず、あらゆるサイバー犯罪者をランサムウエア攻撃に惹きつけ、数百万米ドルの身代金を生み出す活動に関与させるという状況を引き起こしています。

組織や企業の防御者となるIT担当者やサイバーセキュリティ担当者の皆様は、そういったグループに立ち向かうにあたって以下に投資することが求められます。

- 主要な利害関係者と従業員全員に対し、サイバーセキュリティについての啓蒙活動及びトレーニングを行い、主要メンバーが自分の資格情報や個人情報を安全に使用する方法について確実に理解できるようにします。サイバーセキュリティ・トレーニングについては、疑わしいアクティビティ(詐欺メールや、認証されていない個人又は電子メールアドレスから送信された異常なリクエストなど)を特定するための具体的な方法を明示することも必須です。

- 日常的に脆弱性を監視して適切にパッチを適用し、組織のネットワークインフラストラクチャを常時保護し、初期アクセス・ブローカーやその他のネットワーク侵入者による不正アクセスを防止します。

- 主要な資産に的を絞った自動モニタリングにより、アンダーグラウンドのサイバー犯罪エコシステムに台頭する脅威を即時に検出します。組織の資産をスケーラブルに常時自動監視することが、アタックサーフェス(攻撃対象領域)を常に最小化しておくことに大きく貢献し、最終的にはサイバー攻撃の阻止へとつながります。

![REvil hires “support [manager] with conversational English” to negotiate with victims REvil hires “support [manager] with conversational English” to negotiate with victims](https://entail-assets.com/kelacyber/fit-in/680x271/131024x407-1739731107368.png)