RaidForumsから流出したデータベースに関するKELAの考察

Published 5月 31, 2023.

2023年5月29日、ハッカーフォーラム「RaidForums」のユーザー約47万9,000人分の情報を含んだデータベースが、新たに立ち上げられたフォーラム「Exposed」に流出しました。RaidForumsは、不正アクセスの被害者となった組織から窃取されたデータを売買・公開・ホスティングする場として知られていましたが、法執行機関により押収され、閉鎖されました。その後、同フォーラムのユーザーは新たに立ち上げられたフォーラム「Breached(BreachForums)」に活動の場を移しましたが、そのBreachedも創設者であった人物の逮捕を受け、先日法執行機関により押収されることとなりました。

そして2023年5月、Breachedの後継になりうる場としてExposedが立ち上げられました。ただしExposedの所有者「Impotent」は、RaidForumsやBreachedの所有者とは関連の無い人物であると思われます。このImpotentこそがRaidForumsのデータベースを公開した人物でしたが、Impotentはこのデータベースの出所は不明であると語っており、他のサイバー犯罪コミュニティで活動しているユーザーも、RaidForumsの閉鎖後は法執行機関だけが同フォーラムのデータにアクセスできたのであれば、どのような経緯でデータベースが流出したのかと疑問を持っています。またその一方で、ExposedはRaidForumsのデータベースをマーケティングツールとして活用しており、新規ユーザーになってデータベースをダウンロードするよう呼びかけるバナーを掲げています(注:50ユーロを支払って上位ユーザーになると、同データベースをダウンロードするリンクが提供されます)。実際、このデータベースがExposedに流出して2日後には、同フォーラムのユーザー数が流出前日(5月28日)時点の約900人から3,200人超と3倍強にまで増加しました。

今回のレポートでは、我々がこのデータベースをインデックス化し、調査して得られた考察を詳述します。このデータベースはKELAのプラットフォームでもご確認いただけます(こちらのクエリをご利用ください)。

ダンプに含まれていた情報

今回流出したデータには、2015年3月から2020年9月にかけてRaidForumsでユーザー登録を行ったユーザーの電子メールアドレス、フォーラムで使用していたユーザー名、インスタントメッセージサービスで使用しているユーザー名、使用言語、IPアドレス、生年月日、フォーラムでの活動履歴、ログインキー、ソルトでハッシュ化したパスワードなどが含まれていました。

また、このデータベースを公開したImpotentの説明に記載されていたとおり、一部のユーザーに関する情報はデータベースから削除されていました。

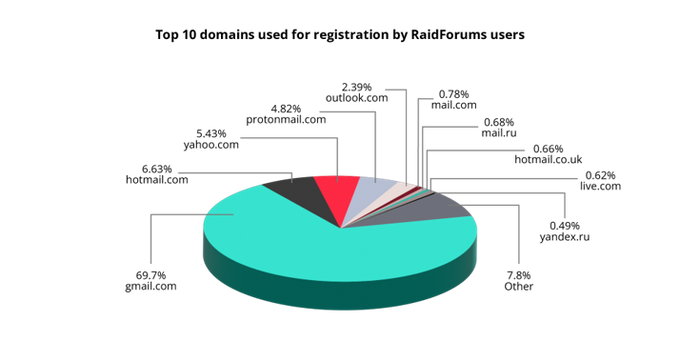

RaidForumsのユーザーが使用していた 電子メールサービス

RaidForumsにユーザー登録するにあたっては、電子メールアドレスを入力する必要がありました。では、最も多く使用されていたのはどの電子メールサービスだったのでしょうか。我々がデータベースを分析したところ、国際的に展開されている他のサービスと変わりない結果であることが判明しました。RaidForumsのユーザー登録で最も多く使用されていた電子メールサービスは「Gmail」であり、全体の約70%を占めていました。その一方で、サービス開始当初に最高レベルのプライバシー保護を約束して、サイバー犯罪者から多大な注目を集めた「Protonmail」はわずか4.82%となりました(なお、このプライバシー保護に関する約束が現在も守られているかは不明です)。

フォーラムにおける実際のアクティブユーザー数

今回流出したデータベースには各ユーザーが公開した投稿の件数も含まれており、分析の結果、ユーザーの63%は投稿していなかったことが判明しました。この数字は、我々がこれまで収集してきたデータと比較すると少し差分があるため、100%正確ではないと思われるものの実態を表していると言えます。 この差分について言及すると、流出したデータベースが対象としている期間内に我々が収集したデータでは、投稿を行ったユーザーの数は26万人となっていました(合計投稿数約400万件)。これは、2020年9月時点におけるRaidForumsの登録ユーザー48万人の54%に相当し、今回流出したデータベースの分析結果で得られた数字に近いものとなっています。

ハッキングコミュニティで、ためらうことなく電子メールアドレスを使い回すアクター達

KELAは、漏えいした資格情報を収集・保存してデータベース化しています。我々のデータベースにある資格情報を、今回流出したデータベースの電子メールアドレスと比較したところ、サイバー犯罪者が様々なウェブサイトで同じ電子メールを使い回しており、また登録しているサイトで不正アクセスが発生してユーザーのデータベースが漏えいした後でさえも、電子メールを変更していないことが明らかとなりました。

我々は、RaidForumsで投稿したメッセージの件数を基に、活発に活動していたアクターの上位10人を抜き出して調査を進めました(ただしフォーラムの管理者は除きます)。この10人は、約3,000~5,000件のメッセージを投稿していました。また、いずれのアクターも2015年4月から2019年10月の間にユーザー登録を行っていたことから、今回流出したデータベースの中に彼らの登録情報も含まれていました。

この10人のうち4人がRaidForums登録時に使用していた電子メールアドレスは、過去に発生した大規模な資格情報リストの漏えいや、特定のコミュニティ等(ハッキングコミュニティなど)に関連したデータ侵害で流出した情報に含まれていました。後者のデータ侵害が発生したコミュニティとしては、以下が挙げられます。

- Nulled:2016年、有名なクラッキングコミュニティ「Nulled」が侵害され、その後Nulledのユーザー約60万人の情報を含むデータベースのダンプが、ライバル的存在となる他のコミュニティに投稿されました。このデータベースには、ユーザー名やMDハッシュ化したパスワード、電子メールアドレス、IPアドレス、ユーザー間で交わされた非公開のメッセージ数千件が含まれていました。

- DemonForums:2016年、ハッキング活動に特化したアンダーグラウンドのコミュニティ「net」のデータベースが侵害されました。このデータベースには、フォーラムユーザーの電子メールアドレス、パスワード、ユーザー名が含まれていました。

- CrackingItaly:2017年4月、某脅威アクターがハッキングコミュニティ「CrackingItaly」のデータベースを公開しました(このデータベースが侵害された時期は2017年1月とされています)。このデータベースにはユーザーの電子メールアドレスやIPアドレス、ユーザー名、ソルト化してBCRYPTハッシュ化したパスワードなど、18,100件を超える一意のレコードが含まれていました。

- OGUsers:アカウントの乗っ取りとSIMスワッピングを専門に扱うフォーラム「OGUsers」は、2019年5月、2020年4月、2021年4月の3回にわたって侵害されました。1回目の侵害で流出したデータベースには、10万人分を超えるユーザー名やハッシュ化したパスワードが含まれていました。2回目の侵害でリークされたデータベースには、ユーザー名や非公開のメッセージ、ソルト化してMD5ハッシュ化したパスワードが含まれていました。またこの時流出したデータには、同フォーラムユーザーのものに加え、他のファイルに含まれていた電子メールアドレスも含まれており、その数は合計20万件に上りました。3回目に流出したデータには、電子メールアドレスやユーザー名、ソルト化してMD5またはargon2idでハッシュ化したパスワード、誕生日など、35万件のレコードが含まれていました。

- Void.to:2019年6月、漏えいデータを専門に扱うフォーラム「Void.to」が侵害され、データベースが流出しました。このデータベースには、フォーラムユーザーのユーザー名や電子メール、パスワード、ウェブサイトに関するデータ、非公開のメッセージなど、8万6,312件のレコードが含まれていました。

- CardingMafia:2020年3月、某脅威アクターがカーディングフォーラム「Carding Mafia」のデータベースを公開しました。このデータベースには、フォーラムユーザーのユーザー名や電子メールアドレス、インスタントメッセージID、誕生日、IPアドレス、MD5ハッシュ化したパスワードなど、29万件を超えるレコードが含まれていました。

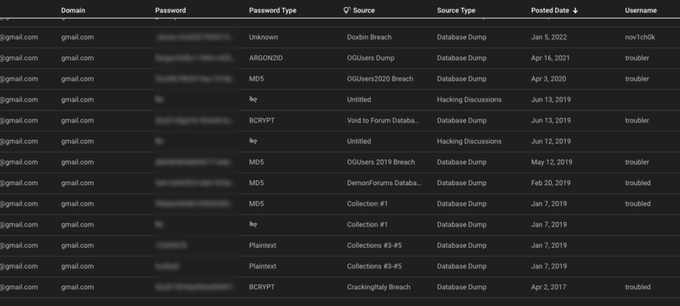

ここで、アクターが電子メールアドレスを使い回していたことを示す具体的な事例を取りあげてみましょう。某アクターは、2016年9月にGmailの電子メールアドレスを使い、「troubled」とのユーザー名でRaidForumsに登録していました。その後2017年4月に「CrackingItaly」のデータベースが漏えいした際、この電子メールアドレスも含まれていたことが明らかとなりました。またこのアクターがCrackingItalyに登録する際、RaidForumsで使用していたユーザー名(troubled)と電子メールアドレスを使い回していたことも判明しました。さらに翌年には、数十億件の資格情報を集約した「コレクション」の#1~5がアンダーグラウンドで公開されましたが、そこにも上述の電子メールアドレスが含まれていることが確認されました。一度漏えいした情報が削除されることはないということです。

しかしこのアクターは自らの電子メールアドレスが漏えいしたにもかかわらず、DemonForumsやOGUsers、Void.toでも同じ電子メールアドレスと同じユーザー名(またはわずかにアレンジを加えた「troubled」、「troubler」など)を使い続けていました。そしてこのアクターの電子メールアドレスとユーザー名は、その後様々なデータベースを公開しているTelegramチャンネルでも確認されました。

漏えいしたデータベースに「troubled」の電子メールアドレスが含まれていることを示す画面(KELAのプラットフォーム)

また別のアクターは、2018年6月に「Sunsingerlock」とのユーザー名でRaidForumsに登録していましたが、この時登録に使用されていたGmailアドレスは、その2年前に「Nulled」から流出したデータベースに含まれていたものでした。そして興味深いことに、このアクターはNulledで発生したデータ侵害について、「年老いた可哀そうなNulled。同情するよ」とコメントしていました。

なお、証明することは難しいものの、このアクター(Sunsingerlock)は侵害された他者の電子メールアドレスを乗っ取って使用することで、自らが活動した痕跡を隠そうとしていた可能性が考えられます。とはいえこのアクターも、RaidForumsやNulledで使用していたものと同じ電子メールアドレスを使ってOGUsersやDemonForumsに登録しており、そこからこの人物が使用している別のユーザー名(RighteousTwizz、TroubledGary)を特定することができました。また我々は、RaidForumsの閉鎖後にこのアクターが新たなユーザー名「Dredgen Sun」を使ってBreachedに登録していたことも確認しています。

サイバー犯罪者の投稿を調査したところ、上述のアクター2人(「troubled」と「Sunsingerlock」)は特に重要な情報を活発に販売したり、リークしてはいませんでした(ただし両者とも、違法に入手された特定のデータを購入またはダウンロードすることについては関心を示していました)。過去に漏えいした電子メールアドレスを使い続け、複数のユーザーアカウントが同一人物のものであることが判明するのは、この2人のように経験の浅いアクターだけであろうと考える人もいるでしょう。しかし過去には、トップレベルのスキルを有するサイバー犯罪者も同じ過ちを犯していたことが確認されています。だからこそ、RaidForumsのデータベースは今後の調査において有用な情報になりうるのです。

RaidForumsから漏えいしたデータには約47万9,000件のレコードが含まれており、サイバー犯罪コミュニティに影響を及ぼした最大規模のリークの1つとなっています。RaidForumsは、データ侵害をメインに扱うというアプローチで過去数年にわたってサイバー犯罪者を引き付けてきました。今回流出したデータベースが研究者や法執行機関にとって役立つ情報であることは、今後長年にわたって証明されることになるでしょう。