2023年8月にサイバー犯罪者の間で話題になった脆弱性

公開 2023年9月10日

2023年8月、KELAは、重大な脆弱性がアンダーグラウンドのサイバー犯罪コミュニティで多大な関心を集めていることを確認しました。関心の対象となっている脆弱性は以下の通りです。

- CVE-2023-3519 (Citrix ADCおよびNetScaler Gatewayの脆弱性)

- CVE-2023-27997 (Fortigateの脆弱性)

- CVE-2023-34124 (SonicWallの脆弱性)

- CVE-2022-24834 (Redisの脆弱性)

本レポートでは、これらの脆弱性の詳細とその影響、推奨される緩和策について詳述します。また、脅威アクターは常に悪用可能な脆弱性を模索しているという現状を踏まえ、最近観察されたWindowsとTP-Link社製ルーター「W8970」に影響を及ぼすゼロディ脆弱性の事例2件についても取りあげます。

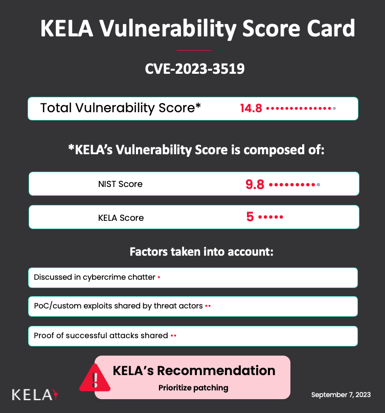

Citrix ADCとNetScaler Gatewayの 脆弱性:CVE-2023-3519

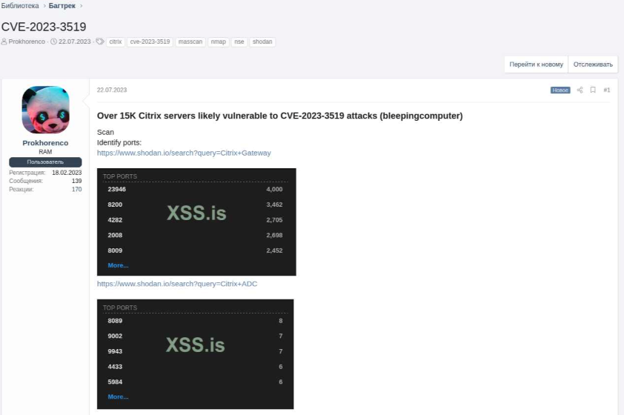

KELAは、サイバー犯罪者らがCitrix ADCとNetScaler Gatewayに影響を及ぼすリモートコード実行の脆弱性(CVE-2023-3519)について会話している様子を観察しました。同脆弱性は2023年7月に公表されましたが、2023年6月に某重要インフラ関連組織が非本番環境で使用しているNetScaler ADCアプライアンス製品にWebシェルが投下された際、ゼロディ脆弱性として悪用されていたことが報告されています。また同脆弱性の公開以降、サイバー犯罪フォーラムではクエリやコードを使って(インターネット上に露出している)サーバーを検索するコツについて活発に情報共有が行われており、その結果、脅威アクターらがShodanやMasscanを使ってCitrixサーバーを特定し、脆弱か否かをチェックできるようになっています。さらにその後は、同脆弱性のPoC(概念実証)がGitHubで公開されましたが、このPoCもすぐにサイバー犯罪コミュニティで再共有されていました。この一連の動きから、脅威アクターらが同脆弱性を悪用できる標的のリストをすでに作成し終えており、あとはリストをもとに攻撃を実行できる状態にあることがうかがえます。

サイバー犯罪フォーラムのユーザーが、CVE-2023-3519のエクスプロイトが欲しいと発言し、 同脆弱性と関連のあるCitrixのアクセスについて技術的な質問をしている投稿

その一方で8月には研究者から、CVE-2023-3519を悪用した大規模なキャンペーンについての報告が寄せられました。この報告によると、このキャンペーンの実行犯はハッカーグループ「FIN8」との関与が疑われる脅威アクター「STAC4663」と思われるということです。STAC4663については、これまでにCVE-2023-3519を悪用して「wuauclt.exe」や「wmiprvse.exe」にペイロードを注入したり、BlueVPSを使ってPowerShellスクリプトやPHP Webシェル(いずれも難読化されたもの)を配備していたことが確認されており、研究者はこれらの活動もおそらくはランサムウエア攻撃チェーンの一部であり、以前ランサムウエア「Alphv(別名BlackCat)」を展開したFIN8と関連している可能性があると報告しています。

アンダーグラウンドのサイバー犯罪コミュニティを観察したところ、組織化されたグループと単独で活動するアクターの両方がCVE-2023-3519を悪用しており、この事実を考慮すると、同脆弱性は組織にとって重大な脅威となる可能性が考えられます。しかしその一方で某脅威アクターは、8月20日の投稿で「すでにMetasploit(ペネトレーションフレームワーク)にCVE-2023-3519のエクスプロイトが追加された。ということは、脆弱なインスタンスの大半はすでにどこかのアクターに悪用されているはずだ」と語っていました。この発言は、サイバー犯罪者の視点から現在の状況を見た場合、「これから新規にCVE-2023-3519を悪用できるインスタンスはそれほど多くは残っていないと思われる」ということを意味している可能性が考えられます。

影響

- 脆弱なCitrix ADCおよびNetScaler Gatewayインスタンスに対するリモートでのコード実行

- 機密情報を扱うシステムや機密データへの不正アクセス

- ネットワーク内で水平移動される可能性

推奨される緩和策

影響を受けるシステムを、以下の修正済みバージョンに至急アップデートしてください。

-NetScaler ADCおよびNetScaler Gateway 13.1-49.13あるいはそれ以降 -NetScaler ADCおよびNetScaler Gateway 13.0-91.13あるいはそれ以降の13.0系のバージョン -NetScaler ADC 13.1-FIPS 13.1-37.159あるいはそれ以降の13.1-FIPS系のバージョン -NetScaler ADC 12.1-FIPS 12.1-55.297あるいはそれ以降の12.1-FIPS系のバージョン -NetScaler ADC 12.1-NDcPP 12.1-55.297あるいはそれ以降の12.1-NDcPP系のバージョン

- ネットワークのトラフィックを監視して、不審なアクティビティがないかチェックされるようお勧めいたします。また企業のネットワーク防御担当者の皆様には、Fox-IT社やMandiant社が公開したスクリプトを活用し、全てのインスタンスをチェックされることをお勧めいたします。

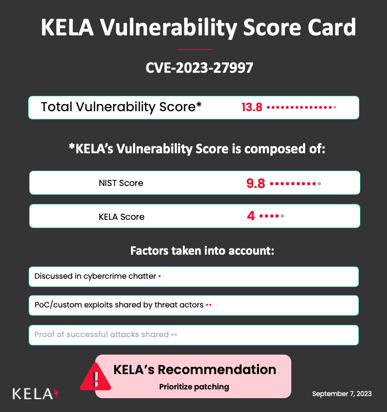

Fortigateの脆弱性:CVE-2023-27997(XORtigate)

「Fortigate」製品には、認証されていない攻撃者がリモートでコードを実行することが可能となる重大な脆弱性(CVE-2023-27997)が存在します。同脆弱性は「XORtigate」とも呼称されており、サイバー犯罪者の間で多大な関心を集めています。同脆弱性とそのPoCが公表されたのは2023年6月中旬ですが、その翌月には「FromHell」と名乗るアクターが同脆弱性のカスタムエクスプロイトを作成し、5,000米ドルで売り出しました(このエクスプロイトは、売り出されたその日に何者かに買い取られました)。このアクターFromHellについては、以前企業の初期アクセスを販売していたことが確認されています。またアンダーグラウンドでは、他のアクターが同脆弱性のカスタムエクスプロイトを探している様子も観察されています。

脅威アクター「FromHell」がGitHubやTwitter上で公開されているエクスプロイトに言及し、Fortigateの脆弱性(RCE)についてアドバイスしている投稿

影響

- リモートでコードを実行され、システムを不正に制御される可能性

- データの窃取、水平移動、ネットワークの侵害を行われる可能性

推奨される緩和策

- 影響を受ける製品を、すぐに以下のバージョンにアップデートしてください。 -FortiOS-6K7K/FortiOSバージョン0.12あるいはそれ以降 -FortiOS-6K7K/FortiOSバージョン6.4.13あるいはそれ以降 -FortiOS-6K7Kバージョン6.2.15あるいはそれ以降 -FortiOS-6K7K/FortiOSバージョン6.0.17あるいはそれ以降 -FortiProxyバージョン7.2.4あるいはそれ以降 -FortiProxyバージョン7.0.10あるいはそれ以降 -FortiProxyバージョン2.0.13あるいはそれ以降 -FortiOSバージョン7.4.0あるいはそれ以降 -FortiOSバージョン7.2.5あるいはそれ以降 -FortiOSバージョン6.2.14あるいはそれ以降

- 推奨されているハードニング策(FortiOS 7.2.0 Hardening Guideなど)を実行されることをお勧めいたします。

- 異常なアクティビティを検知するために、常時ネットワークを監視されることをお勧めいたします。

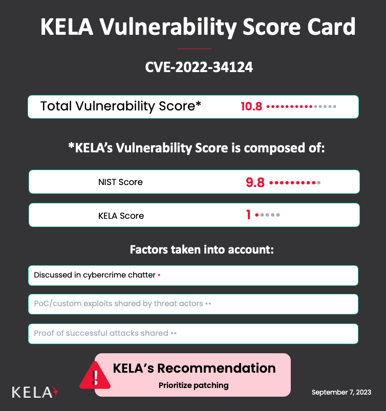

SonicWall社デバイスに影響を及ぼす 脆弱性(CVE-2023-34124)

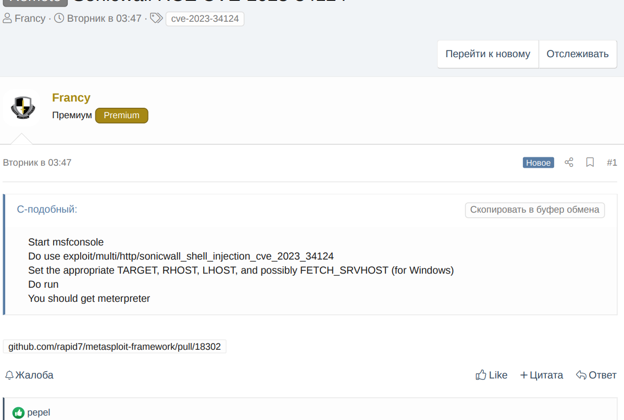

2023年7月、SonicWall社は同社製品(GMS、 Analyticsなどのソリューション)に影響を及ぼす脆弱性15件を修正するパッチをリリースしました。修正された中には、Webサービスにおける認証回避の脆弱性(CVE-2023-34124)も含まれており、同脆弱性を悪用された場合は機密情報に不正アクセスされ、閲覧される可能性があります。KELAがサイバー犯罪フォーラム内の会話を調査したところ、脅威アクターらが同脆弱性を悪用することに強い関心を示し、悪用する際の課題や、使用できそうなツール、テクニックについて会話している様子が観察されました。具体的には、同脆弱性を検知するスキャナーの有無について議論し、脆弱と思われるIPアドレスを共有していたことや、Metasploitを介して同脆弱性のエクスプロイトを使用する際に生じる問題を解決しようと話し合っていたことなどが挙げられます。

SonicWallの脆弱性(CVE-2023-34124)について話し合っている投稿

影響

- 重要なシステムに対する不正アクセス

- 認証されていない人物による機密データの閲覧

- インフラストラクチャにおけるセキュリティ侵害

推奨される緩和策

- SonicWall社が提供する修正済みバージョンにアップグレードされるよう推奨いたします。修正済みバージョンは以下の通りです。

-GMS Virtual Appliance:バージョン9.3.9330あるいはそれ以降 -GMS Windows:バージョン9.3.9330あるいはそれ以降 -Analytics- Analytics:バージョン2.5.2-R9あるいはそれ以降

- 不正アクセスや侵害の兆候を検知するために、システムを監視されることをお勧めいたします。

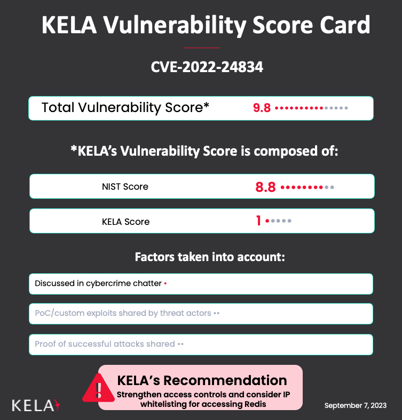

Redisの脆弱性(CVE-2022-24834

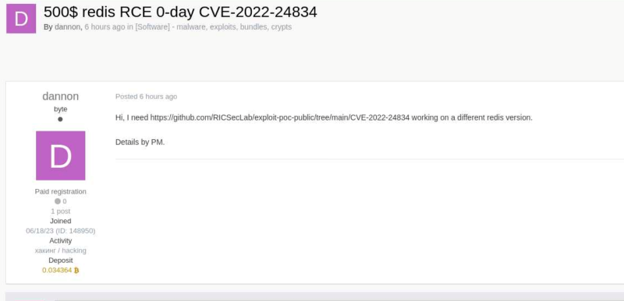

RedisのLuaスクリプト対応バージョンには、ヒープオーバーフローの脆弱性(CVE-2022-24834)が存在しており、同脆弱性の存在が公表された9日後にはそのPoCが公開されました。同脆弱性を悪用された場合はリモートでコードを実行される可能性があるものの、影響を受けるのは認証され、かつ許可されたユーザーのみであると思われ、またすでに修正も行われています。しかし同脆弱性が発生したことにより、サイバー犯罪フォーラムではRedisに影響を及ぼす類似の脆弱性に対する関心が高まりました。KELAが行った調査では、サイバー犯罪フォーラム「Exploit」で、脅威アクター「dannon」が「一般入手可能なPoCを応用したエクスプロイトを買い取る」と名乗り出ていたことが確認されています。同アクターは、現在公開されているエクスプロイトではなく、別のRedisバージョン(6.2.4と6.2.6)に対応したエクスプロイトが必要である旨を明記していました。当初同アクターは買い取り価格として500米ドルを提示していましたが、その後1,000米ドルに引き上げました(おそらくはフォーラム参加者の関心を集めるために価格を引き上げたものと思われます)。

影響:

- 影響を受けるRedisインスタンスに対するリモートでのコード実行

- データへの不正アクセス、ネットワーク侵害の可能性

- 同脆弱性の悪用後、サービス拒否(DoS)状態の誘発

推奨される緩和策:

- Redisで影響を受けるバージョンを使用している場合は、速やかに修正バージョンにアップグレードされるようお勧めいたします。(現時点で同脆弱性が修正されているバージョン:7.0.12、6.2.13、6.0.20)

- アクセス管理を強化し、RedisにアクセスするIPアドレスの許可リストを作成されることをお勧めいたします。

- 悪用の兆候を検知するために、Redisインスタンスを監視されることをお勧めいたします。

脅威アクター「dannon」が、すでに公開されているものとは別バージョン(Redis)のエクスプロイトについて情報を求めている投稿

今後悪用される可能性のあるゼロディ 脆弱性

サイバー脅威の情勢が常に進化する中、脅威アクターは常に脆弱性の新たな悪用方法を模索し、不正アクセスを実行しようと目論んでいます。2023年8月にサイバー犯罪フォーラムで観察された中でも特に興味深かった会話は、Windows製品とTP-Link社製ルーターに影響を及ぼすゼロディ脆弱性に関するものでした。

まず1つは、Windows 7~11とWindows Server 2008~2022に影響を及ぼすローカル特権昇格(LPE)のゼロディ脆弱性です。この脆弱性を発見したと主張している脅威アクター「Vinki」によると、攻撃者はこの脆弱性を悪用してドメインユーザーからシステムユーザーに特権昇格できるということでした。またVinkiは、Windowsの32ビット版と64ビット版の両方で、同脆弱性の有効性を確認済みであると説明していました。このエクスプロイトは20万米ドルという高額な値段で売り出されていますが、交渉も可能となっています。Vinkiは、2023年初旬からサイバー犯罪フォーラム「XSS」で活動しており、普段は脆弱性関連の様々な活動に参加したり、他の脅威アクターにアドバイスを提供しています。すでに同アクターは、XSSでこのゼロディ脆弱性の売買を2件完了しており、そのいずれもが返金保証付きの取引であったということがこの「商品」の信頼性を高めています。

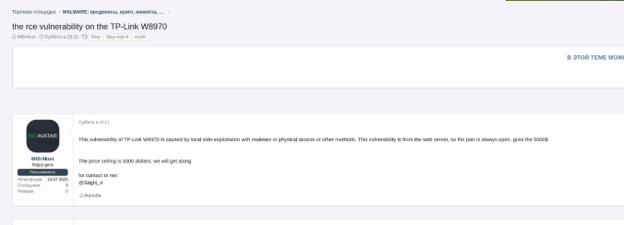

もう1つは、TP-Link社製ルーター「W8970」に影響を及ぼすリモートコード実行(RCE)のゼロディ脆弱性です。この脆弱性を売りに出している脅威アクター「Mi0r4kun」によると、同脆弱性はルーターのWebサーバー機能に起因しており、ローカルネットワーク内からマルウエアをインストールするか、物理的にルーターにアクセスする、またはその他の手法と組み合わせることでルーターにリモートでアクセスできるようになるということでした。同脆弱性の販売価格は5,000米ドルとなっています。TP-Link社製のルーターは頻繁にサイバー犯罪者の標的となっており、最近では中国人APTグループ「Camaro Dragon」が、同社ルーター専用に開発された不正なファームウエアインプラントを使って侵害行為を行っていたことが報告されています。

脅威アクター「Mi0r4kun」がTP-Link社製ルーター「W8970」に影響を及ぼすリモートコード実行の脆弱性を5,000米ドルで売りに出した投稿

結論

サイバー犯罪フォーラムの会話は、公開された脆弱性がどのように悪用されているのかを我々に教えてくれると同時に、台頭する脅威について重要な知見をもたらしてくれます。そして企業にとっては、先を見越した対策をとって攻撃を阻止すると同時に、サイバーセキュリティに関する意識や体制の強化を支援する情報となります。KELAは、企業の皆様がそれらの情報を活用して、以下の対策を取られるよう提言いたします。

- パッチの適用および緩和策の優先順位付け:サイバー犯罪フォーラムで交わされる会話を監視することで、攻撃者が標的にしている脆弱性の最新情報を入手し、速やかにパッチを適用することが可能となります。

- リスク評価:サイバー犯罪フォーラムで頻繁に議論されている脆弱性を把握することで、自組織のリスクエクスポージャーを評価し、十分な情報に基づいて、最も重大な脆弱性の対処に向けたリソースの割り当てを行うことが可能となります。

- 実際の攻撃手法に対応したプロアクティブな防御:サイバー犯罪フォーラムを監視することで、攻撃者が脆弱性を悪用する際に使用しているツールや手法について情報を得ることが可能となります。またこの情報をもとにサイバー防御戦略を改善したり、セキュリティ担当者にトレーニングを実施することができます。

- インシデント対応計画の策定:サイバー犯罪フォーラムで頻繁に話題に上っている脆弱性や、活発に悪用されている脆弱性を特定することができれば、それらの脆弱性に的を絞ったインシデント対応計画を策定することが可能となります。またそれにより、攻撃が実際に発生した場合でも、迅速かつ効果的な対応をとることが可能となります。

自組織を狙う脅威に関するアラートをリアルタイムで受信していただけます。 KELAのサイバー脅威インテリジェンスプラットフォームを無料でお試しください。