Kyivstar社のインシデントに 関する5つの疑問 (とその答え)

Published 12月 24, 2023.

2023年12月12日、ウクライナの大手モバイルネットワーク事業者「Kyivstar」社がサイバー攻撃を受け、同社が提供しているサービスが危機的状況に陥りました。このインシデントは、電気通信業界の組織を標的にした攻撃の中でも特に深刻な影響を及ぼしたインシデントとして話題になっています。そしてその背景では、「Killnet」とその後継「Deanon Club」、さらには「Solntsepek」などのハクティビストグループが事態を混乱させるような犯行声明を出しています。今回のKELAのブログでは、Kyivstar社に対するサイバー攻撃について掘り下げ、各グループの矛盾した犯行声明を考察するとともに、ロシアの国家支援を受けたアクターが関与している可能性について探ります。

何が起こったのか?

2023年12月12日、ウクライナのモバイルネットワーク事業者「Kyivstar」社を標的としたサイバー攻撃が発生し、キエフの一部地域では、同社のモバイルサービスやインターネットサービスの他、空襲警報システムに影響が生じたとされています。

Kyivstar社のCEOはメディアとのインタビューの中で、攻撃者が同社のインフラに侵入し、(同社の)仮想ITインフラを可能な限り破壊または遮断しようとしたと説明していました。また同社の見解では、今回の攻撃を実行したアクターは従業員のアカウントを侵害して足掛かりにし、その後同社インフラの「中心」または「中核」に侵入したと思われるということでした。現在Kyivstar社は関係各所と協力し、今回のインシデントが事前に計画された「インサイダー」事件であるのか、それともソーシャルエンジニアリングまたはハッキングによるものであるのかを調査しています。

犯行声明を出したグループ

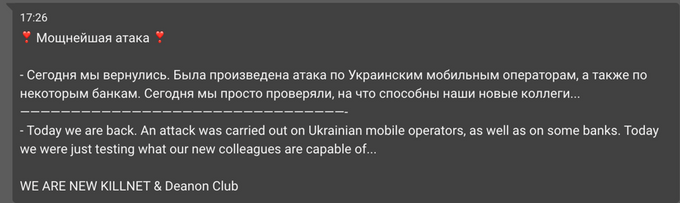

Kyivstar社に対するサイバー攻撃が発生した同日、Killnetは自らがこのインシデントに関与していると主張し、「今日、我々は活動を再開した。ウクライナのモバイル事業者と銀行をいくつか攻撃したぞ。今日は、我々の新しい同僚の能力を試してみただけだ…」とのメッセージを公開しました。しかし、Killnetが過去に行った攻撃やそのTTP(戦術・技術・手順)を考えると、Kyivstar社のインシデントは同グループに実行できるであろうレベルを超えていたものと思われ、サイバーセキュリティ研究者や親ロシア派のハクティビストの間では、この犯行声明について疑惑の声が上がりました。

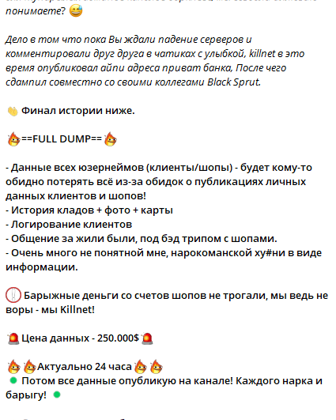

なお、この声明が出される数日前を振り返ってみると、Killnetでは同グループのリーダーであったKillmilkが「引退」し、脅威グループ「Deanon Club」がKillnetのTelegramチャンネルを引き継ぐという交代劇が行われていました(詳細は、「Deanon Clubとは?」のセクションをご参照ください)。Deanon ClubがKillnetを引き継いだことで、高度なスキルを有するアクターがKillnetに合流する可能性もありましたが、我々が分析した限り、Deanon ClubはDDoS攻撃やハッキングにまつわる議論を活動の中心としていることから、実際にはそのような事態にならなかったと思われます。また、KillnetとDeanon Clubが声明の中で使った「同僚」という言葉は、両グループと共に攻撃に参加した他のハッカーを指している可能性もあります。

Killnetが「ウクライナの携帯電話会社と銀行」に対するサイバー攻撃について言及している 投稿。またこの後の投稿では、Kyivstar社がFacebookに掲載した声明のスクリーンショットも公開(上図はKELAのプラットフォームで表示した投稿のスクリーンショット)

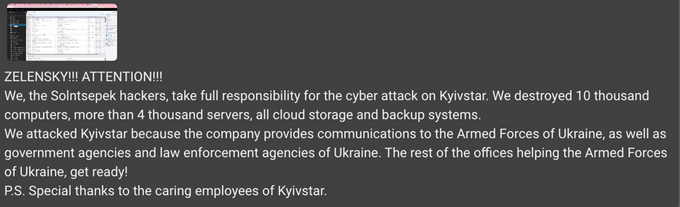

Kyivstar社に対する攻撃については、KillnetとDeanon Club以外のグループも犯行声明を出しています。同社でサイバー攻撃が発生した翌日の2023年12月13日、ハクティビストグループ「Solntsepek」が自らのTelegramチャンネルで犯行声明を公開しました。この犯行声明には、同グループがKyivstar社のクラウドストレージやバックアップシステム、コンピューター1万台とサーバー4,000台超を「破壊した」との主張が記載されていました。さらに同グループは、Kyivstar社のサーバー管理システムや顧客情報をはじめ、2023年11月にまで遡るデータにアクセスしたことを示すスクリーンショットを公開しました。しかしSolntsepekのTelegramチャンネルでは、同チャンネルのチャットメンバーが(上述のスクリーンショットには)アラートログしか表示されていなかった点を指摘し、Solntsepekの犯行声明の正当性を疑っている様子も観察されました。

SolntsepekがKyivstar社に対するサイバー攻撃について犯行声明を出した投稿 (上図はKELAのプラットフォームで自動翻訳した投稿)

一方、Kyivstar社は2023年12月13日、Solntsepekが出した犯行声明の内容についてソーシャルメディア上で否定し、顧客のデータは侵害されておらず、サーバーも破壊されていないと断言しました。ただし同社のCEOはメディアによるインタビューの中で、ロシアの保安当局がこの攻撃の背後にいることは「明らか」だとコメントし、Solntsepekが関与していることを認めました。

一方ウクライナ保安局(SBU)は、この攻撃の背後にはロシアの安全情報当局がいるとの声明を出し、KillnetやSolntsepekの名は挙げなかったものの、「犯行声明を出したグループはロシアの諜報機関『ロシア軍参謀本部情報総局(GRU)』のハッキング部門として知られている」とコメントしていました。

Solntsepekとは?

Solntsepekは「ハッカーグループ」を自称しており、2022年6月に自らのTelegramチャンネルを作成して以降、主にウクライナ兵の身元情報を暴露しています。同グループは、それら兵士の個人情報を掲載したウェブサイトも運営していましたが、現在同サイトはアクセス不可能となっています。

2023年9月、Solntsepekはウクライナの銀行である「Oschadbank」と「Accordbank」にサイバー攻撃を行ったとの犯行声明を出し、その投稿の中でDDoS攻撃を実行した証としてスクリーンショットを公開しました。このスクリーンショットには、ウェブサイトの可用性をチェックするツールの画面が表示されており、その内容は両銀行のサブドメインが使用不可能になっていることを示唆していました。またSolntsepekは、Oschadbankの顧客の個人情報を窃取したとも主張しましたが、両銀行が同グループの犯行声明についてコメントを出すことはありませんでした。

その他にもSolntsepekは、様々な親ロシア派ハクティビストと協力して他のウクライナ企業からデータを窃取したり、諸外国の組織にDDoS攻撃を行ったとの犯行声明を出しています。しかし同グループが犯行声明を出したインシデントのうち、対外的なインフラに対する攻撃などについては事実であることが確認されているものの、より高度な攻撃やデータ窃取については、名前を挙げられた被害組織側から否定のコメントが出されているか、ノーコメントとなっています。

Solntsepekと協力している親ロシア派ハクティビストの投稿

先述の投稿以降、SolntsepekはKyivstar社のインシデントについて言及しておらず、ウクライナ兵の個人情報を投稿することに専念しています。ウクライナの諜報当局は、Solntsepekがロシア連邦軍参謀本部情報総局(GRU)の管轄下にあると考えているものの、SolntsepekがKyivstar社を実際に攻撃したのかは不明であり、何者かがSolntsepekに対し、同インシデントへの注目を集めるために犯行声明を出すよう指示したという可能性も考えられます。

Deanon Clubとは?Killnetとの関係は?

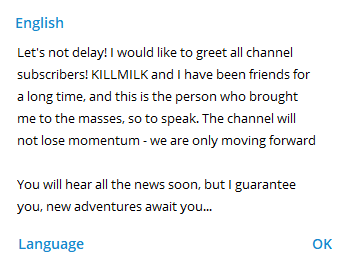

Killnetは、2021年11月にアクター「Killmilk」が立ち上げた親ロシア派のハクティビストグループであり、2022年2月以降、ウクライナとその同盟国を標的にしています。しかし2023年12月7日、KillnetのリーダーであったKillmilkが「引退」を発表し、さらにその同日、同グループのTelegramチャンネルでは「Deanon Club」がKillnetの新たな運営者となることが発表されました。この投稿の中でDeanon Clubは、自らとKillmilkは「長きにわたる友人」であったと語っていました。

現在Deanon Clubは、Killnetから引き継いだTelegramチャンネルとは別に、独自のチャンネル「Deanon Club」も運営しています。同チャンネル(Deanon Club)は2022年10月22日に作成され、本ブログ執筆時点で約3万人のユーザーが登録しています。これまで同グループは複数のTelegramチャンネルを運営しており、1年以上前からドラッグ用マーケットプレイスに対してDDoS攻撃を行ってきたものと思われます。そして現在もTelegramチャンネル上で、ダークウェブのドラッグ用マーケットプレイスにDDoS攻撃を行うとの犯行声明を出したり、ダークウェブマーケットの活用方法について紹介・議論しています。

このTelegramチャンネル「Deanon Club」はTelegramユーザー「btc_dc_club」が運営しており、同ユーザーのプロファイルには「BTC」との名が表示されています。なお、フォーラム「InfinityForum」にも2022年12月31日から「BTC」とのハンドル名で活動しているアクターがおり、このアクターはDeanon Clubの連絡先情報や、同グループが以前使用していたTelegramチャンネルを自らの連絡先として公開していました。そのためInfinityForumの「BTC」とTelegramユーザー「btc_dc_club」は同一人物である可能性が高いと思われます。また、以前Telegraph(ブログサイト)にて「ShadowMan」と名乗るユーザーが公開した記事の中で、DeanonClubの背後にいる人物として「Pavel Davidenko」と「Nikita Antipov」という名前が挙げられていたことが確認されています。

DeanonClubの背後にいるアクター(Telegramユーザー「btc_dc_club」とInfinityForumの「BTC」)は、2023年3月からExploitでも活動しており、複数回にわたって「Pegasus」のソースコードを公開しています。またExploitでは、DeanonClubと関連があると思われるユーザー「Tokio」と「Carshop」が活動していたこと(ただし両者の活動時期は異なります)、そしてこの2人が上述のBTCやbtc_dc_clubと同じToxを使用していたことが確認されています。前者のTokioについては、自らのチームで活動するロシア語話者のペンテスターを探していたこと、後者のCarshopについては、悪意あるリンクやファイルを配信してくれる人物の採用に関心を持っていたことが観察されています。

KillnetとDeanon Clubは2022年から協力体制を取り、共同で「Black Sprut」やその他のドラッグ用マーケットプレイスを攻撃したり、フォーラム「InfinityForum」を立ち上げていました(InfinityForumでは、サイバー犯罪に関する議論や、データベース、エクスプロイト、アクセス、その他様々なサービスの売買が行われていましたが、現在は閉鎖されています)。

KillnetとDeanon Clubが初めて合同で行った攻撃

冒頭でも述べた通り、DeanonClubが過去に行った活動を検証する限り、同グループはハッキングに関する議論やドキシング、DDoS攻撃などを中心に活動していると思われます。そのため、Killnetの運営者がDeanonClubに変わったことをきっかけに、Kyivstar社に対する攻撃を実行できるだけの高度なスキルを有するハッカーがKillnetに加わった可能性は低いと思われます。DeanonClubがKyivstar社に対する攻撃に言及した際、同グループは「同僚」という言葉を使っており、この言葉はKyivstar社の攻撃に参加したアクターを指しているものと思われます。しかし、この「同僚」がSolntsepekであるかについては明らかになっておりません。

またSolntsepekが関与しているかはさておき、Killnetが裏付けのない犯行声明を出したり、自らの攻撃を誇張することで知られていることを踏まえると、Kyivstar社に対する犯行声明は、Killnetの運営者がDeanonClubに変わったことを受けてのPR活動であり、実際には同グループが犯行に関与していなかったという可能性も考えられます。

ロシアの国家支援を受けたアクターがハクティビストを利用したのか?

Kyivstar社に対する攻撃については、ロシアの国家支援を受けたアクターが画策したものと思われ、同社のみならずサイバーセキュリティ業界やウクライナ保安庁からも同様の見解が寄せられています。KillnetとSolntsepekはKyivstar社のインシデントが発生した後早々に、同社に対する攻撃について犯行声明を出しましたが、いずれもメディアがインシデントについて報道した後のことであり、また実行犯であることを裏付ける十分な証拠も提示しておりません。そして仮にどちらかのグループがKyivstar社に対する攻撃に関与していたとしても、彼らの過去の攻撃を見る限り、単独でKyivstar社を攻撃するだけの能力を持っていたとは思われません。したがって、今回両グループが出した犯行声明は、単に自らのグループを宣伝し、世間を脅かす目的で出されたという可能性が考えられます。

あるいはロシアの国家支援を受けたアクターやロシア軍参謀本部情報総局(GRU)が、KillnetやSolntsepekのTelegramチャンネルを利用して話題を呼び、同インシデントに対する世間の注目を集めようとした可能性も考えられます。ロシアの国家支援を受けたアクターが、親ロシア派ハクティビストの行う全ての活動を直接的に管理しているという証拠はありません。しかし親ロシア派ハクティビストが、ロシアの国家的な活動や標的に関するニーズに沿って行動していることは歴然としています。

自組織を狙う脅威に関するアラートをリアルタイムで受信していただけます。 KELAのサイバー脅威インテリジェンスプラットフォームを無料でお試しください。