復号ツールがあってもへっちゃらで攻撃を続けるランサムウエアグループ「Akira」

Published 8月 1, 2023.

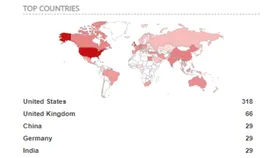

2023年6月末、ランサムウエア「Akira」の復号ツール(Windowsバージョン)がリリースされましたが、同グループの恐喝行為は現在も続いています。2023年7月、KELAは同グループの攻撃を受けたとされる組織が15に上ることを確認しました(この数字には報道などで公表された被害組織の他、Akiraとの身代金交渉中に我々が確認した被害組織を含みます)。

Akiraが窃取したファイルのリストを見る限り、7月に同ランサムウエアの攻撃を受けた組織の大半は同ランサムウエアのLinuxバージョンに感染していましたが、Windowsバージョンに感染した組織もいくつかあったと思われます。

Akiraが公開した被害組織の最新情報 (上図は、KELAのサイバー脅威インテリジェンスプラットフォームで表示した該当ページ)

その1例として、AkiraのWindowsバージョンに感染した米国の法律事務所の事例を取りあげてみましょう。2023年6月、我々は同事務所がAkiraの被害組織であることを確認しました。興味深いことに、Akiraはこの法律事務所と身代金交渉を行っている最中に同事務所の名をブログで公表し、また名前を公表された法律事務所もAkiraとの身代金交渉を続け、7月13日に身代金を支払っていました。

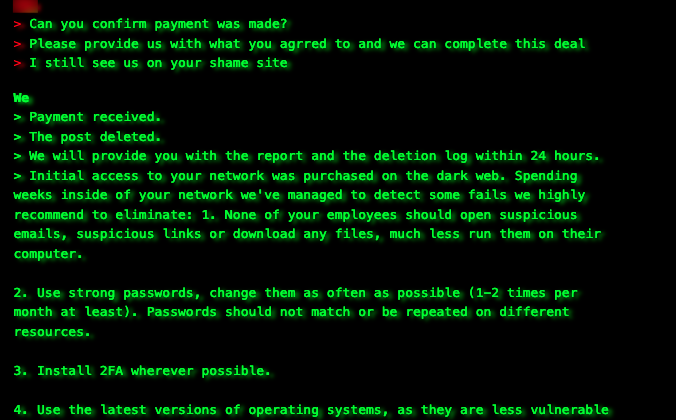

米国の法律事務所が身代金の支払い後に受け取った「推奨事項」

ただしこの法律事務所は、事務所の名がAkiraのブログで公表されたこと、そして復号ツールがもはや不要であることを理由に、当初Akira側が要求した16万5,000米ドルから減額した7万5,000米ドルであれば支払うと回答していました(同事務所で復号ツールが不要となった理由については、セキュリティ研究者がAkiraのWindowsバージョン用復号ツールをリリースしたためであると思われます)。

法律事務所が身代金を支払った後、Akiraは「ダークウェブで購入した初期アクセス」を使用して同事務所を攻撃したことを明らかにしました。また同グループが同事務所に送った「推奨事項」の内容から、その「初期アクセス」はVPNを介したアクセスであった可能性が考えられます。その後Akiraは、この法律事務所に関する投稿をブログから削除しました。

上述のインシデントで暗号化されたのは、Windowsで稼働しているマシンのみであったと思われます。しかしAkiraのWindowバージョン用復号ツールがすでに一般公開されてるにもかかわらず、法律事務所は身代金を支払っていました。このインシデントから、たとえ復号ツールが不要になった場合でも、Akiraは被害組織から窃取したデータと引き換えに身代金を手に入れられることがわかります。

Akiraのランサムウエアブログ

Halcyon社のCROであるChristopher Vincent氏は次のように述べています。

「復号ツールを公開することは、(ランサムウエアの)コード修正の必要性を脅威アクターに伝えることにもなるため、大きな問題が生じます。対応の早い脅威アクターらがすぐにコードを修正したり、より高度なテクニックを取り入れるため、公開された復号ツールの効果が限定されてしまうのです。そしてその結果、一般公開された復号ツールでランサムウエア攻撃を無力化できる時間が短くなります」

自組織を狙う脅威に関するアラートをリアルタイムで受信していただけます。 KELAのサイバー脅威インテリジェンスプラットフォームを、無料でお試しください。