APTプロファイリングによる効果的な脅威ハンティング:MITREフレームワークの活用

APTグループをプロファイリングし、MITRE ATT&CKフレームワークを活用することで、効果的な脅威ハンティングを実現しましょう。防御を強化し、脅威が攻撃を仕掛ける前に検知してください。

公開 2025年9月25日

(注:本ブログはAIで翻訳しています) 脅威ハンティングにおいては、APTアクターの行動を理解することが極めて重要です。これらのグループをプロファイリングし、その戦術・技術・手順(TTP)を追跡することで、組織は潜在的な攻撃を予測できます。MITRE ATT&CKのようなフレームワークを活用することで、企業はパターンを事前に特定し、防御を強化することが可能になります。

しかし、効果的なプロファイリングには、既知の脅威をマッピングするだけでは不十分です。リアルタイムのインテリジェンスを統合し、進化し続ける敵対者の戦術に継続的に適応することも求められます。

» KELAを活用し、高度な脅威アクターや作戦を先取りして特定しましょう。

APTグループとは?

APTグループとは、高度な技術力と豊富なリソースを持つ脅威アクターであり、多くの場合は国家によって支援されています。これらのグループは高度な技術や手法を駆使して、標的型のサイバー攻撃を行います。その活動は極めて秘匿性が高く、ゼロデイ脆弱性やカスタムマルウェアを利用して、長期間にわたり検知されないまま潜伏することがよくあります。

APTの主な目的は以下の通りです:

- 知的財産、国家機密、金融情報などの機密データを窃取すること

- スパイ活動や選挙妨害といった政治的動機による作戦を遂行すること

- サイバー攻撃を通じて力を誇示し、影響力を行使すること

注視すべき4つの脅威アクター

1. Kimsuky

Kimsukyは、北朝鮮が支援するAPTグループであり、サイバースパイ活動に注力しています。標的は、韓国、日本、その他の地域の政府機関、シンクタンク、専門家です。

最近の活動

- 2025年前半、Kimsukyは世界中の外交機関を標的とした巧妙なスピアフィッシング攻撃を展開しました。特に韓国および複数の欧州諸国の大使館が狙われました。これらの攻撃は、信頼されている外交関係者を装い、GitHubを秘匿的なC2プラットフォームとして利用していました。

2. Lazarus Group

Lazarus Groupは、2009年以降活動が確認されている悪名高い北朝鮮のサイバー犯罪・スパイ活動グループです。金銭目的の攻撃と政治的動機の攻撃の両方を実行することで知られています。

最近の活動

- 2025年2月、Lazarus Groupはドバイに拠点を置く暗号資産取引所Bybitに対して大規模な攻撃を行い、プラットフォームのマルチシグウォレットの設定に存在した脆弱性を悪用して、150億ドル超に相当するイーサリアムを盗み出しました。これにより、秘密鍵に不正アクセスし、資金を追跡不可能な経路に移動させることが可能となり、北朝鮮政権を支える金銭目的の活動を継続しました。

3. APT41

APT41は、中国政府が支援するグループであり、スパイ活動と金銭目的のサイバー攻撃を組み合わせ、政府、物流、メディア、テクノロジーを含む複数の分野を標的としています。

最近の活動

- 2024年末、APT41は「TOUGHPROGRESS」と呼ばれる新たなマルウェアをリリースしました。これはGoogleカレンダーを秘匿的なC2チャネルとして利用し、正規のクラウドトラフィックに悪意ある活動を隠す仕組みを持っています。

- さらに、ゼロデイ脆弱性とクラウド悪用手法を組み合わせ、UEFIブートキットやカスタムTLS実装といった高度な永続化手法を用いてアクセスを維持していました。

4. Salt Typhoon

Salt Typhoonは、中国のサイバースパイグループであり、米国の州レベルのネットワークや重要インフラ分野に深く侵入してきた責任を持っています。

最近の活動

- 2024年12月、Salt Typhoonが米国の通信事業者8社に侵入していたことが明らかになりました。証拠によると、これらの攻撃は1〜2年間継続していたとされています。

- さらに2025年2月には、同グループが依然として活動中であり、通信事業者が使用する外部公開されたCiscoネットワーク機器を標的にしていることが報告されました。

» 漏えいした資格情報と不正アクセスされたアカウント情報の違いについて学ぶ

効果的なAPTプロファイルの主な要素

- 概要:APTの別名や既知の目的を簡潔に記載します。これはグループの歴史や目標を理解する基盤となり、セキュリティチームが検知戦略を集中させる助けとなります。

- 動機:APTの動機を明確にします。スパイ活動、政治的目的、ハクティビズム、金銭的利益のいずれに関与しているかを示すことで、チームは潜在的な攻撃経路や行動を予測できるようになります。

- 確認されたキャンペーン:APTに帰属される作戦やキャンペーンを、タイムライン、標的となった業界、戦術の変化とともに整理します。この履歴情報は、セキュリティチームがパターンを認識し、防御メカニズムを適応させるのに役立ちます。

- TTP:APTが使用する戦術・技術・手順(TTP)を記載します。この情報は、的確な防御戦略を策定する上で不可欠であり、ATT&CKやD3FENDといったフレームワークを用いることで、脅威に対する包括的な防御を確保できます。

- マルウェアとツール:APTが使用するマルウェアやツールを強調します。これにより、セキュリティチームは検知すべき対象を把握でき、SigmaルールやYaraルールといった検知ルールに直接組み込むことで、防御を強化できます。

- 地域と業界:APTが標的とする地域や業界を理解することは、組織が直面する特定の脅威に防御を適応させる助けになります。これにより、セキュリティチームは地域や業界固有の傾向に基づいて優先順位を決定し、セキュリティ対策を調整できます。

- 追加情報:通信方法や、ディープウェブ/ダークウェブのフォーラムから得られた情報といった追加的な洞察は、APTの手口や行動に関する重要な手がかりを提供します。これにより、脅威ハンティング戦略をさらに洗練させ、将来の攻撃を予測することができます。

» 詳細を見る:サイバー脅威インテリジェンスが必要となる理由

高度な脅威アクターの追跡に伴う課題

複雑なアトリビューション

APTは、複数の国を経由してトラフィックをルーティングしたり、他の場所にインフラを設置したりすることで、自らの起源を隠します。これにより、真の発信源を特定したり、将来の攻撃を予測したりすることが困難になります。

絶えず進化する戦術

APTのTTPは頻繁に変化し、新たなツールや技術を用いて脆弱性を悪用し、検知を回避します。従来型の防御策では、こうした適応の速さに対応することが困難です。

サードパーティツールの利用

APTアクターは一般的なサードパーティツールを活用するため、ネットワーク内で悪意のある活動を正規の業務から見分けることが一層困難になります。

MITRE ATT&CKフレームワークとは?

MITRE ATT&CKは、敵対者が用いるサイバー攻撃を記述するための分類体系を提供します。このフレームワークは、サイバーセキュリティの専門家が脅威をより深く理解し、防御を強化するのに役立ちます。

このフレームワークは、敵対者の行動を分類するように設計されており、サイバー脅威を理解・防御することや、敵対者エミュレーション演習に活用することができます。

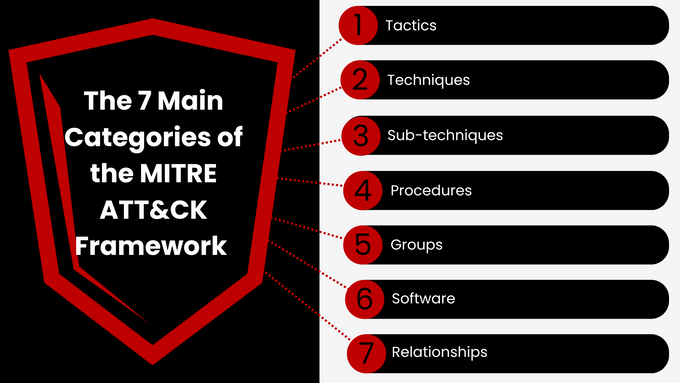

MITRE ATT&CKフレームワークの7つの主要カテゴリ

1. 戦術(Tactics)

戦術とは、敵対者が攻撃の過程で達成しようとする技術的な目的を分類するものです。全部で14の戦術が存在し、それぞれが攻撃の異なるフェーズを表し、複数の技術(Techniques)で構成されています。

- 初期アクセス(Initial access):被害者の環境に侵入する

- 実行(Execution):標的システム上で悪意あるコードを実行する

- 永続化(Persistence):被害者環境へのアクセスを維持する

- 権限昇格(Privilege escalation):より高い権限を取得する

- 防御回避(Defense evasion):セキュリティ対策による検知を回避する

- 資格情報アクセス(Credential access):さらなるアクセスのために資格情報を取得する

- 偵察(Discovery):標的システムや環境に関する情報を収集する

- ラテラルムーブメント(Lateral movement):環境内を横移動して他のシステムに到達する

- 収集(Collection):持ち出し対象となるデータを収集する

- データ流出(Exfiltration):被害者環境からデータを外部に持ち出す

- 影響(Impact):被害者環境に損害を与えたり、運用を妨害したりする

- コマンド&コントロール(Command and control):侵害されたシステムと通信する

- 偵察活動(Reconnaissance):攻撃開始前に標的に関する情報を収集する

- リソース開発(Resource development):将来の攻撃に備えてインフラを準備する

2. 技術(Techniques)

技術とは、敵対者が目的を達成するために使用する具体的な方法を指します。特定の目標を戦術の範囲内でどのように達成するかを表します。

3. サブ技術(Sub-techniques)

サブ技術は、特定の技術に関するより詳細な情報を提供します。敵対者が攻撃をどのように実行するかをさらに明確に定義します。

4. 手順(Procedures)

手順は、特定の技術またはサブ技術を実行するための手順を段階的に示します。これにより、現実のシナリオで攻撃がどのように行われるかが具体的にわかります。

5. グループ(Groups)

グループとは、共通の名称で追跡される関連する侵入活動の集合を指します。これらのグループは、特定の脅威アクターや敵対者のキャンペーンと関連付けられることが多いです。

6. ソフトウェア(Software)

ソフトウェアには、敵対者がATT&CKフレームワークでモデル化された行動を実行するために使用するツール、マルウェア、ユーティリティが含まれます。これらのツールは、さまざまな攻撃技術を可能にします。

7. 関係性(Relationships)

関係性とは、戦術、技術、手順、ソフトウェアの間のつながりを定義します。敵対者の活動の流れを可視化し、攻撃の異なる要素を関連付けます。

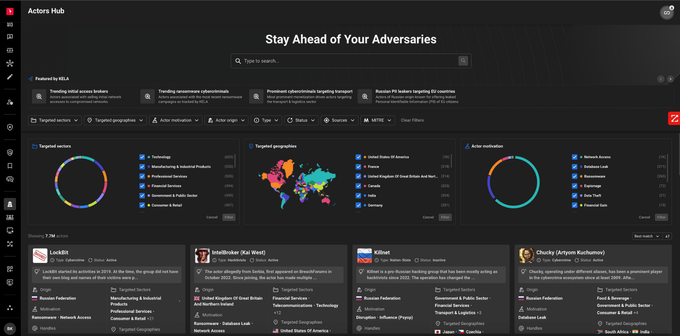

» KELAのThreat Actors Hubが、敵対者の特定にどのように役立つかをご覧ください。

» サイバー犯罪の未来に備える方法を学ぶ

効果的にMITRE ATT&CKを活用するための5つのステップ

- フレームワークを理解する:MITRE ATT&CKフレームワークに精通しましょう。これは、エンタープライズ、モバイル、ICSの3つの領域にわたり、サイバー敵対者が使用するさまざまなTTPをマッピングしています。

- 脅威アクターグループを特定する:組織は、地理、業界、技術スタックといったリスク要因に基づき、自らを標的とする可能性の高い敵対者を評価する必要があります。過去の攻撃データや脅威インテリジェンスは、潜在的な脅威に関する貴重な洞察を提供します。

- 脅威インテリジェンスを収集する:OSINT、ベンダーレポート、内部フォレンジック調査を通じて、標的となる敵対者の既知のTTPを分析します。攻撃パターンを理解することで、セキュリティチームは脅威を効果的に予測し、軽減できます。

- 脆弱性を特定する:収集したインテリジェンスをもとに、自社のセキュリティ態勢の弱点を評価します。監視が最も困難で、環境に大きなリスクをもたらす戦術や技術を特定することが重要です。

- 軽減策を優先する:最も重大な脆弱性への対応を優先します。セキュリティへの過剰投資や投資不足の領域を特定し、リソースを効率的に配分することで防御を強化します。

» 脅威アクターがどのようにデータへ侵入・悪用するかを理解しましょう

KELAのサイバー脅威ソリューションを活用し、脅威アクターに対する防御を強化

APTグループや作戦を追跡するには、MITRE ATT&CKフレームワークだけでは不十分です。KELAは、OSINT、インシデント対応データ、リアルタイムアラートを含む多様なインテリジェンスソースを統合することで、その能力を強化しています。これにより、組織は主要な敵対者グループを特定し、その戦術や技術に関する貴重な洞察を得ることができます。

インテリジェンスを集約し、最も重大な脅威に優先順位を付けることで、KELAは組織が防御戦略を洗練させ、進化するAPTの脅威を先取りし、その潜在的影響を最小化できるよう支援します。

» 今すぐ始めませんか?KELAを無料でお試しいただけます。詳細については、弊社までお問い合わせください。