企業の弱点を解明:脅威アクターが組織のデータを侵害・悪用する方法

Published 12月 12, 2023.

脅威アクターは企業に不正アクセスする方法を積極的に模索し、重要な情報を窃取してサイバー犯罪フォーラムで公開したり、売買しています。また窃取した情報に数百万人もの連絡先情報や社会保障番号、クレジットカード情報などが含まれている場合は、金銭を得るべく売りに出す他、カード詐欺にも悪用しています。

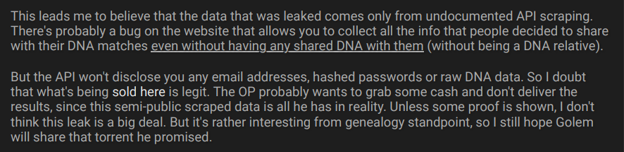

サイバー犯罪者が機密情報を入手する際に使用する足掛かりは、脆弱性や侵害した資格情報の悪用、マルウェアの配信、フィッシング攻撃の他、サードパーティを通じた情報窃取など多岐にわたります。彼らは、不正アクセスを行った際に悪用した侵入ポイント(足掛かり)をアンダーグラウンドのサイバー犯罪フォーラムで度々公表しており、英語話者が集う人気のサイバー犯罪フォーラム「BreachForums」もそういった場の1つとなっています。脅威アクターは様々な組織から窃取したデータベースを同フォーラムで公開・販売しており、今回KELAが同フォーラムを監視・調査した結果、彼らが機器やサービスの誤設定、APIの脆弱性、インジェクション、サプライチェーンの脆弱性などを悪用していることが明らかとなりました。これらの手法は、より複雑な攻撃(偵察行為やランサムウェアの展開、重要インフラに対する不正な操作など)でも使用されていますが、今回のブログでは、データベースの窃取・売買に特化した脅威アクターの活動に焦点をあてて考察します。

インジェクションの脆弱性

Webアプリケーションに関連した主なセキュリティリスクの1つとして、インジェクションが挙げられます。「OWASP」が公表した2021年のリスクトップ10でもインジェクションが3位となっており、その中でも特に頻繁に悪用されている手法の1つとして、SQLインジェクション(攻撃者が悪意あるSQLコードを実行し、バックエンドのデータベースを不正に操作して、本来表示されるべきではない情報を入手する攻撃手法)が挙げられていました。

KELAの分析でも、BreachForumsでデータベースを公開・販売している脅威アクターが最も悪用している攻撃ベクトルはSQLインジェクションであることが判明しています(この結果は、脅威アクター自身が公開している情報に基づきます)。

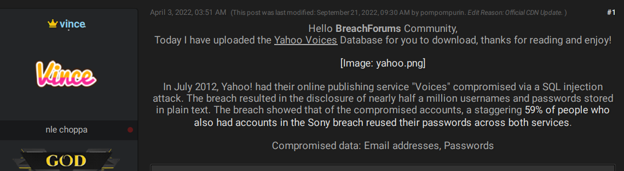

その一例として、2022年1月に脅威アクター「vince」がBreachForumに再投稿したYahoo!のデータベースが挙げられます。この投稿で公開されたデータには、Yahoo! Voicesに関連した電子メールアドレスとパスワード約50万件が含まれており、同アクターの説明にはYahoo!が2012年にSQLインジェクション攻撃を受けて侵害されたことが記載されていました。なお、この時公開されたパスワードはいずれも暗号化されていなかったことから、同データベースはあらゆる脅威アクターが不正行為に利用できたものと思われます。一方のYahoo!側は、約40万件のアカウント情報が不正アクセスされたことは認めたものの、その中に含まれていたパスワードのうち有効なものは5%に満たなかったと主張していました。

アクター「vince」が、2021年にSQL攻撃を介して流出した Yahoo! Voicesのユーザー情報を再公開している投稿

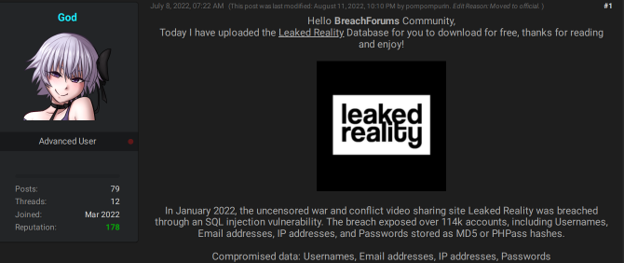

別のアクターが、SQLインジェクションで入手した「Leaked Reality」のデータベースを公開している投稿

対策

- セキュアコーディングの実装:パラメーター化されたクエリや、準備されたステートメントをデータベースクエリに使用することで、ユーザー入力機能を悪用したインジェクション攻撃を阻止します。

- 入力の検証:入力の検証とサニタイゼーションをプロセスとして導入し、ユーザーが入力した情報が適切な形式であること、悪意あるコードが含まれていないことをチェックします。

- セキュリティ監査:定期的にセキュリティ監査を実行し、SQLインジェクションに悪用されうる脆弱性を特定して対処します。

- 監視:サイバー犯罪ソースを監視して、SQLインジェクション攻撃に対する脅威アクターの関心度を把握し、今後の標的に関する議論について情報を入手します。

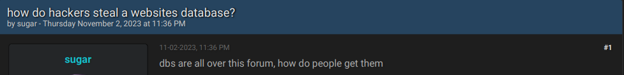

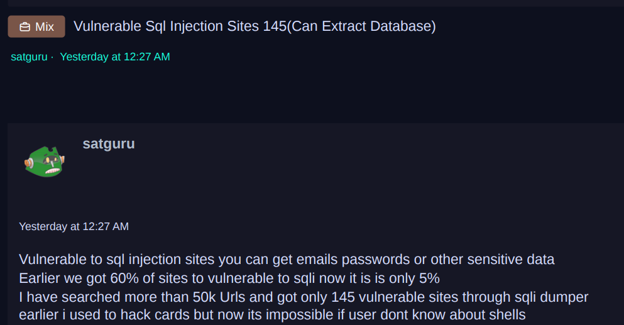

アクターが、データベースを入手する方法について質問している投稿(上) 別のアクターが、「最も一般的に使用されている手口はSQLインジェクションだ」と回答している投稿(下)

アクターが、SQLインジェクションに対して脆弱なウェブサイトの リストを公開している投稿

API関連のリスク

APIにセキュリティリスクが存在する場合、データを侵害されたり、金銭的損害を被る可能性があります。OWASPが2023年に公表したAPI関連のセキュリティリスクトップ10では、特に多発しているリスクとして、認証メカニズムの不適切な実装、オブジェクト識別子を処理するエンドポイントの露出、サードパーティのAPIに対する過信から生じるセキュリティ要件の低下などが挙げられています。またこのトップ10で最も多く観察されているリスクとして挙げられているのが、オブジェクトレベルの認証における不備であり、この不備を攻撃者に悪用された場合は機密データにアクセスされる可能性があります。一般的にオブジェクトレベルの認証とは、コードレベルで実装されるアクセス制御メカニズムであり、ユーザーがアクセスを許可されているオブジェクトのみにアクセスできることを検証するものです。このメカニズムに不備があった場合、全てのデータを認証不要で閲覧、改ざんまたは破壊される可能性があります。

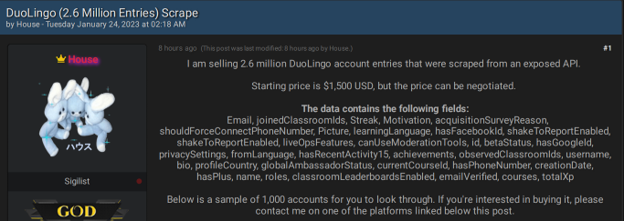

過去数年の間に発生した大規模なデータ侵害の中には、APIの脆弱性が発端となって発生したものもあります。例えば2023年1月には、脅威アクター「ThinkingOne」がTwitterのデータベースを公開しました。ThinkingOneの説明によると、このデータベースには2021年11~12月の2カ月間にわたってスクレーピングされた約2億900万レコード(ユーザーの氏名、電子メールアドレス、ユーザー名、フォロワー数、アカウント作成日など)の情報が含まれているということでした。一方のTwitter社は、2022年1月に発見されたAPIの脆弱性を悪用することで、任意のユーザーの電子メールアドレスや電話番号を検索し、Twitterアカウントの情報を取得できる状態であったことを認めました。その後同社は、脅威アクターがこの脆弱性を悪用して窃取したデータを売りに出したことを確認しており、2023年にThinkingOneが公開したTwitterのデータベースについても、やはり同じ脆弱性を悪用して窃取されていたことが判明しています。

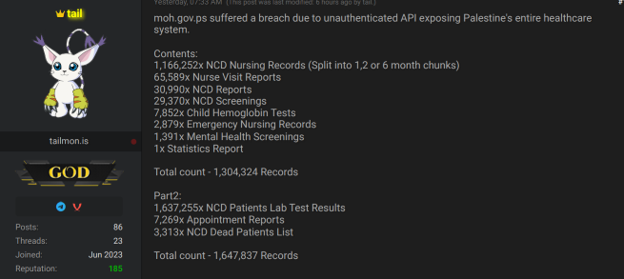

サイバー犯罪フォーラムでは、露出したAPIに端を発したデータ侵害の事例を他にも確認することができます。例えば最近では、脅威アクター「tail」が認証不要のAPIを悪用して入手したとして、パレスチナにある保健機関のデータベース(約100万レコード)を公開している事例が観察されました。

アクターが、パレスチナの保健当局から入手したレコードの データベースを公開している投稿

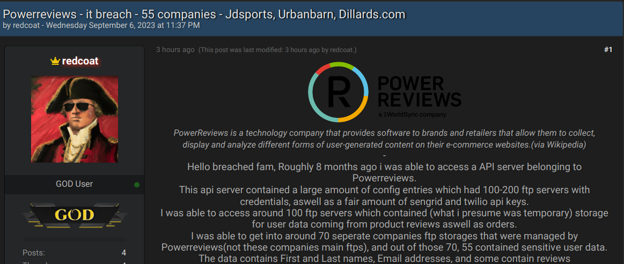

また別のアクターは、IT企業「PowerReviews」社から窃取したデータベースを売りに出していました。販売者のアクターは、APIサーバーのアクセスを悪用してPowerReviews社を攻撃したと説明しており、この投稿にはアクセス先のAPIサーバーにFTPサーバーの資格情報をはじめとする大量のデータが保存されていたこと、そしてそれらの情報を使って同社の機密データにアクセスできたことなどが記載されていました。

脅威アクターがAPIサーバーを侵害し、その後PowerReviews社に 不正アクセスしたと語っている投稿

対策

- 認証および認可の強化:APIユーザーの識別・検証プロセスに、強力な認証メカニズムを実装します。

- 安全なAPIキーの使用:安全な方法でAPIキーを保存・送信します。

- 入力の検証:強力な入力検証方法を実装し、APIに送信されるデータが所定の形式であることを確認します。

監視:サイバー犯罪ソースを監視して、APIの脆弱性に対する脅威アクターの関心度を把握し、今後の標的に関する議論について情報を入手します。

脅威アクターが、遺伝子プロファイリングサービス企業「23andMe」社のデータリークで悪用されたAPIの脆弱性について語っている投稿

クラウドストレージの設定ミス

組織の様々な業務においては、クラウドサービスの使用率がますます増加しています。しかしその一方で、多くの組織がクラウドインフラにおけるセキュリティの確保に頭を悩ませています。クラウドインフラの設定ミスは、ビジネス環境にセキュリティ上のリスクをもたらす可能性があるのです。

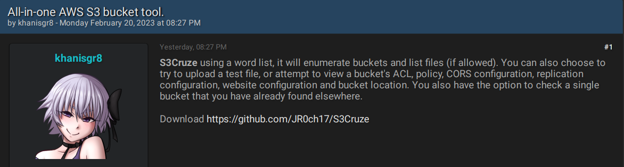

また我々の調査でも、脅威アクターがクラウドストレージの設定ミスを悪用していること、そしてその方法が明らかとなりました。

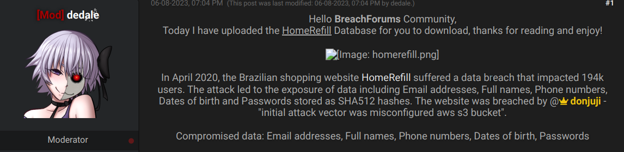

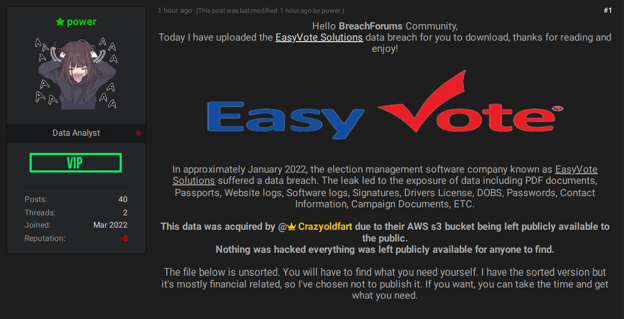

具体的な一例としては、2023年6月に某脅威アクターが、ブラジルで事業を展開しているスーパーマーケットのデータベースを公開した事例が挙げられます。このデータベースには19万人を超えるユーザーのレコードが含まれており、同アクターはS3バケットの設定ミスを悪用してそれらレコードを入手したと説明していました。S3(Simple Storage Service)は、Amazon Web Services(AWS)が提供しているサービスであり、ユーザーがデータやデジタル資産を保存できる仕組みになっています。このS3にはオプション設定があり、オプション設定になんらかのミスが存在したり、外部からアクセスできる状態に設定されている場合は、同サービスに保存しているデータへ不正アクセスされる可能性があります。

アクターが、AWS S3バケットの設定ミスを悪用して窃取した データベースを公開している投稿

アクターが、公開されているAWS S3バケットを悪用したと語っている投稿

対策

- データの暗号化:クラウドサービスプロバイダーが提供している暗号化メカニズムを使用して、機密情報を不正アクセスから保護します。

- 設定ミスの特定:機密データが保存されているS3バケットの設定ミスを検知・特定する対策を導入します。

- サイバー犯罪ソースの監視:現在発生しているデータ侵害やサイバー攻撃のキャンペーン、クラウドストレージの悪用に使用される可能性のあるツールについて監視・調査します。

アクターが、S3バケットのリストアップ及びデータ抽出用ツールを 提供している投稿

サードパーティ製ソフトウェアの脆弱性

サードパーティの脆弱性とは、社外のサービスやソフトウェアを使用することで生じるセキュリティ上の脆弱性を指します。ほとんどの組織は、サードパーティにあたるベンダー企業やパートナー企業のサービスやアプリケーションを使用して業務を効率化していますが、それらを使用するにあたっては十分なセキュリティ対策が施されていることを確認する必要があります。

2023年に脅威アクターが大量のデータを窃取したインシデントは複数ありますが、そのうちの1件はランサムウェアグループ「Clop」による犯行でした。同グループはProgress社のソフトウェア「MOVEit Transfer」に存在するゼロディ脆弱性を悪用してデータを侵害しており、その影響を受けた組織の数は世界中で2,000を超えました。そして同グループによる一連の攻撃により、MOVEitを使用する企業のみならず、その顧客のデータも侵害される結果となりました。

我々の調査でも、脅威アクターが企業を侵害する際、様々なサードパーティのシステムに存在する脆弱性を悪用していることや、悪用した(サードパーティの)脆弱性を投稿の中で度々公表していることが明らかとなりました。その一例として、以前某アクターが公開したカリフォルニア大学のデータベースを、2023年6月に脅威アクター「dedale」が再公開していた事例が挙げられます。カリフォルニア大学では2020年にもデータ侵害が発生していましたが、このdedaleの投稿には2020年のインシデントの際、同大学が使用していたAccellion社のファイル転送アプリケーションに存在する脆弱性が悪用されていたことが記載されていました。同製品の脆弱性を悪用したデータ侵害は100社を超える企業に影響を及ぼしており、その背後にはランサムウェアグループ「Clop」がいたことが確認されています。

アクターが、「Accellionの脆弱性」を悪用して窃取されたカリフォルニア大学のデータベースを再公開している投稿

別の事例も取り上げてみましょう。2022年10月には、脅威アクター「thomaschweeizer」が「Unreal Engine Forum」のデータベースを公開していました。またthomaschweeizerの説明によると、同フォーラムを侵害する際、「vBulletin」に存在するSQLインジェクションの脆弱性を悪用したということでした。「vBulletin」はオンラインフォーラム構築用のソフトウェアであり、MariaDBまたはMySQLデータベースサーバーを使用します。攻撃者は、同ソフトウェアに存在するSQLインジェクションの脆弱性を悪用することで、悪意あるSQLステートメントを実行し、Webアプリケーションのデータベースサーバーを制御できるようになります。

アクターが、SQLインジェクションの脆弱性を悪用して侵害した Unreal Engineのデータを公開している投稿

対策

- リスク評価:リスク評価を実施し、サードパーティ関連のサービスやアプリケーション、その他に存在する脆弱性を特定・評価します。

- 定期的なセキュリティ監査:サードパーティのシステムやアプリケーション、サービスについて、定期的にセキュリティ監査を実施します。定期監査を継続的に行うことで、脆弱性を速やかに特定し、対処することが可能となります。

- アクセス権限の管理:サードパーティによるアクセスを適切に管理し、最小権限の原則を適用します。サードパーティに対しては、業務を履行するにあたって必要となる最低限のアクセスのみを付与します。

データベースサービス用ログイン資格情報の窃取

脅威アクターは、システムやアプリケーション、データベースなどのログイン資格情報を入手しようと狙っています。脅威アクターが資格情報を入手する方法としては、彼ら自身が攻撃を実行して入手するパターンと、サイバー犯罪マーケットで購入するパターンがあります。例えば某アクターは、「Amazon RDS」から漏えいした資格情報を悪用して、画像公開サイト「ClickASnap」を侵害することに成功したと説明していました(Amazon RDSは、複数のデータベースエンジンに対応したマネージド・データベースサービスです)。

アクターがAmazonから漏えいした資格情報を入手して ClickASnapにアクセスしたと語っている投稿

アクターが漏えいした資格情報を入手してタイの警察を侵害したと語っている投稿

対策

- 多要素認証(MFA):追加のセキュリティ対策として、多要素認証(MFA)を導入します。

- 研修およびセキュリティ意識の向上:従業員に対し、セキュリティに関するベストプラクティスの研修を行います。また、フィッシング攻撃のリスクについて説明し、注意喚起を行います。

- サイバー犯罪フォーラムの監視:サイバー犯罪者は、組織や個人から窃取した資格情報をサイバー犯罪フォーラムで売買しています。そのため、アンダーグラウンドのサイバー犯罪コミュニティにおける彼らの活動を把握することが重要となります。

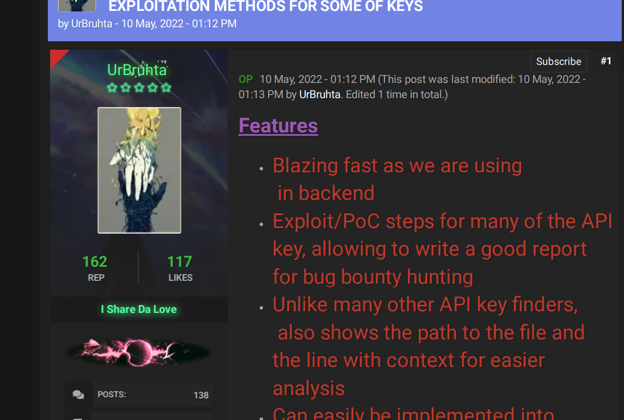

アクターがAPIキーを特定する方法について説明している投稿

結論

サイバー犯罪者は、企業データに不正アクセスするための足掛かりとなる侵入ポイントを常に探しており、インジェクションやAPI、機器やサービスの誤設定、サードパーティの脆弱性を悪用したり、機密情報を扱うサービスの資格情報を窃取しようと目論んでいます。それら侵入ポイントをサイバー犯罪者に悪用され、機密情報の漏えいにいたった場合は多大な被害が生じ、その結果として著しい経済的損失や信用失墜につながる可能性があるため、組織においてはデータ漏えいの防止策を講じることが必須となります。

KELAのサイバー脅威インテリジェンスプラットフォームは、様々なサイバー犯罪ソースの情報を可視化して分かりやすい形式でご提供し、組織の皆様が脅威アクターの戦術・技術・手順(TTP)について理解を深めるとともに、データ侵害を被るリスクを低減できるよう支援しています。