スパイ活動を暴露:組織化された北朝鮮のリモートワーカーの実態

数千人規模の北朝鮮国籍のリモートITワーカーが、偽の身元を装って世界的なフリーランス経済圏で活動しています。彼らは大手企業から仕事を受注し、その収入を北朝鮮の兵器開発計画やスパイ活動の資金源としています。

公開 2025年10月24日

数千人の北朝鮮国籍のITワーカーが、世間の目を欺きながらグローバルフリーランス経済の中に身を潜めています。彼らはあなたのアプリ開発を行ったり、インフラ設計を手掛けたりしているかもしれません。偽のLinkedInプロフィールやAI生成の顔写真の裏には、国家が支援する兵器開発計画やスパイ活動の資金源となる巧妙なスキームが隠されているのです。

本ブログでは、KELAが北朝鮮の工作員がどのようにしてグローバル企業に侵入しているのか、彼らが使用しているツールや戦術、そしてこれがあらゆる業界の組織にとってどのような意味を持つのかを明らかにします。またKELAのプラットフォームでは、本ブログで紹介しきれない独占情報や詳細な分析を含む完全版レポートをお客様向けにご提供しています。

» KELAの専門知識で、貴社のサイバーセキュリティを強化しましょう。

背景:北朝鮮のリモートワークスキームはどのように運用されているのか

少なくとも遅くとも2018年以降、北朝鮮は国家主導の外貨獲得策および制裁対象の兵器開発計画を支援するため、高度なITスキルを持つ労働者数千人を海外に派遣しています。

これらの労働者は偽の身分証明書を使用し、多くの場合中国、ロシア、香港、東南アジア、あるいは北朝鮮国内の管理されたインターネット接続環境から業務を遂行しています。彼らはVPNやVPS、西側諸国の協力者、「ノートパソコンファーム」などを駆使して身元を偽装し、本人確認を回避しています。さらに、盗用した身分証明書やレンタルしたアカウント、AI生成の顔写真、偽造したポートフォリオなどを利用して、主要なプラットフォーム上でフリーランスまたはフルタイムの職を確保し、最終的にはテクノロジー、暗号資産、運輸、重要インフラなどの分野にわたる企業に侵入しています。 一度企業に侵入すると、彼らは給与を密かに政権側に送金するか、その立場を利用してマルウェアの展開、データ窃取、恐喝行為などを行います。Microsoft社はこれらのネットワークを「Jasper Sleet」や「Moonstone Sleet」といったクラスタ名で追跡しており、世界中で1万人以上の工作員が活動していると推定しています。KELAの調査では、北朝鮮のリモートワーカーがIT分野のみならず、建築分野でも活動していることが確認されており、スパイ活動や制裁回避、安全保障上のリスク、機密インフラの設計に対する不正アクセスなど、より広範なリスクが存在することが明らかとなっています。

近年、北朝鮮によるリモートワーク工作が拡大する中で、セキュリティ研究者らが彼らの手口を次々と明らかにしており、検知が容易になりつつあります。TheRavenFiles、North Korean Internet、Chollima Groupなどのグループや、X(旧Twitter)で活動する独立系研究者らの調査から、北朝鮮の工作員が北朝鮮の工作員が企業に侵入する際、技術的な手法よりもソーシャルエンジニアリングや詐術的手法に依存していることが明らかになっています。

最近のデータリークでは、北朝鮮工作員のメールアドレスにGmailの使用が多く見られ、ユーザー名には生年、動物名、色、技術用語、神話由来の単語、西洋やロシア風の人名などが頻出していました。また、パスワードの多くは単純かつ再利用されたものだったことも判明しています。これらの調査結果は、北朝鮮の工作員が低技術ながら効果的な手段で身元を偽り、職を得ている実態を浮き彫りにしています。 最近流出した北朝鮮ITワーカーのメールアドレスやデータから、彼らが頻繁にGmailを使用していることや、生年月日、動物、色、技術用語、神話由来の単語、欧米やロシア系の氏名を度々使用していることが確認されました。また、パスワードの多くは単純かつ再利用されたものであったことも判明しています。これらの調査結果は、北朝鮮の工作員がいかに低技術ながらも効果的な方法で身元を偽装し、職を得ている実態を浮き彫りにしています。

» データ侵害を引き起こす一般的な脅威と脆弱性について学びましょう。

情報窃取マルウェアによる証拠

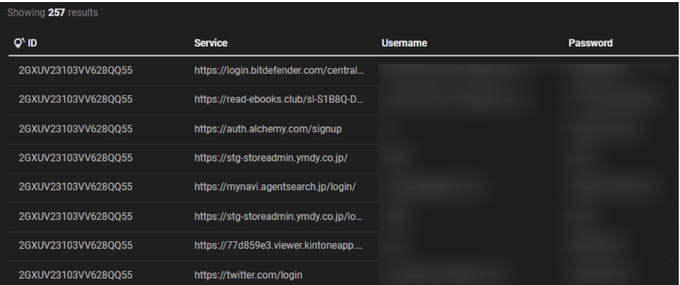

2025年、TheRavenFilesと朝鮮労働党系列のChollima Groupは、北朝鮮と関連のある数十のメールアドレスを特定しました。KELAはこれらのメールアドレスが、日本、ロシア、香港、米国の端末から収集された情報窃取マルウェア(infostealer)のログに含まれていることを突き止めました。それらの感染端末にはPythonやNode.js、JetBrains製IDEなど一般的な開発ツールがインストールされており、開発用ワークステーションであると思われましたが、その一方で、中国製アプリ(QQPC Manager、QQPlayer)や不審な実行ファイル(「Call.exe」「Time.exe」)、Protect_2345Explorer、Qihoo社の360bpsvc、北朝鮮が所有するVPNサービスであるNetKeyなど、通常とは異なるソフトウェアの存在も確認されました。

情報窃取マルウェアに侵害されたアカウント、すなわち北朝鮮ITワーカーのものと思われるアカウントは、求人・フリーランスサイト(Indeed、Upwork、LinkedIn)、開発者向け・コラボレーションプラットフォーム(GitHub、GitLab、AWS、Slack)、金融サービスおよび電子商取引プラットフォーム(Amazon、Stripe、Binance)、ソーシャルメディア(Twitter、YouTube、Instagram)、さらにはCodecademy、Apple ID、Zohoなどの教育・生産性向上ツールに登録されていました。

» 情報窃取マルウェアについて知っておくべき全ての事柄はこちら

ケーススタディ: 建築およびデザイン分野で活動する北朝鮮工作員

KELAは、北朝鮮ITワーカーがLinkedInやGitHub上で複数の偽名を使用しているという報道をきっかけに、彼らについての調査を開始しました。そして調査を行った結果、北朝鮮のITワーカーが米国の複数の州において、工業デザインや建築分野の業務にも関与していることが判明しました。彼らの行為は、スパイ活動や制裁回避、安全上の懸念、機密性の高いインフラ設計情報への不正アクセスといったリスクをもたらす可能性があります。

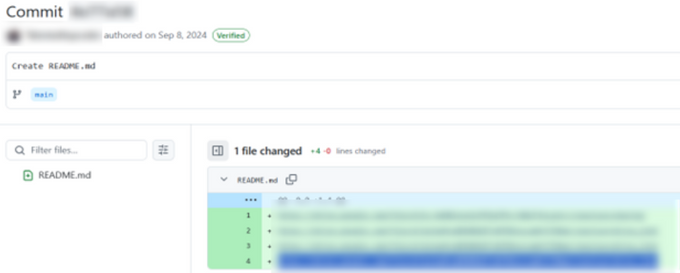

この北朝鮮ITワーカーがGitHubで行っていた活動からは、AIや機械学習、ウェブ開発、自動化、プログラミングといった技術的スキルを持つことがうかがえました。また、このITワーカーが2023年に作成したリポジトリにはファイルがアップロードされていた他、複数のGoogle Driveリンクも含まれていました。さらに、同レポジトリのファイルを分析したところ、Google、Fiverr、Upwork、GitHubなどのプラットフォームにアカウントを登録する際に使用されたと思われる数百件のメールアドレスを記載したスプレッドシートが確認されました。その中には、米国の各州ごとに氏名とメールアドレスが一覧化された、完全な身元情報を含むスプレッドシートもありました。

» 間違えないように気を付けましょう:脆弱性と脅威、リスクの違い

さらなるGoogle Driveファイルの調査により、明確に異なる目的を持つ複数の圧縮アーカイブが確認されました。「CJC」や「Info」と名付けられたフォルダには、最も機密性の高い情報が含まれていました。これらの中には、職種別に分類された履歴書、インテリアおよび屋外デザインの顧客向け提案テンプレート、そしてフリーランスマーケットプレイスを含む複数のオンラインプラットフォームに対応するフォルダが見つかりました。 Googleドライブ内のファイルを詳細に調査したところ、複数の圧縮アーカイブが見つかり、それぞれ異なる目的で使用されることが判明しました。「CJC」および「Info」と命名されたフォルダには、最も機密性の高い情報が格納されていました。KELAがこれらのフォルダを調査したところ、その中には職業別に分類された履歴書、内装・外装デザインに関するクライアント向け提案書テンプレート、フリーランス向けマーケットプレイスを含む複数のオンラインプラットフォームに関するフォルダが確認されました。

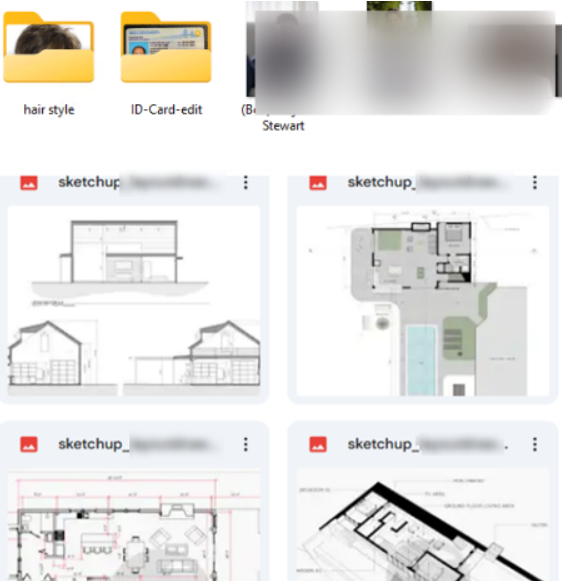

その他のフォルダには、**偽装された人物設定(架空の身元)**に関連する内容が含まれており、個人写真、本人確認(KYC)書類、身分証編集用ファイルなどが確認されました。これらは暗号資産プラットフォームの利用準備、あるいはオンライン上でのなりすまし行為を目的としていた可能性が示唆されます。「Info」アーカイブには、複数のサービスの資格情報、仮想電話番号、プロキシ設定情報、追加のLinkedInプロフィールなどが含まれており、複数のオンライン身元を体系的に維持するための仕組みが存在していたことが明らかになりました。

回収されたファイルの中には、ヘアスタイルを編集するための画像が格納されたフォルダもありました。それらのデータは、オンラインアカウントのプロフィール写真を加工する目的で使用されていたと考えられます。サブフォルダには、身分証の編集データや顔の一部を修正するファイルも含まれており、このITワーカーがデジタル上の人物像を作成または偽造していたことを示しています。また、編集された髪型の中には、公開プラットフォーム上のプロフィール写真と一致するものがあり、複数のアカウントでプロフェッショナルな人物像を作り上げるために、それらの画像が頻繁に使用されていたことが判明しました。

» 組織にとってサイバー脅威インテリジェンスが必要な理由を理解しましょう。

このITワーカーの作業フローを分析したところ、同人物がIxBrowserを使用して、非常に体系的にアイデンティティ管理を行っていたことが確認されました。また、プラットフォームの登録用やクライアントとのコミュニケーション用、社内アカウント管理用と、それぞれ異なるメールアドレスを使い分けていたことが確認されました。さらに分析の結果、特に構造工学分野におけるフリーランス案件のオファーを受け取っていること、そしてその多くは米国を拠点とするクライアントからのものであることが判明しました。この人物のデジタル行動パターン(暗号通貨ウォレットやプロキシの活用など)からは、運用セキュリティに対する意識の高さがうかがえます。また、韓国語から英語への翻訳作業を頻繁に行うなど、英語圏のターゲットと継続的にやり取りするべく取り組んでいることが確認されました。さらに、一部のアカウントから得られた位置情報データには、ロシア、特に中国国境に近いハバロフスク地域の情報が含まれていました。ハバロフスクについては、過去に北朝鮮のITワーカーが活動していたとの報告が寄せられています。

» 初期アクセスブローカー(Initial Access Broker)の活動に影響を与えている5つの動向について学びましょう。

結論:IT分野を超えて拡大する脅威

北朝鮮のリモートITワーカーに関する調査から、高度に組織化された国家支援型のネットワークが存在し、IT分野を超えて活動を展開している実態が明らかとなりました。KELAの分析によると、これらの工作員はテクノロジーやサイバーセキュリティ分野のみならず、工業デザインや建築、インテリアデザインの分野でも活動しており、機密性の高いインフラやクライアントのプロジェクトに偽装した身元を用いてアクセスしています。彼らは複数の偽名や身元を使い分け、正規の開発用ワークステーションを使用し、単純でありながら効果的な手法を駆使して働き口を確保し、発覚を免れています。

» KELAの無料トライアルに登録して、サイバーセキュリティを強化しましょう。

企業が認識しておくべき重要なポイント

KELAの調査では、北朝鮮のリモートITワーカープログラムはその規模を拡大するのみならず、建築や工業デザインといった、従来とは異なる分野にも進出していることが明らかとなりました。彼らの活動の影響は、サイバー領域における不正アクセスのみならず、インフラの安全保障、制裁回避、さらにはスパイ活動といったリスクにまで拡大する可能性があります。組織にとって、この脅威はもはやIT部門だけの問題ではなく、採用活動や人事プロセス、さらには部門横断的な監督業務にまで及ぶものとなっています。

警戒すべきポイント:

不審なフリーランサーのプロファイル:業務実績が極端に少ない。ポートフォリオの内容の裏付けが取れない。AIで生成したと思われるプロフィール写真を使用している。メールアドレスや住所に特定のパターン(例:生まれた年や動物、色、神話由来の名前など)が見られる。

身元情報の不一致:履歴書の記載内容に矛盾がある。同一人物に複数の偽名や人格が紐づいている。候補者の身元確認時に不自然な地理的データが検出される。

不自然なスキルの重複:ソフトウェア開発と構造工学など、関連性のない複数の分野に関する専門知識を持っていると主張している候補者は、架空のプロファイルを使用していたり、身元情報を他の人物と共有している可能性があります。

セキュリティチームが取るべき対応

人事・採用部門との連携: セキュリティ意識の向上はSOC(セキュリティオペレーションセンター)だけで完結してはなりません。企業は人事および採用担当者に対し、候補者が北朝鮮工作員であることを示す兆候や警戒すべきポイントについて教育する必要があります。これには、偽造された身元情報を見抜くための研修、身元調査の強化、採用プロセスと審査ツールの連携などが含まれます。

サードパーティアクセスの監視強化: 契約社員やフリーランサー、請負業者も、IDおよびアクセス管理状況の定期的な見直し対象に含め、適切なアカウントの発行や多要素認証(MFA)の適用、退職・契約終了時のアクセス権削除が確実に行われるよう徹底します。

採用活動を脅威サーフェスの一部と認識: フィッシング対策の啓発を全社的に行うのと同様に、国家支援を受けたリモートワーカーのリスクも潜在的な攻撃経路として認識し、部門横断的な連携を強化して軽減する必要があります。

採用および契約プロセスを脅威インテリジェンスの観点でとらえることにより、北朝鮮工作員が長年悪用してきた盲点を解消することができます。

» 自社に工作員やサイバー犯罪者が潜入しているのではないかと懸念されていますか? KELAの脅威インテリジェンスをご活用ください。