脅威アクタープロファイル:ランサムウェアグループ「Qilin」

KELAは、2022年以降主要なサイバー脅威として台頭しているランサムウェア・アズ・ア・サービス(RaaS)グループ「Qilin」について包括的な分析を行いました。今回のブログでは、Qilinが2025年8月から9月にかけて実行したランサムウェア攻撃を取りあげ、同グループについて解説します。わずか30日という短い期間に、同グループは様々な業界や地域を標的に、70件ものランサムウェア攻撃を実行しました。

公開 2025年12月7日

Qilin(別名:Agenda)は、2022年以降活動しているランサムウェア・アズ・ア・サービス(RaaS)型のサイバー犯罪グループです。Qililnはランサムウェア・アズ・ア・サービス(RaaS)プラットフォームとして運営されており、アフィリエイトにランサムウェア攻撃や恐喝攻撃を実行するためのツールを提供しています。同グループは、このビジネスライクな運営手法を通じて攻撃規模を拡大し、複数の地域を標的に継続的に攻撃を展開しています。

同グループのツールセットには、WindowsやLinux、ESXiシステムを暗号化することが可能なランサムウェアの亜種が含まれており、多様な環境を攻撃できるようになっています。また、公開サーバーの脆弱性を悪用したり、フィッシングキャンペーンを展開したり、窃取した資格情報を活用するなど、初期アクセスを入手するテクニックを複数組み合わせることにより、その活動範囲を拡大し続けています。同グループが、金銭目的でランサムウェア攻撃や恐喝攻撃を行っていることは明白ですが、その戦略から、明確に組織化された「犯罪企業」とも呼べる構造が明らかとなりました。

» KELAの無料トライアルに登録して、サイバーセキュリティを強化しましょう。

注目を集めたキャンペーン&被害組織

わずか1カ月(2025年8月21日~9月21日)の間に、Qilinは70件のランサムウェア攻撃を実行しました。これは、同グループのアフィリエイトモデルが攻撃的であると同時に、高度な能力を有していることを意味しています。

同グループは、政府機関や医療機関、教育機関、製造業、金融機関など幅広い業界を標的とし、被害は北米や欧州、アジア、アフリカ、中南米まで及びました。標的となった組織の中には、「Lee Enterprise」のような米国の大手メディアから、サウスカロライナ州スパータンバーグ郡の自治体、さらにはケニアの「政党登録官事務所(Office of the Registrar of Political Parties)」のような非営利組織などが含まれています。

このように被害組織が多岐にわたっているということは、Qilinが標的を特定の業界に限定せず、重要インフラや地方自治体、民間企業など、幅広い業界に影響を及ぼしていることを示しています。このように多様な組織を標的にすることで、同グループは世界的な知名度を高めるとともに、恐喝時の影響力を最大化しています。

»Qilinがアフィリエイトを活用して身代金を要求する手法へと移行したことは、新たな脅威の兆候とも考えられます。その理由とは?

» 詳細を読む:組織にサイバー脅威インテリジェンスが必要な理由とは?

各地理・業界の傾向

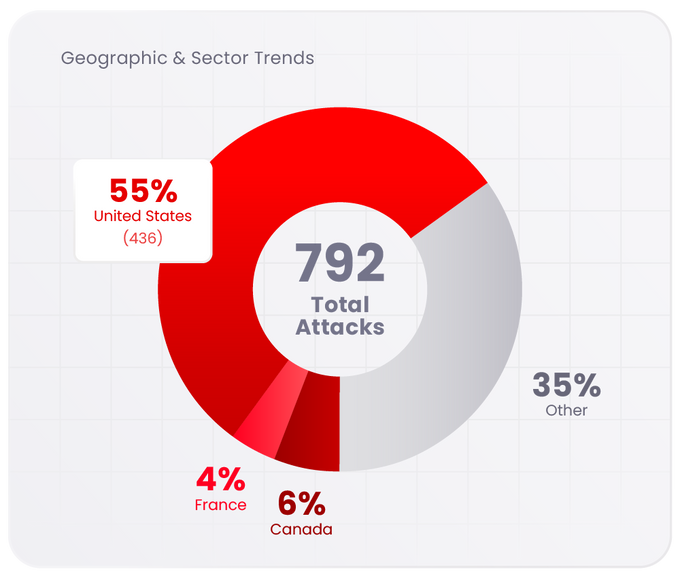

2025年9月21日時点で、Qilinは2022年の出現以降、合計792件の攻撃について犯行声明を出しています。それら犯行声明で名前を挙げられた被害組織を国別にみると、米国が全体の半数超(436件)を占めています。その他の主要な標的国としては、カナダ(6%)とフランス(4%)が挙げられます。これらの数字は、Qilinがグローバルに攻撃を展開すると同時に、価値の高い標的が存在する成熟した経済圏を優先的に攻撃していることを示しています。

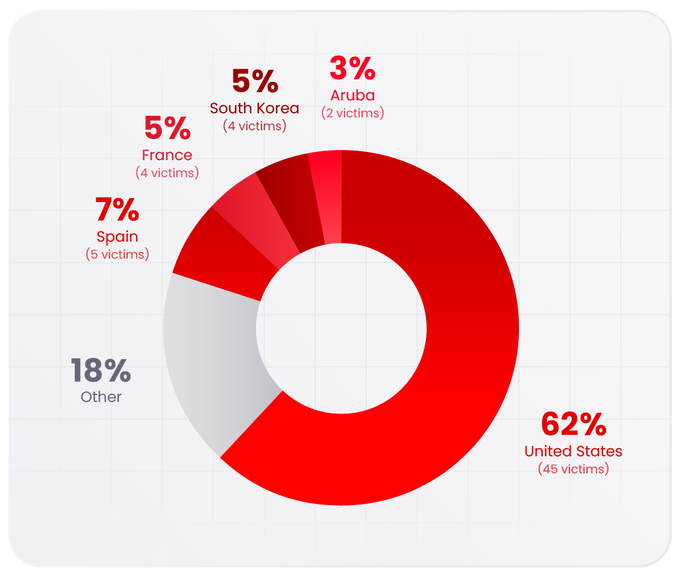

過去1カ月間にQilinが攻撃した組織を国別にみると以下のとおりとなり、米国が引き続き1位となりました(カッコ内は被害組織数)。

- 米国(45)

- スペイン(5)

- 韓国(4)

- フランス (4)

- アルバ(2)

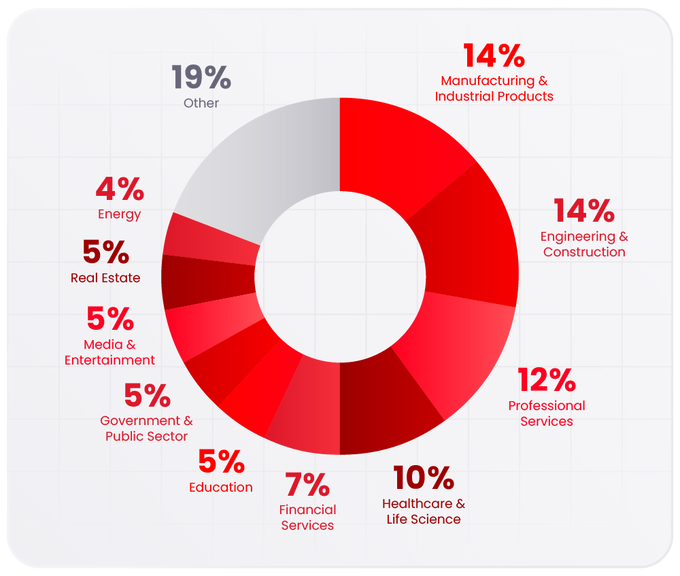

過去1カ月間にQilinが攻撃した組織の業界トップ5は以下のとおりです(カッコ内は被害を受けた業界の割合)。

- 製造・工業製品(14%)

- 工業・建設 (14%)

- 専門サービス (12%)

- 医療・ライフサイエンス(10%)

- 金融サービス (7%)

長期的な視点で分析すると、専門サービスと製造業は一貫して主要な標的となっています。これは、それら業界の組織が機密データの管理、セキュリティ体制の未熟さ、そして迅速な業務再開への強いプレッシャーといった課題を同時に抱えているケースが多いためと考えられます。

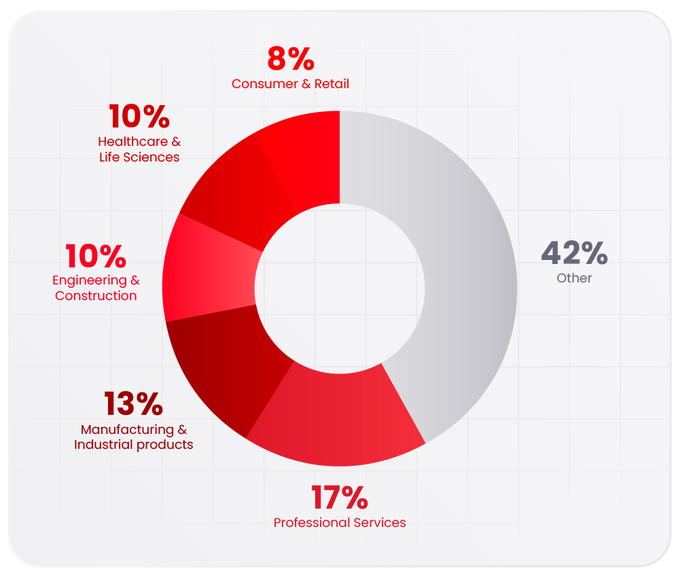

2022年以降、Qilinの標的となった業界のトップ5は以下のとおりです。

- 専門サービス(17%)

- 製造・工業製品(13%)

- エンジニアリング・建設 (10%)

- ヘルスケア・ライフサイエンス(10%)

- 消費財・小売 (8%)

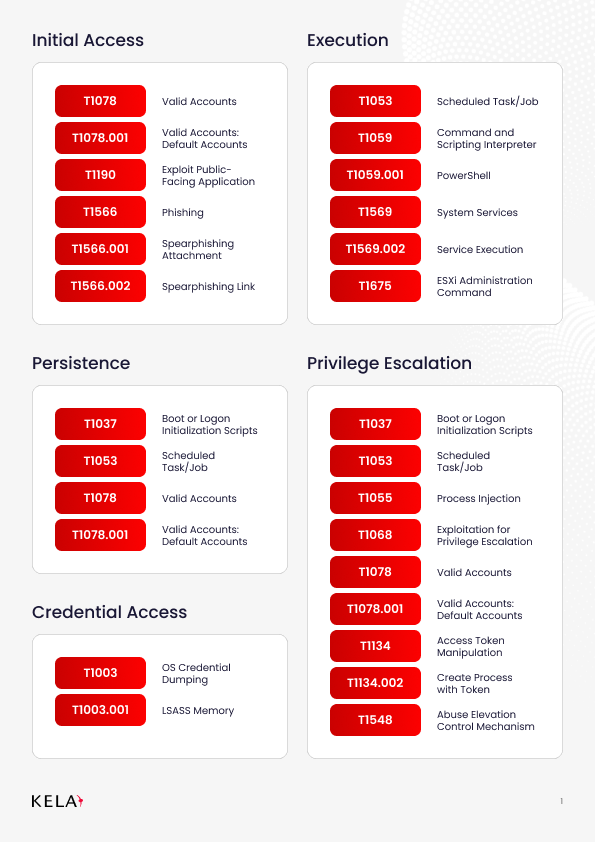

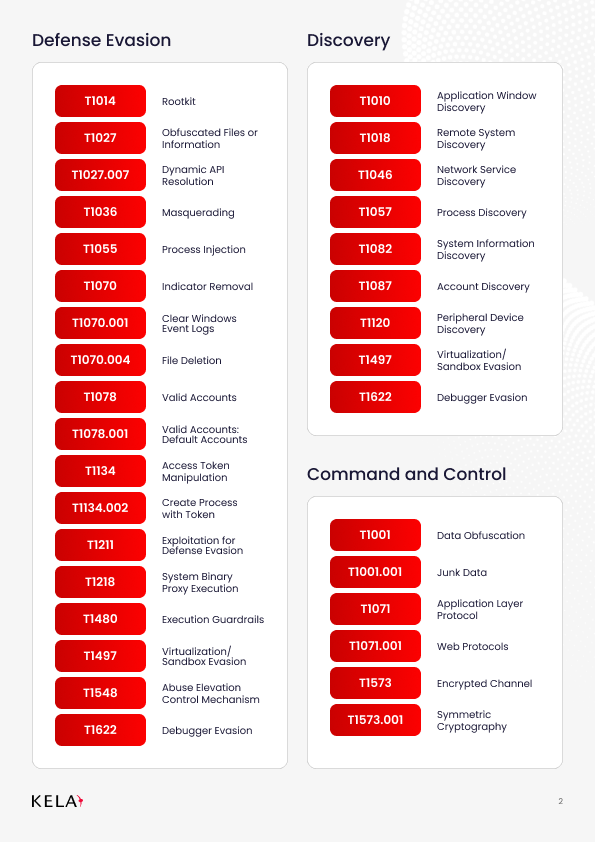

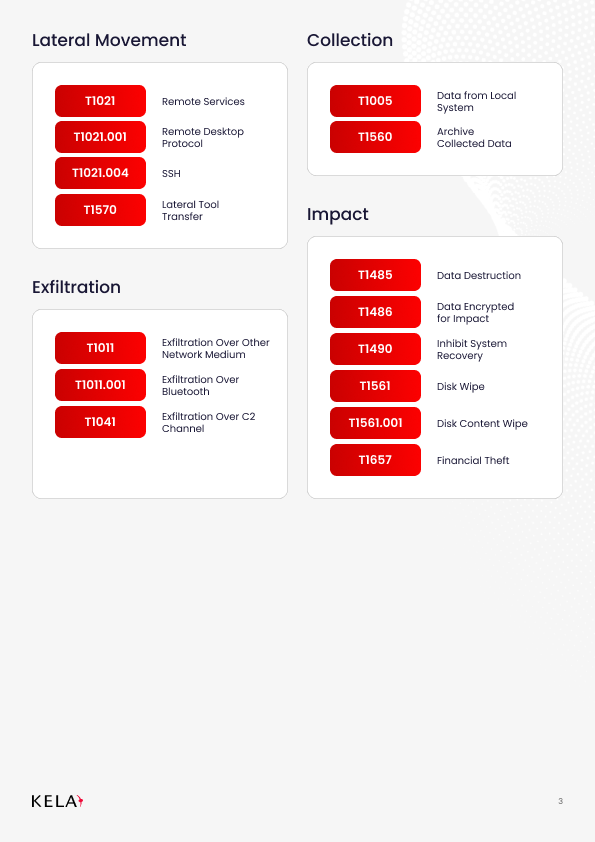

MITRE ATT&CKに基づいた戦術・技術・手順(TTP)の内訳

Qilinのアフィリエイトが使用しているテクニックをMITRE ATT&CKに基づいて分類すると、彼らが実に様々な手法を活用し、状況に応じて柔軟に対応できるサイバー犯罪者であることがわかります。彼らが使用しているテクニックは以下のとおりです。

ツールセットとIoC

Qilinのツールキットを分析したところ、オープンソースのユーティリティとカスタマイズしたマルウェアを使用していることが明らかになりました。

- 資格情報および特権関連ツール:Themidaでパッケージ化したMimikatz、DonPAPI、NetExec、PowerHuntShares

- RAT:XenoRAT, MeshCentral.

- エクスプロイトツール:CVE-2021-40444やCVE-2022-30190などの脆弱性を標的とするツール

- ローダー:SmokeLoader、NETXLOADER(追加のペイロードの展開に使用)

- 暗号資産インフラ:タイの暗号資産取引所「Bitkub 」などと関連のあるAPIを使用し、身代金支払いの流れをサポートしています。

侵害の痕跡(IoC:Indicators of Compromise)には、IPアドレス、ハッシュ値、ドメイン名、匿名サイトなどが含まれ、彼らが展開するキャンペーンを支えるグローバルなインフラストラクチャの存在が浮き彫りとなっています。

この脅威の重要性

Qilinの特徴は、その規模、巧妙さ、そして影響力の広さにあります。同グループはWindows、Linux、ESXi環境すべてを標的にできるため、あらゆる企業や組織がその標的となります。攻撃対象から外れる企業は存在しません。被害者の範囲も、世界的な大企業から地方自治体の小規模オフィスにまで及んでおり、ランサムウェアがあらゆる組織に影響を与えうることを示しています。

Qilinの活動は、ランサムウェアエコシステムの複雑な力学、すなわちアフィリエイト間の対立、競争圧力、運用上のセキュリティの甘さなどが、グループの進化にどのような影響を及ぼすのかを示す好例であると言えます。Qilinを監視することは、単に一つの脅威グループに対する防御策を講じるだけでなく、RaaSモデルがどのように脅威情勢そのものを形成しているかを理解する上でも重要となります。

» 詳細を読む:ネットワークのアクセスを販売するようになったランサムウェアグループ

緩和策と防御策

Qilinやその他類似のRaaSグループに対するエクスポージャーを縮小するため、組織の皆様には以下の対策を導入されることをお勧めいたします。

- すべてのアカウント、特にRDP(リモートデスクトッププロトコル)やSSH(セキュアシェル)などのリモートアクセスツールに対して、多要素認証(MFA)を導入します。

- 既知の脆弱性が悪用されることを防ぐため、(システムに対する)定期的なパッチの適用を徹底します。

- PsExecやPowerShellなどの管理ツールの使用状況を監視・制限します。

- エンドポイント検知・対応(EDR)ソリューションを導入し、悪意ある活動を迅速に検知できる体制を整えます。

- デフォルトアカウントの使用を制限し、アカウントアクティビティを監視して不正使用を検知・防止します。

- ネットワークセグメンテーションを実施し、横方向の移動を制限します。

- オフラインバックアップを含む厳格なバックアップおよび災害復旧戦略を採用します。

- 従業員に対してフィッシング対策やソーシャルエンジニアリング手法に関する教育を実施します。

これらの対策を組み合わせることにより、多層防御システムを構築でき、侵害の可能性を低減するとともに、万が一侵害が発生した場合の被害を最小限に抑えることができます。

» Ready to get started脅威インテリジェンスの導入をお考えの皆様、? まずはKELAの無料トライアルをおためしください。弊社サービスの詳細に関するお問い合わせもお待ちしております。