もはやデータだけでは終わらない――ネットワークアクセスを直販するようになったランサムウェアグループ

Published 2月 12, 2024.

ランサムウェアグループやデータリークグループが、美術史の学位を取得するために大学に戻る—彼らにそんな劇的な変化があるとは思えません。我々が予想できる彼らの活動とは、とにかくランサムウェアに関連したものであろうということです。

具体例としては、皆さんもご存じのとおり、特定の組織を標的にしたり、機密データを暗号化して身代金を要求する。またはウェブサイトやTelegramのチャンネル上でデータを公開するといった活動が挙げられるでしょう。

その一方でKELAは、ランサムウェアグループがこれまで採用していた通常の戦術に加え、収益を生む新たな手法として、ネットワークアクセスを販売するようになったことを確認しました。

通常、ネットワークアクセスは初期アクセスブローカーが「Ramp」や「XSS」、「Exploit」「BreachForums」などのサイバー犯罪フォーラムで販売しており、一番高額な金額を提示した人物に買い取られています。しかしその一方で一部のランサムウェアグループは、ネットワークアクセスを販売する広告を自らのブログやTelegramチャンネル、またはデータリークサイト等に掲載しています。

ここからは、3つの事例を取りあげて解説します。

以下に、ネットワークアクセスの販売に手を出しはじめたグループの事例を取りあげ、ランサムウェアグループの戦術が進化している様子を解説します。

Lockbit

ランサムウェア・アズ・ア・サービス「LockBit」は、最も活発に活動しているランサムウェアオペレーションの1つです。LockBitのオペレーションは2019年から始まっており、これまでに同グループの攻撃を受けたり、犯行声明を出された被害組織は2,000を超えており、現在もその数は増加しています(注:被害組織の中には、個人も含まれている場合があります)。2022年には、LockBitが世界中で最も頻繁に展開された(ランサムウェアの)亜種となりました。最も卑劣な犯罪者に対して公式に捧げられる賞というものはないため、我々は絵文字のトロフィー🏆を彼らにささげたいと思います。

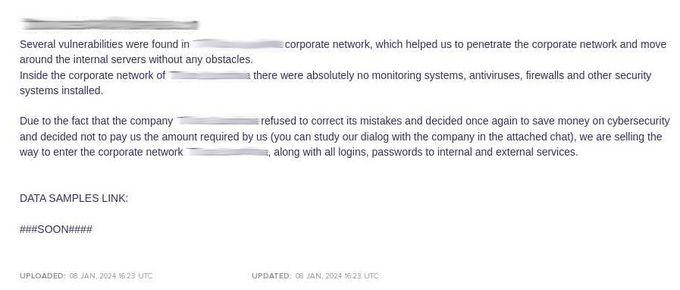

LockBitは、不穏な戦術を新たに取り入れようと考えているようです。我々の監視活動では、同グループがスカンジナビアに拠点を置く電機会社のアクセスを売りに出したことが確認されています。その売り出し投稿には、電機会社のネットワークアクセスの他、ログイン情報やパスワードも販売すること、そして購入者は社内用および社外用のサービスにアクセスできるであろうことが記載されていました。

Stormous

Stormous ランサムウェアグループを自称していますが、一部の人々からは懐疑的な意見を持たれています。その主な理由としては、同グループが被害組織に侵入した証拠や、窃取したデータを公開できていないことが挙げられます。それでも同グループは2021年から活動しており、これまでに同グループに攻撃された被害組織は50に上ります。また同グループは、ハッカー集団「Five Families」に所属しています。

2023年12月以降、同グループは様々な組織のネットワークアクセスを本格的に販売するようになりました。

我々の監視活動では、2023年12月21日、同グループが6組織のアクセスを売りに出したことが確認されました。うち3組織はトルコやタイ、エジプトの教育業界、残る3組織はセルビアに拠点を置くソフトウェアエンジニアリング企業、ベトナムに拠点を置くエネルギー業界の電力会社、モロッコの通信会社でした。この情報だけを見ると、いかにも実入りの良い日になったと思われそうですが、この事例は、いかにサイバー犯罪商品がお手頃価格になっているかを浮き彫りにしています。この6組織のアクセスが売り出されていた価格を合計したところ、2万5,000米ドル以下となりました。ざっと見積もっても、この金額では新しいレクサスを購入することさえできません。

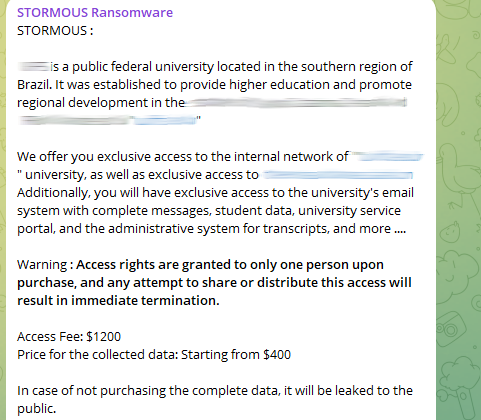

それ以降、Stormousは自らのTelegramチャンネルを使って様々な企業のネットワークアクセスを売りに出しています。その中には、ブラジルにある某大学の内部ネットワークや電子メールシステム、生徒のデータ、管理システムをはじめとするデジタル資産のアクセスも含まれていました。さらに2024年2月初旬には、同グループが米国の保険会社、ペルーのカジノ、ベトナムの殺虫剤メーカーのアクセスを売り出している様子も観察されました。Stormousは、これまで以上に幅広い地域や業界の組織を標的にするようになったと考えて間違いないでしょう。

Everest

最後に取りあげるのは、ロシア語話者のランサムウェアグループ「Everest」です。同グループは子供たちに愛されている人気のアニメ「パウ・パトロール」に出てくる子犬以上の活躍を見せており、2020年に活動を開始して以降、これまでに約90の組織について犯行声明を出しています。そしてパウ・パトロールの子犬と同様に変身することが大好きなEverestは、データ窃取を専門とするグループからランサムウェアグループへと進化し、また現在はネットワークアクセスを直接販売するようになっています。

これまで我々がEverestの活動を観察した限り、2021年以降、同グループは様々な組織のネットワークを売りに出しており、標的には政府機関(ブラジルやペルーの政府機関、米国の地方裁判所や車両管理局)が選ばれている傾向にありました。

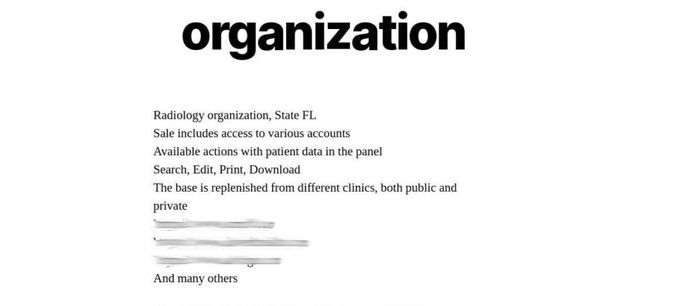

しかし時間の経過とともに、Everestは標的を選り好みするのをやめ、カナダの航空業界組織や某大手電気通信会社のネットワークアクセス、フロリダの医療機関が所有する大規模なデータベースのアクセスなどに「商品」を拡大するようになりました。

一度使用されるようになった戦術は、もうなかったことにはできません。

組織においては、ランサムウェアグループがネットワークアクセスを販売するようになったのは当然の流れであること、そしてこれまで以上に広範な脅威に直面していることを認識する必要があります。そして、まさに今がサイバー分野におけるレジリエンシーを強化する絶好の機会と言っても過言ではありません。

ランサムウェア攻撃では専門サービスから教育、医療、エネルギー、電気通信業界など、実に多岐にわたる業界が標的となっており、その一方で、最近では国や地域に関係なくネットワークアクセスが販売されるようになりました。これは、今やだれもが本当には安全ではないことを意味しています。

ランサムウェアグループやデータリークグループは、自らのスキルを収益化する新たな方法を発見しました。もう、彼らが後戻りすることはないでしょう。

台頭するサイバー脅威の一歩先を行くために、脅威インテリジェンスを強化する方法を模索し、導入を検討されている皆様。KELAのサイバー脅威インテリジェンスプラットフォームの無料トライアルにぜひご登録ください。