脅威アクター303の正体:多くの顔を持つ一人のハッカー

KELAは、「303」として知られる多作なサイバー犯罪者の多くの正体を明らかにし、大陸をまたぐ数百のフォーラム投稿、Telegramアカウント、および侵害を関連付けました。この調査により、彼の手口、南米への地域的なつながり、そしてハッキングと自己宣伝との境界線が曖昧になっていることが暴露されました。

公開 2025年11月27日

KELAの最新の研究は、サイバー犯罪のアンダーグラウンドで数十の別名を使って活動してきた、多作なサイバー犯罪者に光を当てます。過去数年間にわたり、「303」、「NetworkBrokers」、「EvilCorp」、「g0d」など、様々な名前で知られるこの人物は、複数のハッキングフォーラム、Telegramチャンネル、およびソーシャルメディアアカウントにまたがる、広範なオンラインプレゼンスを築き上げてきました。この調査により、本物のハッキング、詐欺が疑われる行為、そして容赦ない自己宣伝が複雑に混ざり合っていることが判明しました。

KELAは、異なるフォーラムでこのアクターに関連付けられた497件以上のフォーラム投稿を追跡しました。2023年以降、このアクターは、米国、日本、台湾、ブラジル、アルゼンチンなど、多数の標的に対する侵害やネットワークアクセスについて責任を主張しています。

この脅威アクターの完全なプロフィールは、このブログで取り上げられていない独占的で詳細な情報を含め、KELAの顧客およびリクエストに応じて利用可能です。

»KELAを無料で開始し、サイバーセキュリティを強化しましょう

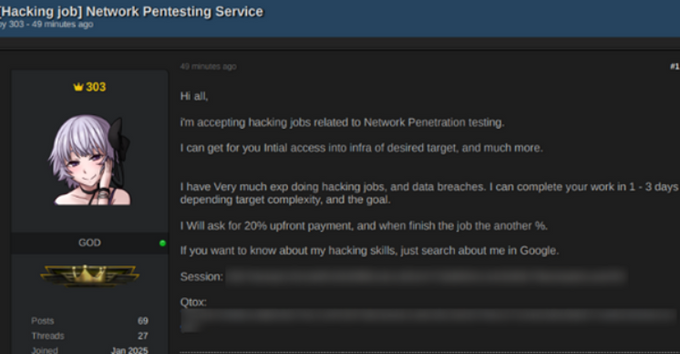

BreachForumsからDarkForumsへ

調査の痕跡は、FBIによる押収前にデータ漏洩とネットワーク販売のための最も悪名高いハブの一つであった、現在は押収されているBreachForumsで2023年に始まります。そこで、このアクターは多くの別名の一つを使用して、データ侵害を宣伝し、ハッカーを募集し、ネットワークアクセスを販売のために提供していました。彼はしばしば、「HaxSec」、「PlayCat」、「ZeroToleranceGang」といった名称との関連を示唆し、自身をより大規模なグループの一員として提示しました。

時間が経つにつれて、彼はヨーロッパ、アフリカ、南米の政府、通信事業者、教育機関、さらにはスペインのゲーム開発者など、複数の大陸にわたるエンティティに影響を与える侵害について責任を主張しました。しかし、KELAの分析によると、これらの「漏洩」のいくつかは、全くもってオリジナルではないことが判明しました。いくつかは他のユーザーの古い投稿から再利用されたものでした。

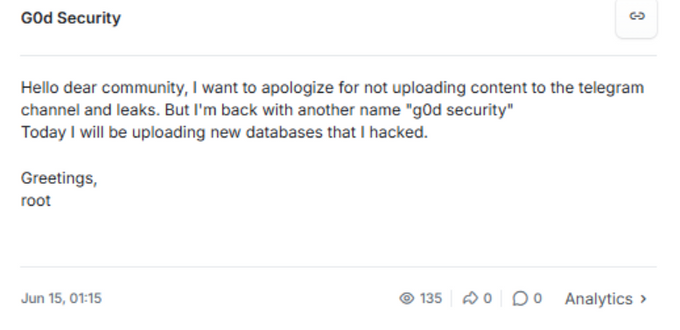

BreachForumsが2025年初頭に閉鎖されたとき、このアクターは新しいアイデンティティの下で、DarkForums、Exploit、PatchedForumsといった他のフォーラムに迅速に再浮上しました。そこで、彼はアジア、中東、そして米国の標的に対するデータベース、シェルアクセス、およびリモートデスクトップ認証情報の販売を継続しました。また、彼は活発なソーシャルプレゼンスを維持しました。新規参入者に挨拶をしたり、フォーラムのルールに従うよう他者に促したり、自身のハッキングサービスを宣伝したりしました。

» 攻撃者が最も標的とするエントリポイントを確実に理解する

アイデンティティとインフラストラクチャのウェブ

フォーラムをまたいで、一つの一貫したパターンが浮かび上がりました。同じ連絡先の詳細、同じTelegram IDを使用しながらユーザー名を変更していることが、彼のすべてのペルソナを結び付けていました。彼が「NetworkBrokers」として登場しようと「EvilCorp」として登場しようと、@threezerothreeSecurityや@supp1995のようなTelegramハンドル、暗号化されたメールアドレス、およびJabberアカウントを宣伝していました。

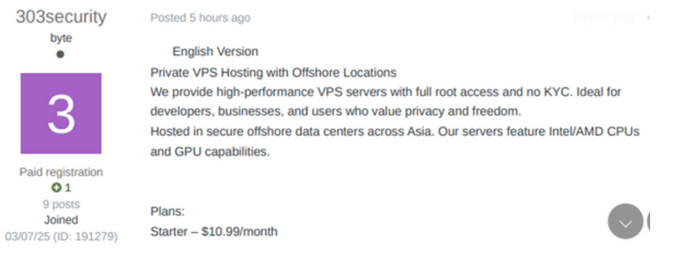

ある時点で、彼はleaknation[.]stというウェブサイトを立ち上げ、それをVPSレンタルと「ストレッサー(DDoS)」サービスとして宣伝しました。アーカイブデータによると、このVPSビジネスをホストする前に、このサイトは一時的に「LeakNation」と題された小規模なハッキングフォーラムとして機能しており、そこで彼は管理者として活動していたことが示されています。このドメインのWHOIS記録には、別名とマスクされたメールアドレスが記載されていました。

»2025年に到来する主要なサイバー脅威について学ぶ

OSINTの痕跡:点をつなぐ

2021年以降、同じTelegramアカウントIDが、「ev1ntentually」や「rootkitsecurity」から「traphousemob1」や「threat303」まで、10以上のユーザー名を循環してきました。このアカウントを通じて、このアクターはネットワークアクセスの販売を宣伝し、ハッキングツールについて議論し、クレジットカード詐欺、マルウェア、および仮想通貨に焦点を当てたコミュニティに参加しました。興味深いことに、彼が参加または交流したチャンネルのほとんどはスペイン語で、スペイン語の流暢さ、またはスペイン語圏の国とのつながりを示唆しています。このアクターはまた、2023年から2024年の間に数回名前が変更された自身のTelegramチャンネルを運営しており、それをデータ漏洩の宣伝やDDoSサービスの広告に使用していました。

サイバー犯罪現場の外では、このアクターはX(旧Twitter)でより「合法」なイメージを築こうと試み、そこでハッキングの自慢と政治的な論評、そしてウルグアイのサッカークラブへの時折の言及を混ぜ合わせ*複数のアカウントを運営していました。時間が経つにつれて、彼は自身を複数のハッカーグループに結び付け、自身を「Blue Teaming」または「Bug Hunter」の専門家として描写しました。

GitHubでは、このアクターは「g0dsecurity」や「retr0security」などの名前で複数のプロフィールを維持していました。これらのアカウントは、概念実証のエクスプロイトコード、ランサムウェアのサンプル、および「Raven」や「BlackOut」とラベル付けされたツールをホストしていました。リポジトリには、ユーザーの場所として「Hell」も記載されていましたが、これは彼のプロフィール全体にわたる繰り返しのジョークです。

ユーザー名、Telegramハンドル、およびGitHubプロフィールを相互参照することにより、KELAは南米、特にウルグアイを指し示す一貫した「足跡」(フットプリント)を特定しました。BreachForumの漏洩から彼のフォーラム登録に関連付けられた複数のIPアドレスはモンテビデオ地域に解決され、彼のGitHubリポジトリからのタイムスタンプはアルゼンチンとウルグアイで使用されているGMT-3タイムゾーンと整合しました。

» 詳細を読む: ランサムウェアグループがネットワークアクセスを直接販売している

信頼性の探求

頻繁なブランド変更にもかかわらず、特定の行動特性は一定していました。このアクターは、常に自分を素早く宣伝し、つながりがあるように見せたがり、誇張する傾向がありました。例えば、彼は大手のコンサルティング会社や高級ブランドといった著名なエンティティとのつながりを頻繁に主張しましたが、それらのどれもが検証されることはありませんでした。いくつかのケースで、KELAは彼の「侵害」の発表が、無関係なアクターによって数ヶ月または数年前に投稿された既存の漏洩を単にコピーしていることを発見しました。

同時に、彼は中程度のオペレーショナルセキュリティを示しました。彼はソーシャルプラットフォームで実際のメールアドレスを曖昧にし、取引に暗号化されたメッセンジャーを使用し、プラットフォーム間で連絡手段を多様化しました。しかし、彼はまた、一貫したデジタルな痕跡を残しており、特にIPデータと繰り返し現れる愛称が、彼の推定される起源を暴露しました。

»Telegramの新しいデータ共有ルールがサイバー犯罪者にどのように影響するかを学ぶ

ペルソナの裏側

KELAの分析は、これらの多くの別名の背後にいる個人が、少なくとも2021年から継続的に活動してきた単一のアクターである可能性が高いことを示唆しています。証拠は、ウルグアイに拠点を置くスペイン語圏のユーザーを指し示しています。彼のオンライン行動は、本物のエクスプロイトやツールを誇張された漏洩や再利用された漏洩と混ぜ合わせ、可視性を維持し買い手を引きつけることで、真正な技術的スキルと操作を組み合わせています。

このアクターの矛盾した行動――盗まれたデータを販売すると同時に、自身をサイバーセキュリティ専門家として提示すること――は、現代のアンダーグラウンドで一般的な力学を示しています。多くのそうした人物は、両方の世界にまたがっています。合法的な仕事と犯罪的な利益の両方のために技術的専門知識を悪用しているのです。

» Read詳細を読む: サイバー脅威インテリジェンスが必要な理由

重要なパターンを暴く

KELAによる「303」への研究は、単一の執拗なアクターが、サイバー犯罪のアンダーグラウンド内で可視性と影響力を維持するために、いかにして適応し、ブランドを変更し、複数のプラットフォームを悪用できるかを浮き彫りにしています。彼の様々なペルソナ間の重複を暴くことで、KELAは悪意のある活動を特定の個人に帰属させる上での、クロスプラットフォームのインテリジェンス収集と行動分析の価値を示しています。

脅威インテリジェンス専門家にとって、これらの発見は、Telegram ID、言語パターン、および地域のインフラストラクチャといった一貫した識別子が、より深いアクターの関連性と運用の継続性をいかにして明らかにできるかを示しています。法執行機関にとっては、この調査が、アクターのネットワークを追跡し、インフラストラクチャを辿り、プラットフォームをまたいだ彼の移行を監視するための潜在的な手がかりを提供します。

最終的に、このケースは、詐欺とブランド変更に熟練したアクターでさえも、しばしばデジタルな指紋を残すという教訓として機能します。それらの痕跡を特定し理解することによって、インテリジェンスチームと法執行機関の両方が、継続中の脅威活動をより良く予測し、検出し、阻止することが可能になります。

» 脅威アクターに不意を突かれないように。KELAのサイバー脅威インテリジェンスプラットフォームの無料トライアルをリクエストする

FAQ

「303」とは誰か、その重要性は?

「303」は、多作な脅威アクターです。彼は複数のフォーラム、Telegramチャンネル、およびソーシャルメディアアカウントにまたがって、数十の別名を使って活動しています。

彼は本物のハッキングを、詐欺や自己宣伝と組み合わせており、サイバー犯罪のアンダーグラウンドにおける高知名度な人物となっています。

「303」は実際の侵害や盗まれたデータと関連付けられていますか?

はい、この脅威アクターは、米国、日本、台湾、ブラジル、アルゼンチンなどにある組織を標的とした数十件の侵害について責任を主張しています。

しかし、KELAは再利用された、または誇張された主張の事例も特定しており、検証されたインテリジェンスの必要性を強調しています。

Q. このアクターの行動から組織は何を学ぶことができますか?

組織および脅威インテリジェンスチームは、このケースを利用して、執拗なアクターがいかにしてブランドを変更し、複数のプラットフォームを悪用し、デジタルな痕跡を残すかを理解できます。

これらのパターンを認識することは、攻撃を予測し、脅威に優先順位を付け、タイムリーな保護措置を講じるのに役立ちます。