次世代の情報窃取マルウエア

Published 8月 8, 2022.

近年、情報窃取型トロイの木馬は非常に人気の高い攻撃ベクトルとなっています。攻撃者は、情報窃取型トロイの木馬を使ってユーザー名やパスワードなどの「ログ」をはじめ、感染した端末に保存されている情報を窃取しており、窃取した後は「Russian Market」や「TwoEasy」、「Genesis」などの自動ボットネットマーケットや非公開の場でそれらの情報を販売しています。こういった「ログ」を脅威アクターに購入されてしまった場合、彼らが「ログ」の所有者の様々なリソースへアクセスすることが可能となり、組織にとってはデータ窃取やネットワーク内での水平移動、さらにはランサムウエアなどマルウエアの展開を実行されうる重大なリスクとなります。

サイバー犯罪フォーラムで宣伝されている情報窃取マルウエアのうち、アンダーグラウンドのマーケットプレイスで存在が確認されている人気の高い情報窃取マルウエアとしては、「RedLine」、「Raccoon」、「Vidar」が挙げられます。こういったいわゆる「コモディティタイプの情報窃取マルウエア」には依然として人気を維持しているものもありますが、KELAは、様々な条件下で情報窃取マルウエアの勢力図が変化しはじめていることを確認しました。地上の世界でロシアのウクライナ侵攻が続く中、アンダーグラウンドでは情報窃取マルウエアのオペレーターが自らのマルウエアの機能向上を迫られており、さらにそういった状況に金銭的動機が組み合わさった結果、新たな情報窃取マルウエアやサービスが誕生していました。

今回のレポートでは、現在活動している情報窃取マルウエアに焦点をあてるとともに、以前から存在していた情報窃取マルウエアの進化や、新たな情報窃取マルウエアの誕生について詳述します。

情報窃取マルウエアの多様化

先に述べた通り、情報窃取マルウエアの勢力図には変化が生じており、その変化が情報窃取マルウエアのさらなる多様化を引き起こしています。有名なコモディティタイプの情報窃取マルウエアの中には、依然として脅威アクターの間で高い人気を誇り、悪意あるキャンペーンで使用されていることが観察されているものもありますが、その他の選択肢として、プライベートタイプ(非公開)の情報窃取マルウエアも登場しています。コモディティタイプの情報窃取マルウエアは、サイバー犯罪フォーラムやマーケットなど幅広い場所で購入できるマルウエアやツールであり、このタイプのマルウエアは様々な脅威アクターによって使用されています。一方でプライベートタイプの情報窃取マルウエアは、限られた脅威アクターだけが使用を許可されているカスタイマイズされたマルウエアを指しており、その大半はセキュリティツールに検知されないという特長を維持するためにも、広範な領域で使用(拡散)されることを避けています。

この章では、コモディティタイプの情報窃取マルウエアの歴史とその進化や変化、新たに宣伝されているプライベートタイプの情報窃取マルウエアに焦点を当てて解説してゆきます。

コモディティタイプの情報窃取マルウエアの歴史

情報窃取マルウエア「RedLine」

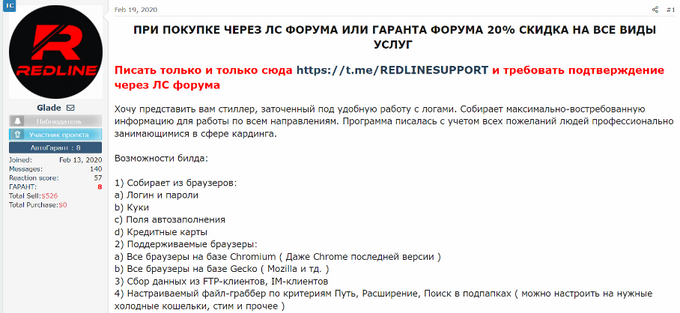

RedLineは2020年初旬以降、様々なサイバー犯罪フォーラムで宣伝され、販売されている情報窃取マルウエアです。2020年2月にRedLineの開発者の1人と思われる脅威アクター「Glade(別名REDGlade)」が、「WWH Club」や「BHFフォーラム」、Telegramのチャンネルで初めてこのマルウエアを発表して以降、RedLineは現在も月額150米ドル、無期限の「プロ」バージョンについては800米ドルという価格で提供されています。

RedLineは今も脅威アクターの間での人気を維持しており、同マルウエアに感染してマーケットプレイスで販売されている端末の数が、その事実を裏付けています。例えばマーケットプレイスTwoEasyでは、現在約57万5,000台のボットが売りに出されていますが、そのうちの55%以上がRedLineに感染しています。2021年12月21日に我々が行った分析でも同じような結果であったことから、RedLineはマーケットで安定してこのシェアを達成しているものと思われます。

ユーザー「Glade」が情報窃取マルウエアRedLineを紹介している投稿

(ソース:WWH Club)

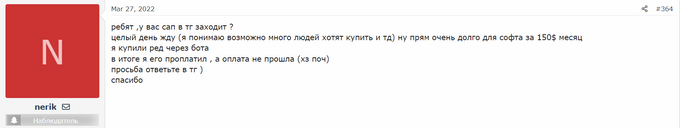

しかし、RedLineのソフトウエアを求めるユーザーが増加するにつれ、RedLineのサポートチャットの対応が遅れているとの不満が確認されるようになってきています。

対応の遅さについて不満を述べるユーザー(ソース:WWH Club)

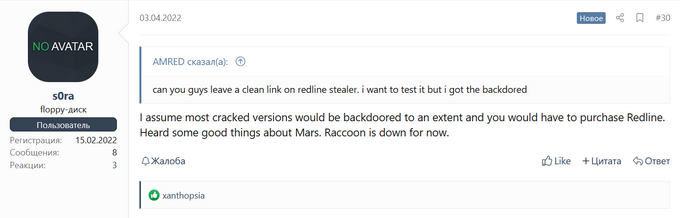

そのため、ユーザーの間ではRedLineのソフトウエアを購入せず、まずテスト目的で無料の「クラック版」を使用してみるという手法が一般的になっているようですが、その結果は芳しくないようです。

(ソース:XSS)

「クラック版」で取得したログが、他のユーザーにも送信されたと語るユーザー

(ソース:BHF)

RedLineは依然として人気があるものの、すべてのユーザーの期待を満たせていないことは明白であり、一部のユーザーは他の選択肢を探しています。

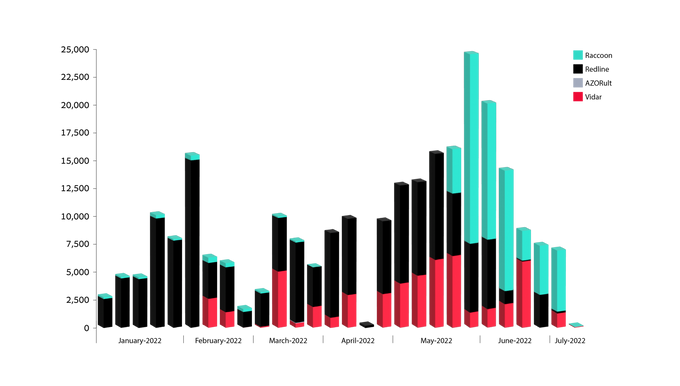

2022年1月~2022年7月の間にRussian Marketで売りに出されていたボットの件数と情報窃取マルウエア別の内訳(KELAのシステムで収集された件数に基づく)

情報窃取マルウエア「Raccoon」

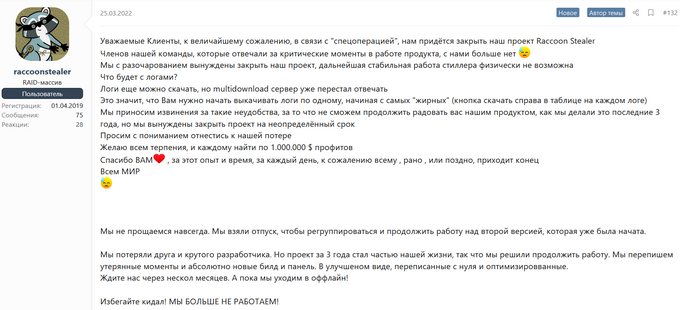

情報窃取マルウエア「Raccoon」は、RedLineからの乗り換えを考えているユーザーにお勧めの選択肢のひとつとなっており、基本月額レンタル料200米ドル、追加サービス料50米ドルという価格で提供されていました。しかし活動3年目が経過した2022年3月25日、Raccoonのオペレーターが、ロシアによるウクライナ侵攻(「特別作戦」)で開発者が亡くなったことを理由に挙げ、同プロジェクトを停止すると発表しました。この時彼らは、数カ月後には最適な形でプロジェクトを復活させるとも述べていました。

ソース:XSS

一部のユーザーは、オペレーションを停止するというRaccoonの決定に失望したという思いを明らかにしつつも、プロジェクトの復活を楽しみにしていると述べていましたが、その他のユーザーの中には他の選択肢を探し始めた者もいました。

その後の2022年6月2日、情報窃取マルウエア「Raccoon」の背後にいるアクターが、同マルウエアのバージョン2.0を開発したと主張し、2022年6月30日、彼らは正式に情報窃取マルウエアRaccoonバージョン2.0をリリースしました。

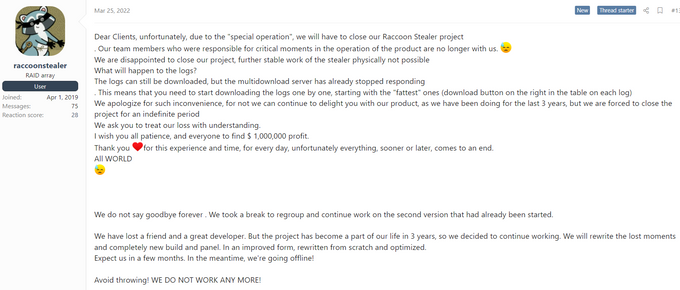

自分達が愛用するマルウエアやそのオペレーターに対して忠誠心を持つ脅威アクターもいるかもしれませんが、彼らもビジネスを続ける必要があり、それまで使用していたマルウエアが使用できなくなった場合は、新たな選択肢を探さざるをえません。我々は、Raccoonがオペレーションを停止する以前から、「MarsTeam(マルウエア「Mars」の開発者)」がフォーラムXSSで、「多くのRaccoonユーザーが我々のMarsに乗り換えているぞ」と主張していたことを確認しました。Marsは、2021年6月21日に初めて宣伝されて以降、1カ月140米ドル、生涯期間800米ドルというサブスクリプション形式で提供されています。

ロシア語からの自動翻訳(ソース:XSS)

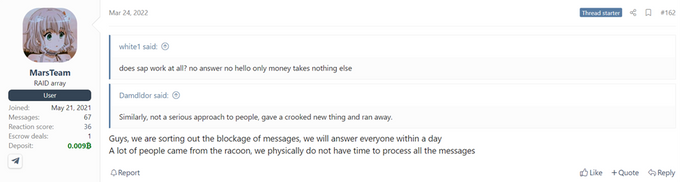

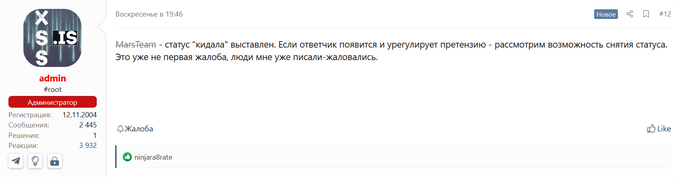

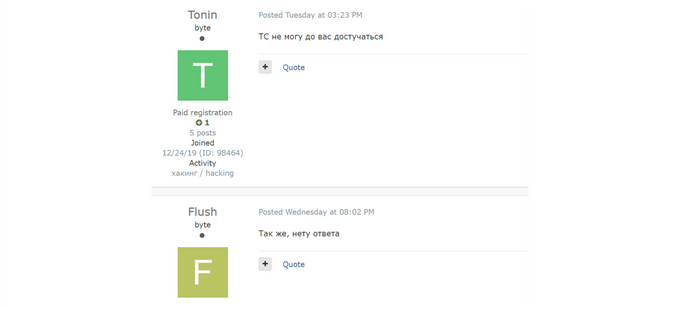

上記のスクリーンショットを見る限り、MarsはRaccoonにとって代わる有力な情報窃取マルウエアであると思われました。しかし2022年4月初旬、我々はXSSで複数のユーザーが、Marsのオペレーターの対応が遅いと不満を述べていることを確認しました。さらに2022年4月16日には、脅威アクター「JohnCrystall」が、Marsの購入後にMarsTeamから必要なツールが提供されなかったと発言して議論を引き起こしました。これらの不満や訴えを受けて2022年4月17日、XSSの管理者はMarsTeamのアカウントを使用禁止にし、同グループのステータスを「詐欺師」に設定しました。

MarsTeamは現在のところ新たな活動を行っておらず、一部のユーザーの投稿では、同グループのオペレーションがウクライナ侵攻の影響を受けている可能性があることが示唆されています。しかし、最新の活動が確認されていない本当の理由については、依然明らかとなっていません。

ロシア語からの翻訳:ステータスに「詐欺」と設定した。被告が出てきて今回の申し立てが解決した場合には、このステータスを解除することを検討する。ただし今回の件が(MarsTeamに対する)初めての苦情ではない。これまでに他の人からもこちらに苦情が寄せられている(ソース:XSS)

情報窃取マルウエア「Vidar」

Vidarは2018年11月にリリースされて以降、多くのユーザーに使用されている最も人気のある情報窃取マルウエアの1つです。VidarのオペレーターはTelegramのチャンネル「@Vidar_supwwh」を使用しており、このチャンネルでVidarのソフトウエアを1,500米ドルで販売している他、サポート対応やインストールサービスも提供しています。また我々の調査では、Russian MarketやTwoEasyで最近売りに出されているボットの中にも、Vidarに感染している端末があることが確認されています。

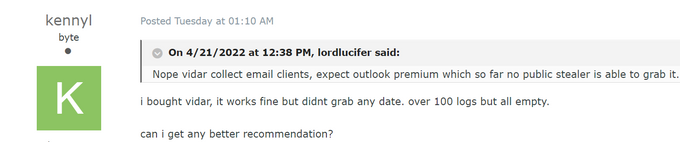

しかし2022年4月25日、我々は複数のアクターがフォーラム「Exploit」で、Vidarの機能について不満を述べていることを確認しました。

(ソース:Exploit)

また2022年4月26日と27日には、複数のユーザーからVidarのTelegramサポートチームの対応が悪いとの投稿が寄せられていました。このような状況は、一部のコモディティタイプの情報窃取マルウエアが提供するサービスにおいて、もはやお決まりのパターンになっているようです。そのため、今後もVidarが引き続き脅威アクターの主要な選択肢になるか否かについては、定かではありません。

(ソース:Exploit)

情報窃取マルウエア「BlackGuard」

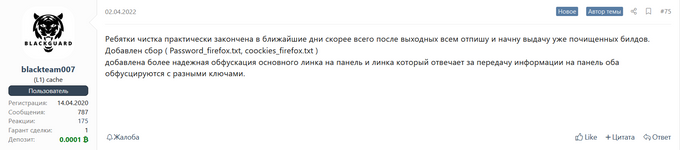

サイバー犯罪者はこういった悪意あるツールの機能を常にテストしており、彼らはオペレータに対し、品質向上や機能改善をためらうことなく要求しています。その1例として、2021年初旬にリリースされた情報窃取マルウエア「BlackGuard」が挙げられます。最近我々は、ユーザーが「BlackGuardが適切に検知を回避しない」と不満を述べ、議論している事例を複数発見しました。しかしその一方でBlackGuardのオペレーターも、一般のビジネスと同じく「すぐに改訂バージョンを提供する」と約束していました。

ロシア語からの翻訳:みんな、クリーニングはあと数日でほぼ完了の予定だ。多分この週末が終われば、みんなに連絡してクリーンになったビルドの提供を開始できるだろう。(中略)管理パネルへのメインリンクとパネルに情報を送るリンクを難読化するために、より信頼性の高い機能を追加した。各リンクは別々のキーで難読化される(ソース:XSS)

プライベートタイプの情報窃取マルウエア

前章では、コモディティタイプの情報窃取マルウエアの中でも有名なオペレーターを幾つか取り上げ、彼らがサイバー犯罪のエコシステムで長きにわたり存在感を示しているものの、ビジネスを運営するにあたっては困難に直面することもあり、その結果顧客を満足させられていない状況を解説しました。一方で、情報窃取マルウエアの勢力図が絶え間なく変化する状況を受け、「プライベートタイプ(非公開)の情報窃取マルウエア」を新たな商機と見ている脅威アクターも存在します。そういったプライベートタイプの情報窃取マルウエアの中には、コモディティタイプの情報窃取マルウエアのソースコードを利用しているケースもあれば、全くの「新作」を開発しているケースもあります。我々はこれまでに、サイバー犯罪フォーラムでプライベートタイプの情報型マルウエアが宣伝されていることを観察しており、また研究者もこういったマルウエアが活発に悪用されている現状を確認しています。

情報窃取マルウエア「META」

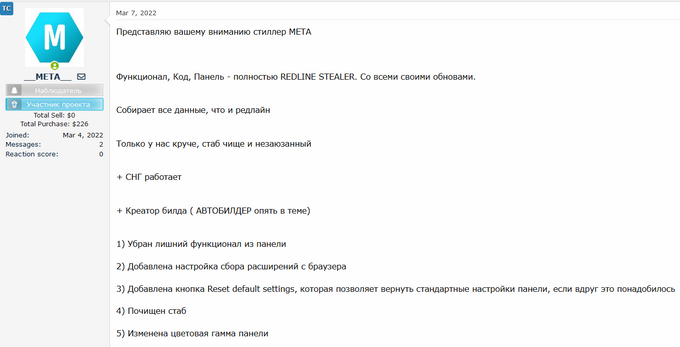

2022年3月7日、我々は、脅威アクター「_META_」が新たな情報窃取マルウエア「META」を立ち上げたと発表したことを観察しました。METAの使用料は月額で125米ドル、無期限で1,000米ドルとなっており、_META_によるとその機能やコード、パネルは情報窃取マルウエア「Redline」のものと同じではあるものの、一部機能を改良しているとのことでした。

1)パネルから不要な機能を削除

2)ブラウザから拡張機能を収集する設定を追加

3)すぐにパネルをデフォルト設定に戻す必要が生じた時に対応 できるよう、「デフォルト設定にリセット」するボタンを追加

4)クリーンなスタブ

5)パネルの配色を変更

6)AntiCNGを削除

7)ジェネレーターの秘密鍵を表示できる機能を追加(チームがユーザーのボットの自動ビルド用に必要)。表示する際には、 管理パネルにてパスワードの再入力が必要(キーを窃取されないようにするため2要素認証)

8)新たなスタブの採用により、ビルドを88KBに軽量化

9)クリーンなビルドランタイム

ユーザー「_META_」が情報窃取マルウエアMETAを発表している投稿 (ソース:WWH Club)

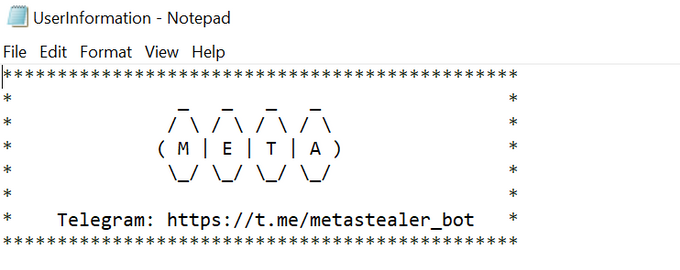

情報窃取マルウエア「META」に感染したボットのサンプル(ソース:KELA)

また研究者も、これまでにVirusTotalに送られてきた特定のExecelファイルから、METAのサンプルを複数確認しており、その調査結果によると、METAを含んだ悪意あるファイルはフィッシングメールを介して配布されています。

情報窃取マルウエア「Arkei」

2022年2月、情報窃取マルウエア「Arkei」の新たな亜種が、研究者によって発見されました。Arkeiは、情報の中でもとりわけ2要素認証(または多要素認証)データを収集することに焦点をあてているマルウエアです。同マルウエアはこれまでにも実際に悪用されていることが確認されており、サイバー犯罪フォーラムで宣伝されていることも観察されていましたが、新たな亜種は機能をさらに強化したものとなっています。ArkeiはWindows OS端末のみを標的としており、最初の攻撃ベクトルは多岐にわたっているものと思われ、最近確認された事例では、正規のアプリケーションやプログラムに見せかけた悪意あるソフトウエアを展開するフィッシングサイトがその配布に使われていました。

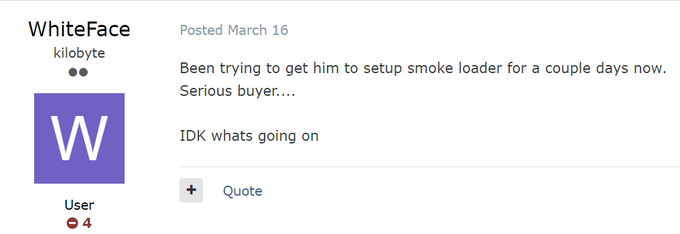

その他、Arkeiがマルウエアダウンローダー「SmokeLoader(別名Dofoil)」を使って展開されていたことも観察されています。SmokeLoaderが最初に確認されたのは2011年であり、当時はフィッシングキャンペーンの添付ファイルを介して別のマルウエアを配信するために使用されていました。しかしその後は、SmokeLoaderがRaccoonやRedLineをはじめとする情報窃取マルウエアを配信していることが確認されています。また我々も2022年の初旬以来、サイバー犯罪フォーラムでSmokeLoaderの購入に関心を持つアクターを複数観察しています。

SmokeLoaderを購入する意思を示している脅威アクターの投稿

(ソース:Exploit)

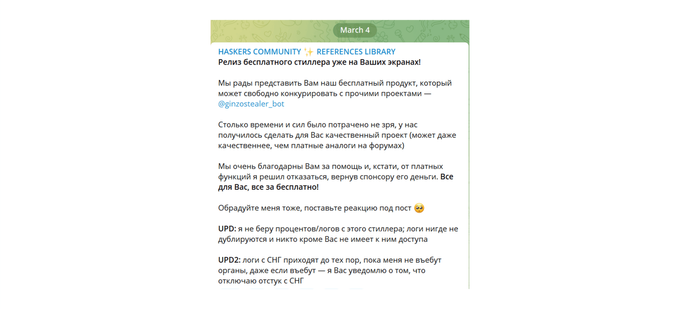

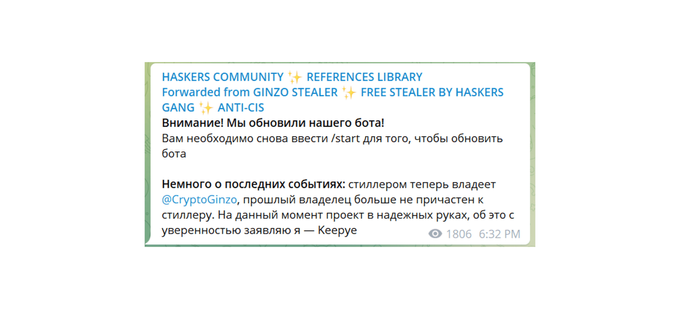

情報窃取マルウエア「Ginzo」

2022年3月4日、ロシア語話者の脅威アクター「HaskersGang」が、自らのTelegramチャンネルで「Ginzo Stealer(別名ZingoStealer)」を発表しました。Ginzo Stealer(ZingoStealer)には、資格情報や暗号資産ウォレットの情報を窃取し、クリプトマイニングを実行する機能があります。研究者からは、現在Ginzo Stealer(ZingoStealer)がゲームのクラック版ソフトウエアやチートツール、コードジェネレーターに見せかけて配布されていることが報告されており、またこれまでには同マルウエアがRedLine Stealerなど他のマルウエアも配信していた事例が数件確認されています。さらに2022年4月13日には、HaskersGangが自らのTelegramチャンネルでGinzo Stealer(ZingoStealer)の改訂バージョンのリリースを発表しました。この時彼は、今後は同マルウエアの「オーナー(HaskersGangのメンバーの1人)」がこのオペレーションには関与しないため、その所有権をユーザー「CryptoGinzo」に譲ったことを公表しました。

ロシア語からの翻訳:他の製品と自由に競争できる商品を、皆さんに無料で 提供できることを嬉しく思います。@ginzostealer_bot(ソース:Telegram)

ロシア語からの翻訳:注意!我々のボットをアップデートしました!ボットを

アップデートする際には「/start」を再度入力してください。

最近のイベントについて:前オーナーは今後このマルウエアに関与しないため、

現在このマルウエアは@CryptoGinzoの所有となっています。今のところプロジェクトは安泰であると自信をもって宣言します。Keepye(ソース:Telegram)

情報窃取マルウエア「Eternity Stealer」

「Eternity Stealer」は、2022年3月26日に「EternityTeam」がフォーラムXSSで発表した情報窃取マルウエアであり、感染した端末からパスワードやクッキー、トークン、履歴、お気に入り、クレジットカードや暗号資産ウォレットなどの情報を窃取します。また同マルウエアは、様々な種類のブラウザやパスワードマネージャー、VPN・FTPクライアント、電子メールクライアント、メッセンジャー、ゲームソフトに対応しています。

ユーザーは、Webビルダーを使ってEternity Stealerを作成し、1台のPCでの2回目の起動防止(再起動防止)や仮想マシン検知機能の有効化、実行時の自己破壊、CIS諸国での実行防止、出力ファイル実行の優先順位選択といったオプションをつけてカスタマイズすることができます。このビルダーの価格は、生涯サブスクリプションが300米ドル、暗号化されたマルウエア付の場合は320米ドルとなっています。

ソース:XSS

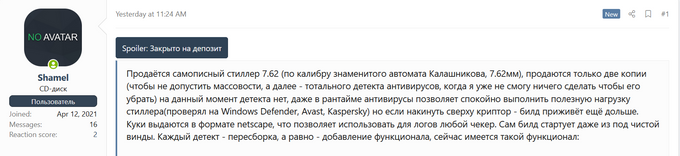

情報窃取マルウエア「7.62mm」

2022年4月25日、我々は、脅威アクター「Shamel」がフォーラムXSSでプライベートタイプの新たな情報窃取マルウエア「7.62mm」を宣伝していることを観察しました。Shamelは、広範に使用されたがゆえに多数のウイルス対策ソフトウエアに検知されてしまうという事態を防ぐため、販売するのは2部だけであると語っていました。またこの投稿の内容によると、7.62mmは現時点でセキュリティツールによる検出が不可能であり、EthereumやExodus、Bitcoin Core、Armoryなどの暗号資産ウォレット、Binance、Coinbase、Phantomをはじめとするウォレットブラウザの拡張機能、ChromeやMozilla、Opera、Edge、Waterfoxなどのブラウザ、TelegramやSteam、Minecraft、FileZillaをはじめとするクライアントアプリのセッションを窃取する機能があるとのことでした。

Shamelは、7.62mmを2種類のフォーマット(DLLまたはEXE)で売りに出しており、あわせて「ログ」用の検索エンジンも提供していました。その価格は、利用期限無しで500米ドルとなっていました。

脅威アクター「Shamel」が投稿したプライベートタイプの 情報窃取マルウエア「7.62mm」の宣伝(ソース:XSS)

情報窃取マルウエア「Inno」

2022年4月18日に研究者から寄せられた報告では、サイバー犯罪者が「Windows 11へのアップグレード版を提供する」と騙る偽サイトを使い、ユーザーを新たな情報窃取マルウエア「Inno」に感染させていることが明らかとなりました。このサイトを訪問したユーザーは、Innoの実行ファイルを含んだISOファイルをダウンロードするよう仕向けられます。Innoには、ブラウザに保存された資格情報やクッキー、暗号資産ウォレットのデータ、ファイルシステムからのデータを収集して窃取する機能があり、研究者は、Innoのこれらの機能がいずれも一般的な情報窃取マルウエアのものであるにもかかわらず、そのコードには既知の情報窃取マルウエアとの類似点がみられない点について言及していました。まさにこれは、限られた人数のユーザーだけに利用を許可し、セキュリティツールによる検出の可能性を抑えているプライベートタイプの情報窃取マルウエアだからこその強みであると言えるでしょう。

情報窃取マルウエアの 「アフィリエイトプログラム」

情報窃取マルウエアのオペレーターは、ビジネスを確実に発展させるとともに製品の利用を容易にするため、追加のツールやサービスを提供し始めています。そして我々も、脅威アクターが開発プロセスをスピードアップするために、製品のリリース前にテストを手伝ってくれるユーザーを探していることを観察しました。

特に興味深いのは、情報窃取マルウエアの「アフィリエイトプログラム」でした。我々は、様々なグループが新たな「trafferキット*」や「trafferセット」を宣伝している状況を観察しました。これは、マルウエアに興味を持っているユーザーに対し、様々な取引と引き換えに情報窃取マルウエアのビルドやデータを窃取するチャンネル、取得したログを悪用するソフトウエア、技術サポートなど必要なツールを提供するという運用体系のプログラムです。その中にはアフィリエイトに対し、キットを利用する権利や取得したログの完全な所有権を与える代わりに料金の支払いを求めるプログラムもあれば、一定の割合のログを要求するプログラムもあります。(注釈:trafferは恐らく「traffic」から派生しており、複数の標的を感染させる手段を持っているアクターを指す言葉と思われます)

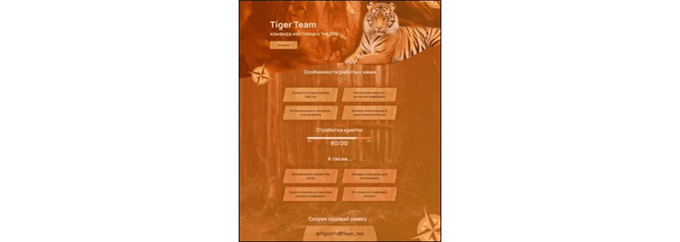

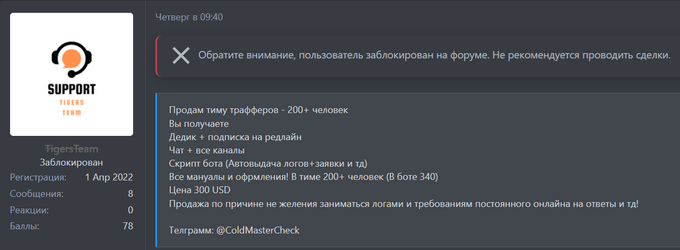

TigersTeam

2022年4月1日、「TigersTeam」が情報窃取マルウエアサービスを発表し、あわせて以下の宣伝を掲載していました。

「マーケットで最高の情報窃取マルウエア『RedLine』 アクティブな「traffer」向けの無料プロモーション、 暗号化されたマルウエアビルドの自動発行、 エコーチャンネル(受信ログ)、 優秀で親切な同僚、すべてのログがあなたのもの! 我々は暗号資産関連ログだけを標的にしています。 80%があなたの取り分です!」

ソース:BHF

2022年4月14日、TigersTeamはフォーラムBHFで出入り禁止となったことを受け、自らのtrafferのチームを300米ドルで売りに出しました。この取引には、関連するすべてのチャンネルと情報窃取マルウエアRedLine、専用サーバー、ボットのスクリプト、そして200人を超えるチームメンバーが含まれているとのことでした。

ソース:BHF

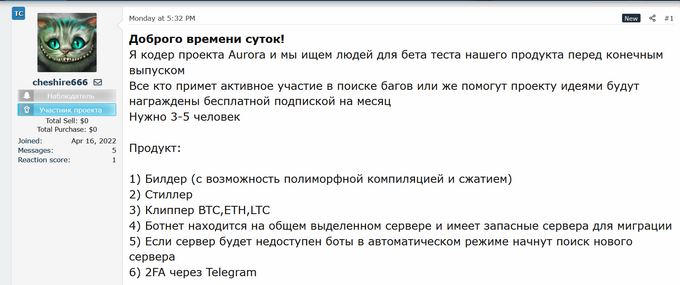

Aurora Project

2022年4月18日、我々は、フォーラムWWH Clubでアクター「cheshire666」が「Aurora project」のコーダーとして自己紹介し、製品の最終リリース前にベータテストを行ってくれるユーザーを3名から5名探していると述べている投稿を観察しました。cheshire666は、バグの発見やプロジェクトの改善に積極的に貢献してくれた人物には、1カ月の無料サブスクリプションを提供すると約束していました。

またこの投稿では、製品を構成しているアイテムとして以下を挙げていました。

- ビルダー(ポリモーフィックなコンパイルと圧縮の可能性もあり)

- 情報窃取マルウエア

- BTCやETH、LTCを標的とするクリッパー

- ボットネットは専用のシェアードサーバー上にあり、移行用の予備サーバーもある

- サーバーが使用できない場合は、ボットが自動で新たなサーバーの検索を開始

- Telegramを使った2要素認証

アクター「cheshire666」がAurora projectのテスターを募集している投稿

(ソース:WWH Club)

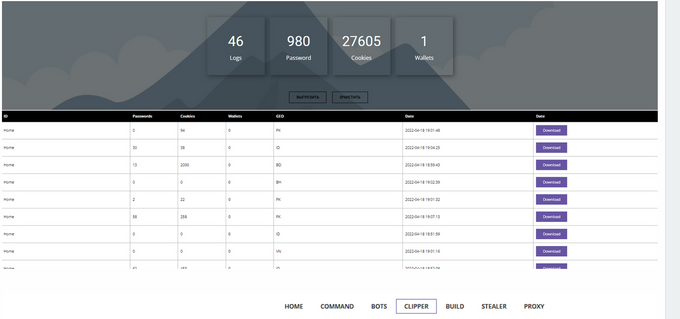

cheshire666が掲載した製品のスクリーンショット(ソース:WHH Club)

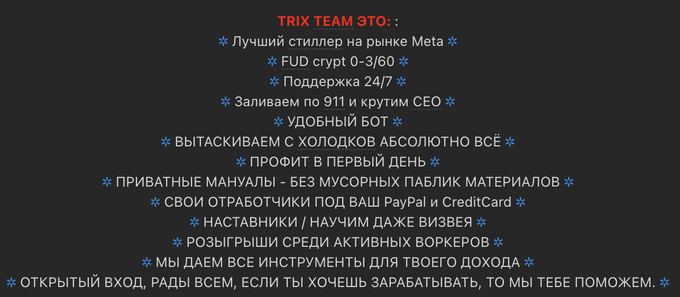

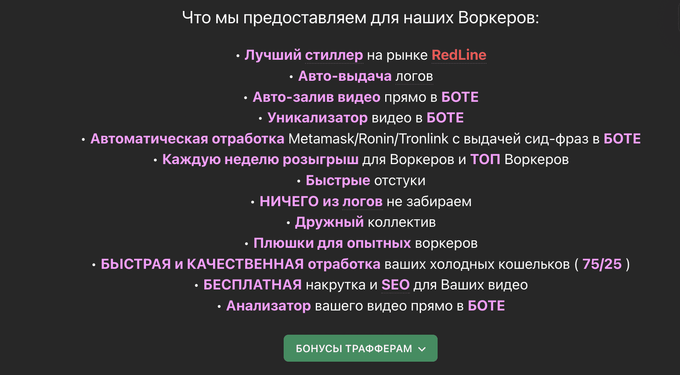

我々がその他に特定した、類似の新たな「アフィリエイトプログラム」としては、「Trix Team」と「Amethyst Family」が挙げられます。彼らはアフィリエイトに自分達の情報窃取マルウエア(Trix TeamはMETA、Amethyst FamilyはRedLine)を利用する権利や関連ツール、ログ(自動発行)、マニュアル、メンター制度、ボーナスを提供しています。

Trix Teamがアフィリエイトプログラムを発表した投稿

(ソース:Lolz.guruマーケット)

Amethyst Familyがアフィリエイトプログラムを発表した投稿

(ソース:Lolz.guruマーケット)

結論

一部の情報窃取マルウエアが一定の存在感を保ってはいるものの、様々な要因が情報窃取マルウエアの勢力図にも影響を及ぼしています。一部のコモディティタイプの情報窃取マルウエアが消滅してゆく一方で、プライベートタイプの情報窃取マルウエアが新たに誕生している中、今後新たな情報窃取マルウエアがビジネスとして生き残ってゆけるのかという不透明感や、それに伴う葛藤なども散見されはじめています。我々は、情報窃取マルウエアやその機能、そして情報窃取マルウエアが活用される状況に、今後さらなる変化が見られるものと予想しています。