サイバー犯罪フォーラムで今も大人気&多数の攻撃で悪用されている脆弱性(2022年)

Published 9月 5, 2023.

2023年8月、米サイバーセキュリティ・インフラストラクチャ・セキュリティ庁(CISA)は、2022年に頻繁に悪用された脆弱性のリストを公開しました。このリストに掲載されている脆弱性は、いずれも2018~2022年にかけて公開されたものです。KELAがサイバー犯罪社会でこれらの脆弱性に関する投稿を調査した結果、特に以下の脆弱性が頻繁に話題に上っていることが判明しました。

- Microsoft Exchange サーバーに影響を及ぼす脆弱性「ProxyShell」 (CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)

- Fortinet社製「FortiOS」に影響を及ぼす脆弱性(CVE-2018-13379)

- Microsoft Support Diagnostic Tool(MSDT) に影響を及ぼす脆弱性「Follina」 (CVE-2022-30190)

今回のレポートでは、脅威アクターが脆弱なインスタンスを特定して悪用するコツやツールを公開している様子の他、上記の脆弱性の影響を受ける企業のネットワークアクセスを販売したり、パッチの回避方法を公開している様子をご報告します。

ProxyShell (CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)

概要:ProxyShellは、Microsoft Exchange製品に影響を及ぼす脆弱性3件(CVE-2021-34473:事前認証時にパスを混乱させ、ACLの回避につながる脆弱性、CVE-2021-34523:Exchange PowerShellバックエンドに存在する特権昇格の脆弱性、CVE-2021-31207:認証後に任意のファイルに書き込みを行われ、リモートでのコード実行につながる脆弱性)を組み合わせた脆弱性の総称です。攻撃者は、この3件を組み合わせることによって任意のユーザーになりすまして認証を回避し、任意のファイルに書き込みを行い、標的の端末でリモートにてコードを実行するという、高度な攻撃を行うことが可能となります。

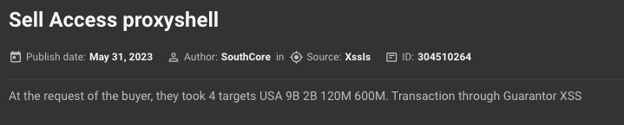

サイバー犯罪フォーラムの会話:ProxyShellのパッチは2年前にリリースされていますが、同脆弱性は現在も脅威アクターの間で頻繁に話題に上っており、また様々なキャンペーンで使用されているようです。例えば2023年5月には、某脅威アクターが、ProxyShellに対して脆弱なMicrosoft Exchangeサーバーのアクセスを販売するスレッドを立ち上げました。その主張によるとアクセス先となるサーバーは、米国やカナダ、オーストラリア、英国、ドイツ、その他の国々の企業で使用されており、各企業の収益は500万~90億米ドルに上るということでした。同アクターはその後2カ月にわたって定期的にスレッドを更新し、合計約2,000件に上るネットワークのアクセスを販売していました(ただし同アクターはこれと並行して、それらアクセスの一部を別のスレッドでも個別に販売していました)。

KELAのプラットフォームで自動翻訳した投稿

また同アクターは、ProxyShellのパッチを回避する方法を発見したとして、アクセスの購入者には回避方法を教えると主張していました。その一方でアクセスを購入しないユーザーに対しては、回避方法そのものを(商品として)販売すると発言していました。そしてこれらの投稿が掲載された同じ時期、他のフォーラムでは複数のアクターがProxyShell用のパッチを回避する方法を模索しており、その中にはパッチの回避方法を最高1 BTCで買い取ると申し出ている者もいました。

CVE-2018-13379

概要:「CVE-2018-13379」は、Fortinet社製「FortiOS」に影響を及ぼす重大な脆弱性です(影響を受けるバージョン:FortiOS 6.0.0~6.0.4、FortiOS 5.6.3~5.6.7、FortiOS 5.4.6 ~ 5.4.12)。攻撃者は「Fortinet SSL VPN」のウェブポータルを標的にしており、同脆弱性を悪用することによって認証を回避し、社内ネットワークで使用されているリソースにアクセスすることが可能となります。CVE-2018-13379を悪用する場合、攻撃者は特別に細工したHTTPリクエストを標的の「Fortinet SSL VPN」ウェブポータルに送信します。このリクエストが処理されると、攻撃者は標的のシステムから任意のファイルを取得することが可能となります。

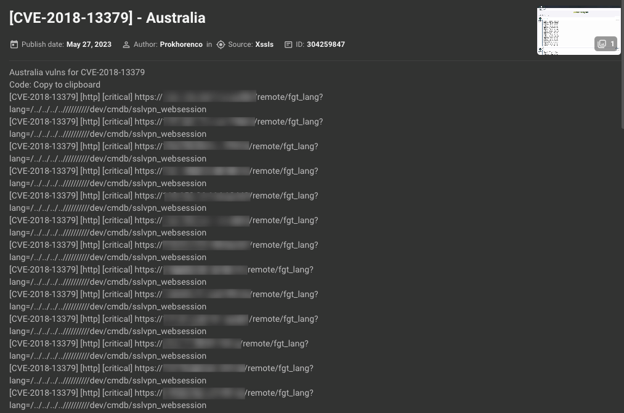

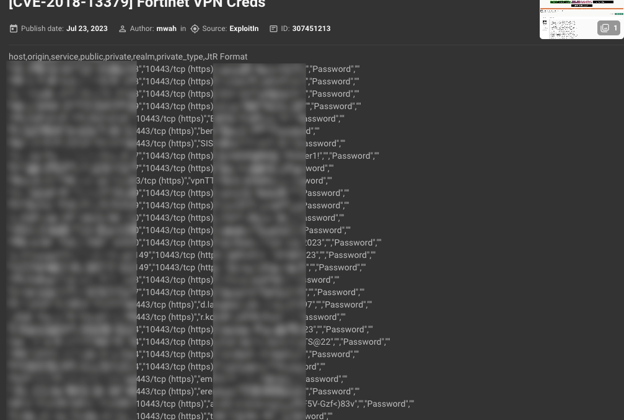

サイバー犯罪フォーラムの会話:同脆弱性はこれまで多数の脅威アクターに悪用されており、KELAは過去数年にわたってその様子を調査してきました。例えば多くの初期アクセスブローカーは、資格情報を入手する手段の1つとして同脆弱性を利用しています。同脆弱性のパッチがリリースされて数年が経った今でも、パッチを適用していないデバイスは多数存在しており、サイバー犯罪フォーラムでは攻撃可能な標的のリストが毎月公開されています。また、同脆弱性の悪用方法を掲載した投稿や、同脆弱性を悪用して窃取した資格情報を用い、侵害を行った結果を掲載した投稿も公開されています。

上図は、CVE-2018-13379の脆弱性を悪用して入手したFortinet SSL VPNのIPアドレス、ID、パスワードを一覧にした投稿です。この投稿は無料で公開されており、あるユーザーが無料で公開されている理由について質問したところ、投稿者は「このリストがあれば、経験の浅いアクターでも『Bassterlord Networking Manual』に従って、VPN経由で企業のネットワークに不正アクセスする方法を学べるからだ。脆弱性を自分でスキャンする方法についても記載してある」と回答していました(KELA注釈:Bassterlord Networking Manualは、アクター「Bassterlord」が作成した、企業のネットワークに不正アクセスするための入門書です)。また同アクターは、Masscanを使って特定のIPアドレス範囲をスキャンしたり、「Nuclei」で脆弱性をスキャンする方法について解説したマニュアルを、別の投稿で公開していました。

いまや、これまで以上に多くのアクターが「CVE-2018-13379」を手軽に悪用できる環境が整っており、組織のネットワークを脅かしています。したがって、同脆弱性に対処するパッチの適用を全てのインスタンスに徹底することが重要と言えるでしょう。

Follina (CVE-2022-30190)

概要:「Follina」は、Microsoft Support Diagnostic Tool(MSDT)に存在する脆弱性「CVE-2022-3019」であり、WordなどのアプリケーションからURLプロトコルを使用してMicrosoft Support Diagnostic Tool(MSDT)が呼び出されると、リモートでコードを実行できるというものです。Follinaを悪用する場合、ペイロードを実行するために必要な動作は最低限(悪意ある文書をユーザーに開かせるなど)であり、攻撃者は同脆弱性を悪用することで、特権昇格や不正なプログラムのインストール、データの閲覧や変更、削除、新規アカウントの作成などを実行することができます。

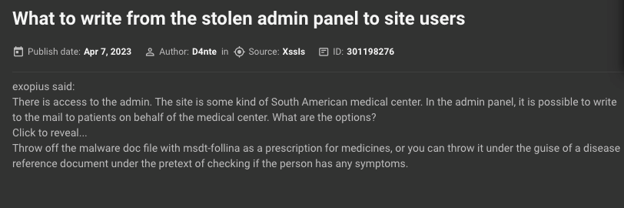

サイバー犯罪フォーラムの会話:Follinaを悪用する場合、脅威アクターはユーザーを騙して悪意ある文書を開かせることができるよう、創造力を発揮する必要があります。そのため、サイバー犯罪フォーラムで観察されたFollina関連の投稿の中には、ソーシャルエンジニアリングに関連しているものもありました。また特に興味深かった事例として、まず他の方法で標的を侵害し、その後の不正行為にFollinaを悪用しようとしていた投稿が挙げられます。

その1例となる投稿は2023年4月に掲載されており、某ユーザーが南米にある医療機関の管理パネルへのアクセスを手に入れたと語って、「このアクセスを悪用する一番の方法は何だろう? 管理パネルを使って、同機関の患者に電子メールを送ることもできるんだ」と質問していました。これに対して別のユーザーは、「処方箋に見せかけて、Follinaを悪用した不正な文書を送るのはどうだろう」と提案していました。

KELAのプラットフォームで自動翻訳した投稿

攻撃でFollinaを悪用する場合はユーザー側の操作も必要とされるものの、必要とされる操作はごく簡単なアクションであるため、同脆弱性に対処するパッチの適用は優先事項として対応する必要があります。またサイバー犯罪フォーラムではFollinaの悪用方法に関する手引きが多数公開されており、同脆弱性を攻撃の第一歩、または攻撃の更なる一手として悪用する脅威アクターの数が増加の一途をたどっています。

結論

サイバー犯罪フォーラムの会話は、公開された脆弱性がどのように悪用されているのかを我々に教えてくれると同時に、台頭する脅威について重要な知見をもたらしてくれます。そして企業にとっては、先を見越した対策をとって攻撃を阻止すると同時に、サイバーセキュリティに関する意識や体制の強化を支援する情報となります。KELAは、企業の皆様がそれらの情報を活用して、以下の対策を取られるよう提言いたします。

- パッチの適用及び緩和策の優先順位付け:サイバー犯罪フォーラムで交わされる会話を監視することで、攻撃者が標的にしている脆弱性の最新情報を入手し、速やかにパッチを適用することが可能となります。

- リスク評価:サイバー犯罪フォーラムで頻繁に議論されている脆弱性を把握することで、自組織のリスクエクスポージャーを評価し、十分な情報に基づいて、最も重大な脆弱性の対処に向けたリソースの割り当てを行うことが可能となります。

- 実際の攻撃で使用されている手法に基づいたプロアクティブな防御:サイバー犯罪フォーラムを監視することで、攻撃者が脆弱性を悪用する際に使用しているツールや手法について情報を得ることが可能となります。またこの情報をもとにサイバー防御戦略を改善したり、セキュリティ担当者にトレーニングを実施することができます。

- インシデント対応計画の策定:サイバー犯罪フォーラムで頻繁に話題に上っている脆弱性や、活発に悪用されている脆弱性を特定することができれば、それらの脆弱性に的を絞ったインシデント対応計画を策定することが可能となります。またそれにより、攻撃が実際に発生した場合でも、迅速かつ効果的な対応をとることが可能となります。

自組織を狙う脅威に関するアラートをリアルタイムで受信していただけます。 KELAのサイバー脅威インテリジェンスプラットフォームを無料でお試しください。