お客様の侵害が確定いたしました: 脅威アクターがBooking.comのホテルアカウントにアクセスした方法とは

Published 12月 27, 2023.

過去数カ月にわたり、宿泊施設所有者(ホテルや住宅所有者)の資格情報を悪用したフィッシングキャンペーンが複数確認されています。それらのキャンペーンで観察された興味深い点として、その多くが侵害した(宿泊施設所有者の)資格情報を悪用してBooking.comのチャット機能を利用し、フィッシングメッセージを送信していたことが挙げられます(1、2、3、4)。観察された各事例では、攻撃者がホテルの従業員になりすまして偽のメッセージを送信し、クレジットカード情報を窃取するフィッシングページに被害者を誘導していました。

しかし攻撃者は、それらのフィッシングキャンペーンで悪用している資格情報を一体どのようにして手に入れたのでしょうか? 一部のインシデントについては、情報窃取マルウェアを使って宿泊施設所有者の資格情報を窃取した可能性が疑われています。また、この数カ月にわたって確認されている情報窃取キャンペーンは標的型の攻撃であると思われ、攻撃者は以前宿泊した顧客からの連絡や予約についての追加連絡に見せかけたメールを、標的とするホテルに送信していました。そしてそれらのメールを受け取ったホテルの従業員や住宅所有者が、メールに記載されているリンクをクリックし、情報窃取マルウェアに感染するという事態に陥っていたのです。

これらのキャンペーンは、まずホテルや住宅所有者を侵害し、その後宿泊予約者に連絡をとるという2つのステップで実行されています。そしてそれらのステップについては、同一のアクターが実行しているか、別々のアクターが同一のマニュアルを使用して実行していると思われることが研究者から報告されています。

しかしその一方で、情報窃取マルウェアが収集した大量のデータがサイバー犯罪エコシステムに流通していることを踏まえると、上述のキャンペーンを実行しているアクターがBooking.comの資格情報をサイバー犯罪エコシステムで入手しているという可能性も考えられます。そこでKELAは、2023年に売り出された宿泊施設所有者のアカウント情報を分析しました。

大量に流出していたBooking.comの資格情報

2023年、KELAのプラットフォームが検知したBooking.com関連のアカウント情報は18万5,000件を超えました。これは一体何を意味しているのでしょうか?

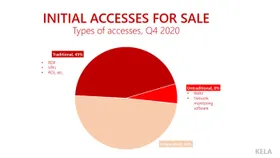

過去12年にわたり、我々はアンダーグラウンドのサイバー犯罪社会で運営されている違法マーケットを調査してきました。いずれのマーケットも革新的であり、様々なアクセス(ボットネットに感染した端末のログイン資格情報やフィンガープリント、その他データ)を自動売買できるようになっています。またそれらのマーケットでは、資格情報の収集元となった感染端末のリストを閲覧したり、資格情報を使用できるサービスを検索できる仕組みになっており、さらに資格情報を購入する場合はユーザーのWebクッキーも併せて購入できるようになっています。

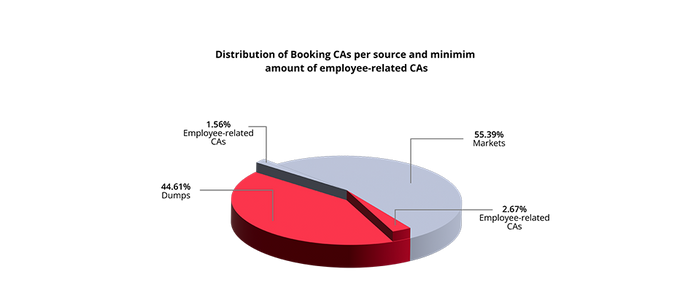

上記のマーケット以外にも、我々が監視するアンダーグラウンドの様々なサイバー犯罪ソースでは、情報窃取マルウェアによって収集されたログを含むダンプが無料で公開されたり、取引されています。そしてそれらのログに含まれている資格情報が脅威アクターの手に渡った場合は、資格情報が使用されているサービスに彼らが不正アクセスできるようになります。今回我々が取り上げたBooking.comもその1つです。

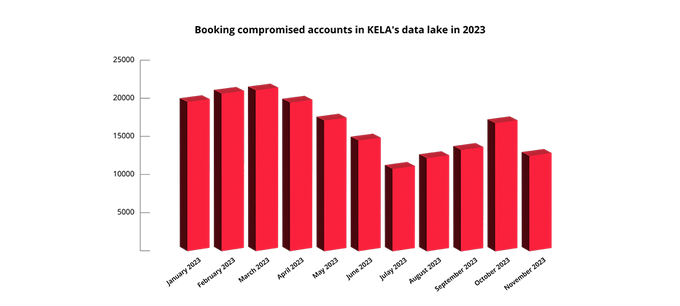

我々が独自のデータレイクでBooking.comのアカウント侵害状況について調査したところ、2023年にデータレイクでインデックス化された「Booking.comの(侵害された)アカウント情報」は、月平均1万6,800件に上ることが判明しました。

商品の中には、Booking.comの宿泊施設所有者 アカウントも

大半の人々は、「侵害されたBooking.comのアカウント情報とは、主に同サービスを利用する宿泊予約者のものだろう」と考えているかもしれません。しかし、侵害されたBooking.com関連のアカウント情報を詳細に検証し、それらアカウント情報に紐づくサブドメインを分析した結果、宿泊予約者のみならず、ホテルの従業員や住宅所有者も情報窃取マルウェアに感染していたことが判明しました。

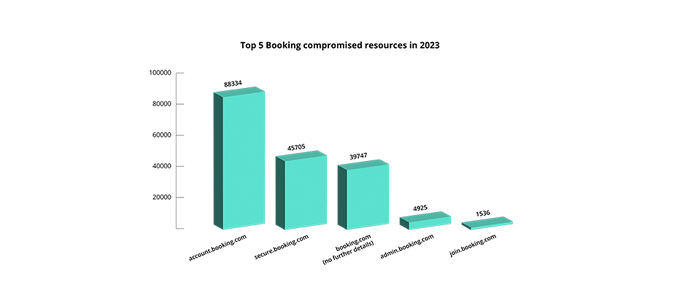

また、インデックス化されたアカウント情報が使用されていたサービスについて調べたところ、約93%を占めるトップ3は、いずれも宿泊予約者と宿泊施設所有者の両方が使用する一般的なサインインページであったものの、3.5%はadmin.booking.com(宿泊施設管理ページのサブドメイン)とjoin.booking.com(宿泊施設所有者登録ページのサブドメイン)であったことが判明しました。このパーセンテージは一見低いように思われますが、該当する(侵害された)資格情報の数は6,500件近くに上ります。言い換えれば、攻撃者はこれらの資格情報を悪用することで、Booking.comに登録されている数千もの宿泊施設の所有者になりすませるということであり、深刻な被害をもたらす可能性があります。

想定されるリスクはそれだけではありません。侵害されていた資格情報のうち、一般的なサインインページ用の資格情報について検証したところ、その中には数百件もの企業用アカウントが存在すること、そしてその多くが宿泊施設関連のキーワードを含んだ電子メールアドレスを使用していることが判明しました(例えば、窃取されたアカウント情報に「reservation@hotel*******.com」という電子メールアドレスが使用されている場合は、ホテルのアカウントである可能性が高いと思われます)。

しかし、全てのホテルが宿泊施設を示唆するようなキーワードを使用しているわけではありません。また今回の調査では、ダンプに含まれていたアカウント情報のみを分析の対象としています。そのため、今回我々がホテルのものと分析したアカウントはあくまで氷山の一角と言えるでしょう。(注:ダンプに含まれている資格情報は即座に閲覧することができますが、マーケットで売り出されている資格情報の詳細を閲覧する場合は、感染端末の情報を1台分ずつ購入する必要があります)。

したがって、情報窃取マルウェアに侵害され、現在アンダーグラウンドのサイバー犯罪マーケットで購入可能となっている宿泊施設所有者アカウントの数は、実際には前述した数字よりもはるかに大きいものと思われ、数千件に上る可能性があります。またその結果として、Booking.comを悪用する脅威アクターにはもはや無限ともいえる攻撃チャンスが与えられていると思われます。

脅威アクターは宿泊施設を標的にするのがお好き

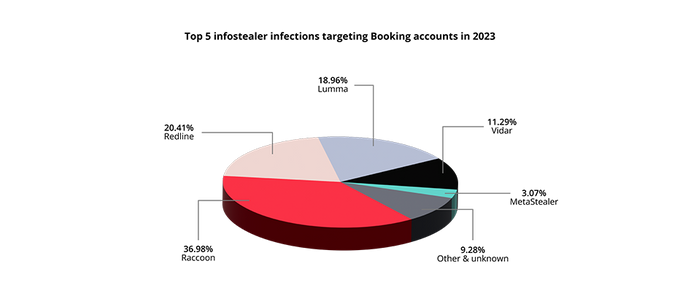

さらに、宿泊施設所有者のアカウント情報を窃取した情報窃取マルウェアについても分析したところ、マルウェア・アズ・ア・サービスとして購入可能なコモデティ型のマルウェア「Raccoon」や「Redline」、「Lumma」、「Vidar」、「MetaStealer」が頻繁に使用されていることが判明しました。それらの情報窃取マルウェアを使った攻撃者には、Booking.comの宿泊施設所有者を意図的に狙った者もいれば、日和見的に攻撃した者もいると思われますが、いずれにせよ彼らはアカウント情報を窃取した後、その情報を収益化するべく売りに出しました。そしてその結果、彼らが窃取したアクセスを他のサイバー犯罪者が次々と購入し、悪用する事態になったのです。

またこれまで取り上げたソースで販売されているログの他に、通常のマーケットやダンプには出回っておらず、秘密裡に売買されているログも存在します。それらログの存在を考慮した場合、脅威アクターが入手可能なBooking.comのアカウント情報の数は著しく増加することになります。

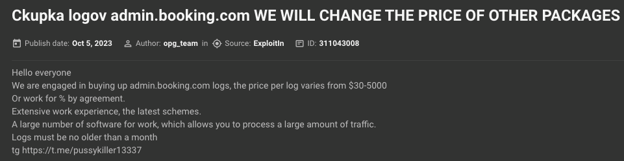

脅威アクターが、admin.booking.com関連のログを買い取ると申し出ている投稿(上図はKELAのプラットフォームを使って自動翻訳した投稿)

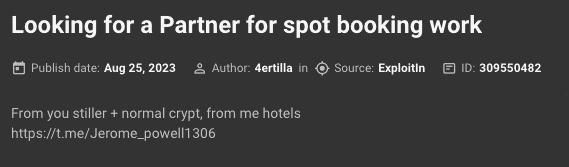

脅威アクターが、情報窃取マルウェアを用いてBooking.comのホテルを悪用するパートナーを募集している投稿

自組織を防御するためには

KELAは、サイバー犯罪業界が進化して「商品」のサービタイゼーションや売買の自動化が進み、その認知度が高まるにつれ、今後より多くの脅威アクターが同業界のエコシステムを利用するようになると推測しています。特にログの売買ネットワークが確立されることによって、脅威アクターが足掛かりとなるアクセスを入手し、これまで以上に大きな攻撃を実行することが可能となります。また、マルウェア・アズ・ア・サービスとして提供されている情報窃取マルウェアの人気に陰りが見えない現状を踏まえると、ログのサプライチェーンがさらに拡大することはあっても、衰えることはないと思われます。

しかしそのような状況においても、組織のネットワークセキュリティ部門や脅威インテリジェンス担当者の皆様は、KELAのプラットフォームをはじめとする脅威インテリジェンスソリューションを活用することで、自組織のデジタル資産にリスクをもたらすアンダーグラウンドのサイバー犯罪情報をリアルタイムに入手することができます。またそれらの情報を活かすことで、外部に露出しているデジタル資産(SaaSで使用している自組織のアカウントなど)を効率的に監視し、露出しているデータや資産が検知された場合は適切な是正策を取り、侵害されたデータが検知された場合はテイクダウンしてアタックサーフェスを縮小することが可能となります。

また、自組織のドメインやIPレンジなどの「典型的な」ネットワーク資産だけでなく、一意のURLや外部サービスで使用されているID(例えば組織がSlackで使用している一意のURLなど)も監視されることをお勧めいたします。