テイクダウンされたQakBot、それでも活動を続けるランサムウェアオペレーション

Published 11月 8, 2023.

2023年8月下旬、FBI(米連邦捜査局)は、協力関係にあるフランスやドイツ、ラトビア、ルーマニア、オランダ、英国などの国々と大規模な作戦「Duck Hunt」を実行し、マルウェア「QakBot」のインフラストラクチャを解体したことを公表しました。

この合同作戦の結果、QakBotに感染していた世界中のコンピューター(70万台超)から同マルウェアが削除され、さらなる被害が未然に阻止されました。これに加え米司法省は、QakBotの活動とのつながりが確認された不正な利益として、暗号資産(860万米ドル超相当)を押収しました。また今回のテイクダウンでは、アンインストーラーファイルを使用してQakBotのボットネットから感染端末を切り離すという革新的な手法で、さらなるペイロードの拡散が阻止されました。

QakBotのボットネットは、「Ryuk」や「ProLock」、「Egregor」、「REvil」、「MegaCortex」、「Doppelpaymer」、「Black Basta」など様々なランサムウェアグループがマルウェアを配信する際に使用していたことでも知られています。それらグループの大半はもはや活動していませんが、Black Bastaなど一部のグループは現在も活動を続けています。そしてKELAが観察したところ、Black BastaのオペレーションはQakBotのテイクダウンで多少影響を受けた可能性はあるものの、テイクダウンの2カ月後には活動を再開していました。同グループが活動を再開するにあたっては、新たな初期感染ベクトル(他のアクターと手を組んだり、別の感染手法を使用するなど)を採用した可能性が考えられます。一方QakBotのオペレーターは、過去数カ月の間ランサムウェア「Knight(旧Cyclops)」を配信していましたが、今回自らのボットネットが解体された後でさえも配信を続けています。このQakBotのオペレーターが持つマルウェアの配信能力を考慮した場合、Black Bastaが今後もQakBotのオペレーターと協力体制をとってゆくという可能性も考えられます。

今回のブログでは、QakBotと2つのオペレーションが協力体制をとっている様子を解説し、QakBotのテイクダウンがそれらオペレーションにどのような影響を及ぼしたかについて考察します。

Black Basta

Black Bastaは非常に活発に活動しているランサムウェアグループの1つであり、2022年4月に出現して以降、約350の組織に対する犯行を主張してきました。同グループは二重恐喝を行うことでも知られており、彼らは被害組織のシステムを暗号化するのみならずデータを窃取し、要求した額を支払わなければ(Black Bastaの)ブログでデータを公開すると被害組織を恐喝しています。

また2022年6月以降は、QakBotを介してBlack Bastaのランサムウェアを展開している事例が観察されるようになりました。しかし、2023年8月下旬の合同作戦によるQakBotの解体はBlack Bastaを操るグループの活動にも影響を及ぼしたと思われ、2023年9月にBlack Bastaのブログで新たな被害組織に対する犯行が主張されたり、交渉が行われている様子は観察されませんでした。ところが2023年10月半ばに入るとBlack Bastaは活動を再開し、約20もの組織に対する犯行声明を出しました。

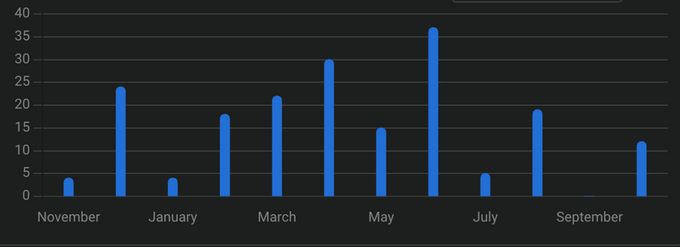

過去1年間に確認されたBlack Bastaの被害組織(同グループが犯行声明を 出した被害組織、またはKELAが特定した被害組織)の数

QakBotのテイクダウン後にBlack Bastaが活動を再開するにあたっては、Black Bastaが他のボットネットを運営しているアクターと協力関係を結び、従来型のフィッシングメールを使ってマルウェアを配信するようになった可能性が考えられます。しかしその一方で、QakBotがテイクダウンされた後も同マルウェアのオペレーターはKnight(旧Cyclops)を配信し続けていたこと、そして彼ら(QakBotのオペレーター)にそれだけ確固たるマルウェア配信能力があることを考慮すると、Black BastaがQakBotとの協力関係を維持しているという可能性も考えられます。

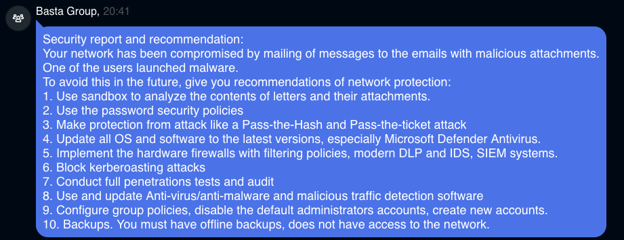

身代金を支払った被害組織に対し、Black Bastaが最初の感染ベクトルを明かしている様子

Knight (Cyclops)

2023年8月初旬以降、QakBotのオペレーターは、フィッシングメールを使ってランサムウェア「Knight (Cyclops)」とバックドア「Remcos」を配信するようになりました。このキャンペーンはQakBotがテイクダウンされる以前から始まっていましたが、同ボットネットが8月下旬にテイクダウンされた後も続いていました。この現象は、冒頭で取り上げた法執行機関の合同作戦で影響を受けたのはQakBotのコマンド&コントロール(C2)サーバーのみであり、彼らがスパムメールを配信する際に使用しているインフラには影響がなかったことを示唆している可能性があります。なお、このキャンペーンについては、使用されていたLMKファイルで確認されたメタデータからQakBotの犯行であることが確認されています。2023年9月には、マルウェア「RedLine」や「Vidar」のオペレーターがKnightを配信していることも確認されました。

Knight(旧Cyclops)は、2023年5月にサイバー犯罪フォーラムに出現したグループであり、アフィリエイト向けにランサムウェア・アズ・ア・サービス(RaaS)を提供しています。同グループは6月に自らのブログを立ち上げ、8月にRaaSオペレーションのバージョン2.0を発表し、その時にグループ名をCyclopsからKnightに変更しました。同グループが最近行った活動としては、10月下旬にRaaSオペレーションのバージョン3.0を立ち上げたことが挙げられます。彼らの説明によると、バージョン3.0はWindowsやLinux、MacOS、ESXiに感染することができ、暗号化の速度も向上しているということです。さらに、被害組織とアフィリエイト間の交渉に関連した新たな機能も追加されています。2023年6月以降、Knightが侵害を主張した組織の数は34に上っており、また10月に入ってからは攻撃のペースが加速しています。

Knightの代表を務めるアクターはサイバー犯罪フォーラムで活発に活動を展開し、アフィリエイトを募集しています。またアフィリエイトを募集する際、被害組織との全ての交渉や身代金の決済は彼ら(Knight)が行うと説明しています。さらに興味深いことに、Knightは2023年5月中旬から8月にかけて、フィッシング(スピアフィッシング含む)攻撃のスペシャリストを募集する投稿を複数件公開していました。QakBotやRedLine、Vidarはフィッシングメールを介して配信されていることで知られており、今後Knightがそれらのマルウェア(QakBotやRedLine、Vidar)とさらなる協力体制をとっていることが確認された場合は、Knightがフィッシング攻撃やスピアフィッシング攻撃に協力してくれるスペシャリストを見つけたことを示唆していると言えます。

今回のブログで解説したとおり、QakBotのボットネットは様々なランサムウェアグループにとって重要な役割を果たしてきました。同ボットネットがテイクダウンされた後、Black Bastaの場合は一旦活動を控えたもののその後攻撃を再開しており、Knightをはじめとする他のアクターは、QakBotのオペレーターと引き続き協力体制をとっています。彼らがQakBotのテイクダウン直後でも活動を続けられるだけの能力を持っているという状況は、サイバーセキュリティ業務に従事する皆様が常に進化するサイバー脅威情勢の中で今後直面するであろう課題を浮き彫りにしていると言えます。

(注:本レポートで記載する「被害組織」は、攻撃を受けた個人も含めた総称として使用しています。また「グループ」は、個人で活動しているアクターも含めた総称として使用しています。)