サイバー攻撃の増加と2021年の東京オリンピック開催を受け、日本政府はサイバーセキュリティに関する取り組みへの投資を続けており、デジタル庁の創設もその取り組みの一つに挙げられます。同庁については、キャッシュレス決済サービスに紐づけられた日本の銀行口座から相次いで金銭が不正に引き出されるという最近の事件の後に、その創設が決定されました。この不正引き出し事件ではその手口として、侵害された銀行口座の資格情報やその他の攻撃ベクトルを悪用したブルートフォース攻撃が行われた可能性があります。しかし、最近KELAが行った調査によると、銀行のインフラに対する攻撃は日本の組織を標的とする脅威のほんの一端であり、我々は次のような攻撃についても確認しています。

- 漏えいデータ・不正侵入されたアカウント:我々は、日本の企業や政府、教育機関のデータがサイバー犯罪社会の中で活発に流通していると同時に、脅威アクターからの需要もあることを確認しました。攻撃者が標的とするネットワークへの初期アクセス(侵入地点等)を入手するために、漏えいデータや不正侵入されたアカウントを悪用する可能性があります。

- ネットワークへの初期アクセス:我々は、2020年6月から10月までの間に日本の企業や大学、某省庁をはじめとする複数の組織が不正にアクセスされていることを確認しました。攻撃者が初期アクセスを使ってネットワークに侵入し、最終的にランサムウェアを展開する可能性があります。

- ランサムウェア事件:我々は、2020年6月から10月までの間にランサムウェア攻撃を受けた日本の組織の数は少なくとも11に上ることを確認しました。被害者となったのは製造業界、建設業界、政府関連業界の企業であり、その企業規模は上位から順に年間収益1430億ドル、330億ドル、20億ドルとなっています。

漏えいデータ・不正侵入されたアカウント:日本企業に対する需要

サイバー犯罪の代表的な脅威にはいくつか種類がありますが、組織データの流出や売買もその一つです。そしてKELAは、日本の組織のデータが流出し、販売されている現状を確認しました。サイバー犯罪社会に掲載される投稿の多くは常連ユーザーによるものですが、その一方で一部のアクターは日本企業を指定してデータを求める投稿を掲載しています。

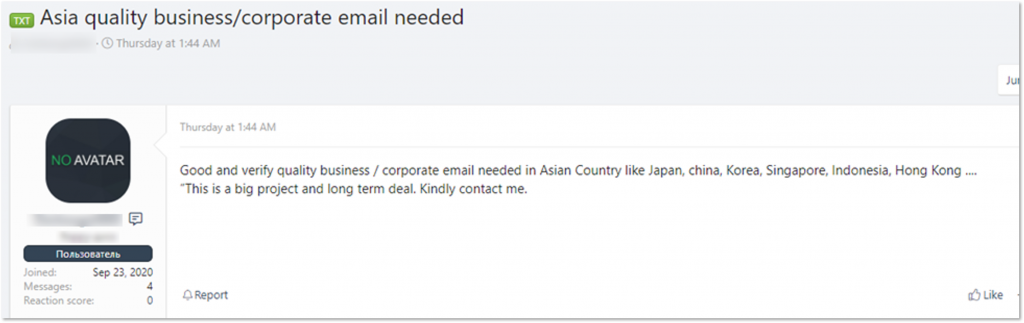

日本をはじめとするアジア諸国の企業電子メールアドレスをリクエストする脅威アクター

これまでに流出・公開されておらず日本に関連するデータをリクエストするアクターの投稿。売買を持ち掛けると思われるメンバーから数日間で3件の回答を受け取った

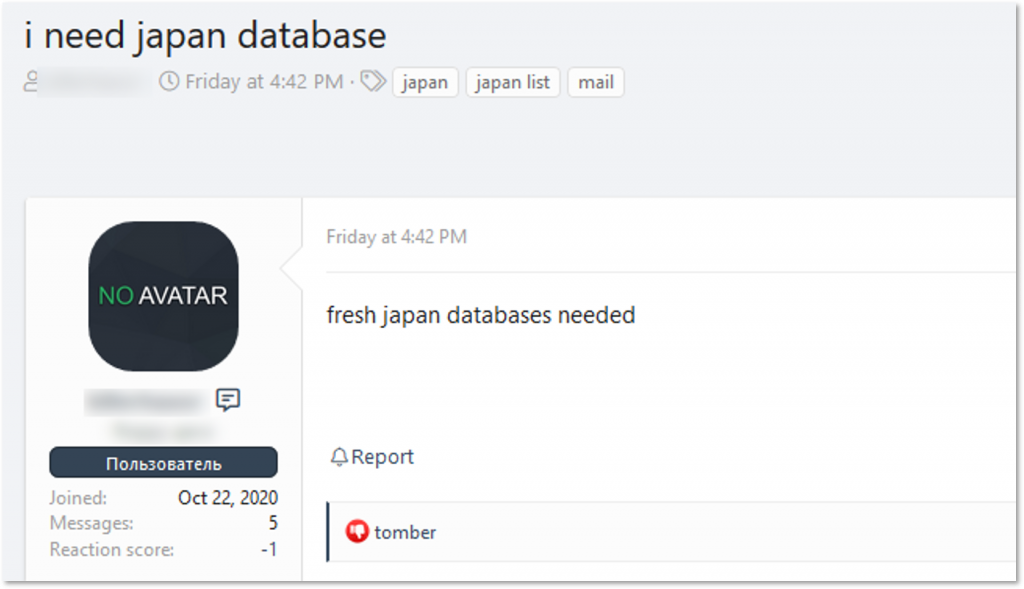

売買されるデータには、企業の顧客や従業員の個人情報、社内の機密文書、企業のリソースにアクセスするための資格情報などが含まれている場合があります。例えばハッカー集団「KelvinSecurityTeam」は、2020年7月から日本の某大手企業のデータベースを売りに出しており、最近も販売商品の一つとして改めて取り上げ、宣伝活動を行っていました。

同集団は、当該データベースには15万件もの顧客レコードが含まれていると主張しており、それらのレコードは恐らく日本人顧客のものと思われます。我々がデータベースのサンプルを確認したところ、レコードには氏名、住所、生年月日、電子メールアドレス、電話番号の他、職歴に関する情報も一部含まれていました。KelvinSecurityTeamにはベネズエラやペルー、コロンビア出身のメンバーが在籍しており、ハッキングツールやカーディング(クレジットカード詐欺)サービス、プライベートデータのダンプをフォーラムで販売するハッカー集団としてその名を知られています。

悪意あるアクターらが個人情報や社内文書を悪用して企業を攻撃する場合、さらに侵攻してゆくためには特別に計画したフィッシングキャンペーンを併用するなど、様々なステップが必要となります。その一方で、流出した資格情報を使用する場合は、標的となる企業が社内で使用しているシステムやソフトウェアを介して、より簡単に企業ネットワークへ不正侵入することが可能となるのです。

流出した資格情報は、次の2つに分類することができます。

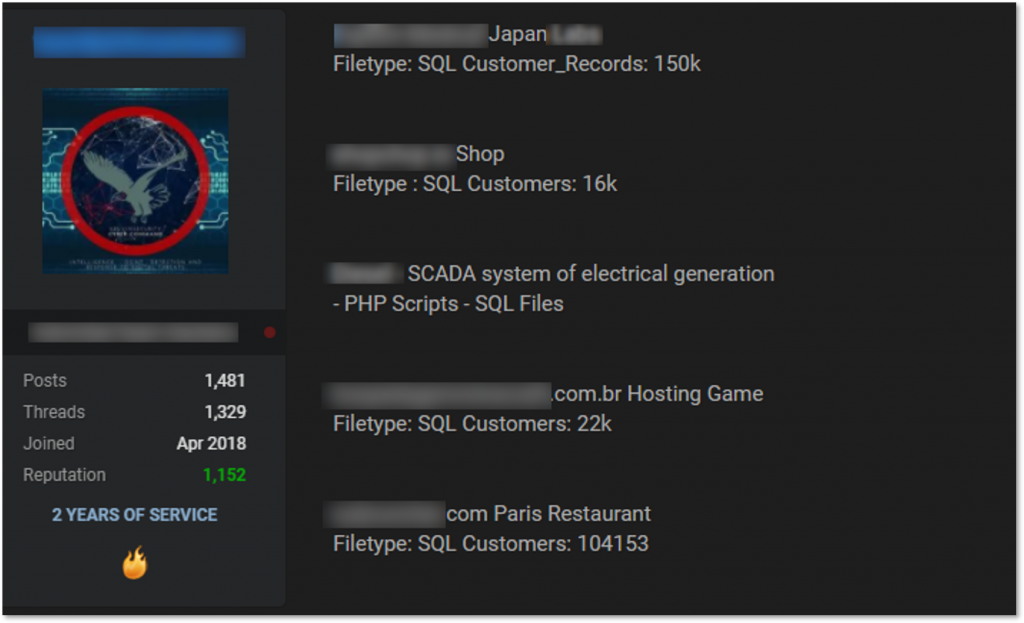

- 漏えいした資格情報:企業の電子メールアドレス。パスワードの有無に関係なく、大抵の場合はアンダーグラウンドのフォーラムで脅威アクターらによって漏えいされたり、販売されています。KELA独自のソースでは、全部で1億200万件の日本人の電子メールアドレスが流出していることが確認されています。

- 不正侵入されたアカウント:不正侵入されたネットワークで使用されているツールやソフトウェア(RDP、VPNソリューション、その他)にアクセスする権限が付与されたアカウントのログイン情報とパスワード。通常はアンダーグラウンドの自動売買ショップで販売されています。

KELAのツールを用いてサイバー犯罪コミュニティに流出している「漏えいした資格情報」を収集した結果、上記ドメインの電子メールアドレスがトップ10にランクイン

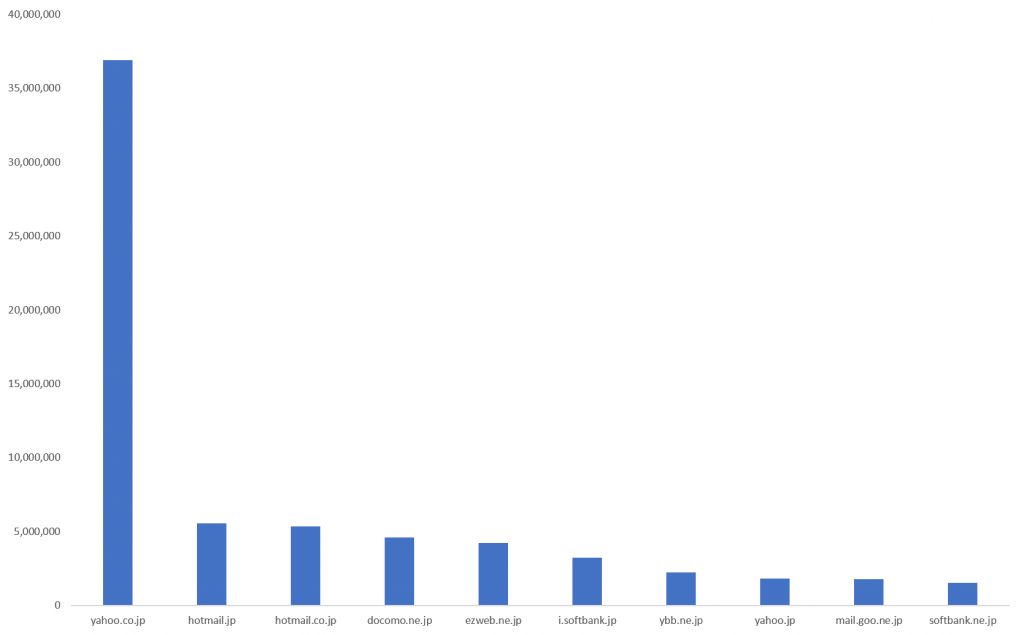

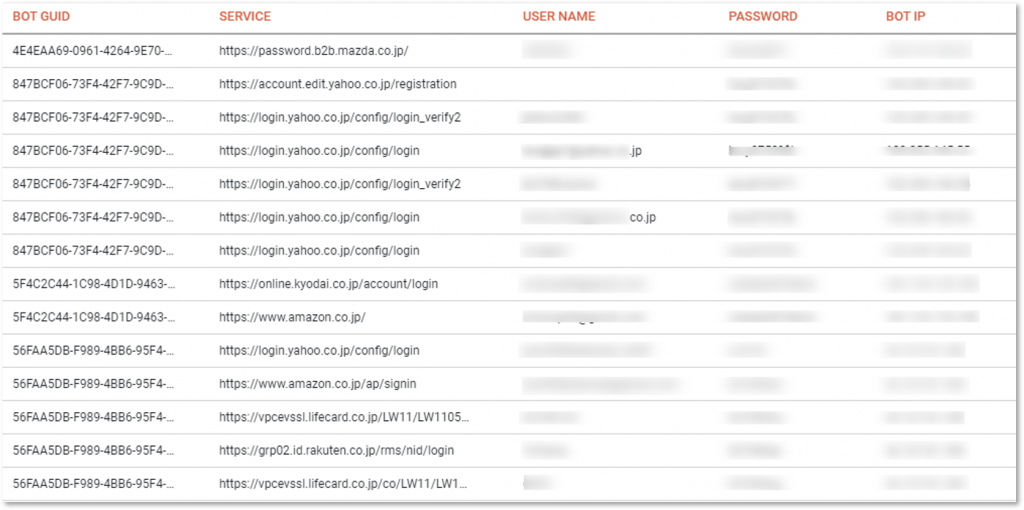

ボットネットのマーケットで販売されている「不正侵入されたアカウント」の一部

(KELAのツール「DARKBEAST」で表示した画面)

攻撃者はこのようなデータを利用することで企業のリソースにアクセスし、ソーシャルエンジニアリングからマルウェア攻撃に至るまで、より悪意ある活動を展開することが可能となります。つまり究極的な言い方をすれば、流出したデータはすべて理論上、大規模な攻撃の侵入地点として悪用される可能性があるということです。

我々は、アンダーグラウンドに存在する様々なサイバー犯罪サイトを日々監視して情報を収集しています。そしてその活動で収集された情報を基に、多数の日本企業や政府機関、教育機関が、前述した類の脅威によって著しい損害を被っていると判断するに至りました。

ネットワークアクセス:ランサムウェアを操る攻撃者が組織ネットワークへ侵入する最初の入り口

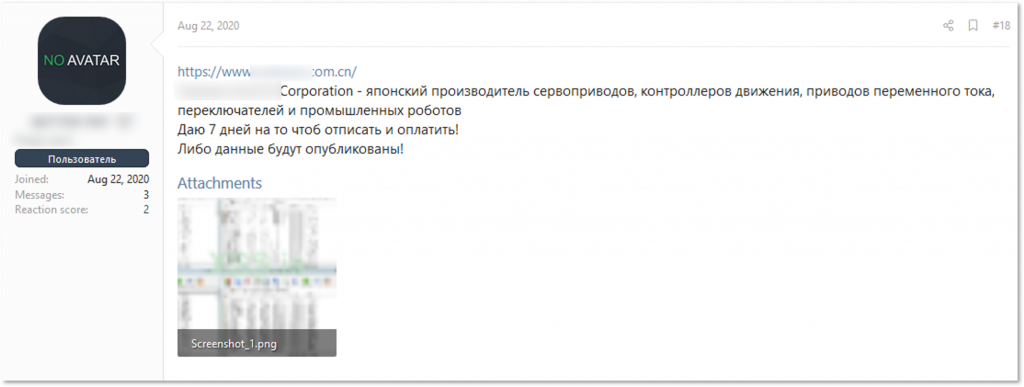

ネットワークへの初期アクセスは、アンダーグラウンドのフォーラムで販売されています。ランサムウェアオペレーターが標的のネットワーク内で水平移動したりランサムウェアを展開するために、または悪意あるアクターが知的財産を窃取するためにその足場を必要とする場合、初期アクセスをネットワークの侵入地点として利用することができます。KELAは、過去3ヵ月の間に日本の組織へのアクセスが数件サイバー犯罪サイトで販売されていることを確認しました。売りに出されているネットワークアクセスの件数という点では、米国など他の国と比較した場合、日本の件数は全体的に見て低い数値と言えるでしょう。しかし、売りに出されているそれぞれのアクセスは、組織をランサムウェアに感染させようとたくらむ人物に購入されて悪用された場合、数百万ドルの身代金要求へと発展する可能性を秘めています。

なかでも最も危険な商品と思われるのは、日本の法務省のネットワークに存在する、リモート

コード実行の脆弱性に関連する商品です。その販売価格は20万9885円となっており、商品を投稿した脅威アクターによると、この脆弱性を利用すればNT Authority/System権限が付与される、つまりは高い権限レベルを手に入れることができるということでした。

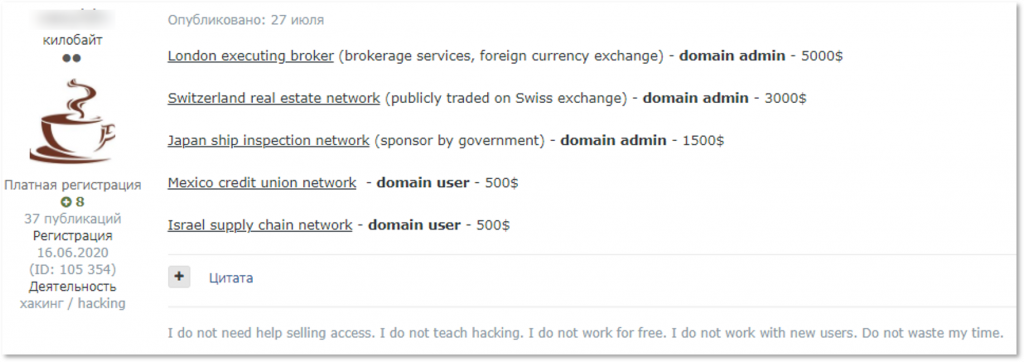

その他、この数か月の間には「日本の船舶検査機関のネットワーク」のものとされるアクセスも売り出されており、当該アクセスにはドメイン管理者権限が付与されているとのことでした。

つまり購入した攻撃者は、この権限を利用して標的組織のネットワーク管理者に成り代わり、悪意ある活動を実行できるということです。このアクセスは15万7391円で販売されていました。そしてその1週間後、ランサムウェア集団「Sodinokibi」(REvil)がある組織を攻撃し、自らのウェブサイトにその組織のデータを掲載しました。同ウェブサイトの記載には「船舶用品の認証機関」とあったことから、アクセスを売りに出された前述の「日本の船舶検査機関」とSodinokibiの被害者は同一組織であるものと思われますが、この2つの事件の間に関連性があるかについては定かではありません。なぜなら、ランサムウェアオペレーターらは通常、交渉期限が過ぎるまで待った後に被害者をブログで公開するため、Sodinokibiが攻撃から1週間以内にしびれを切らし、その被害者をブログに公開するということはあり得ないのです。

日本の「船舶検査機関のネットワーク」へのアクセスを販売する投稿

Sodinokibiの被害者

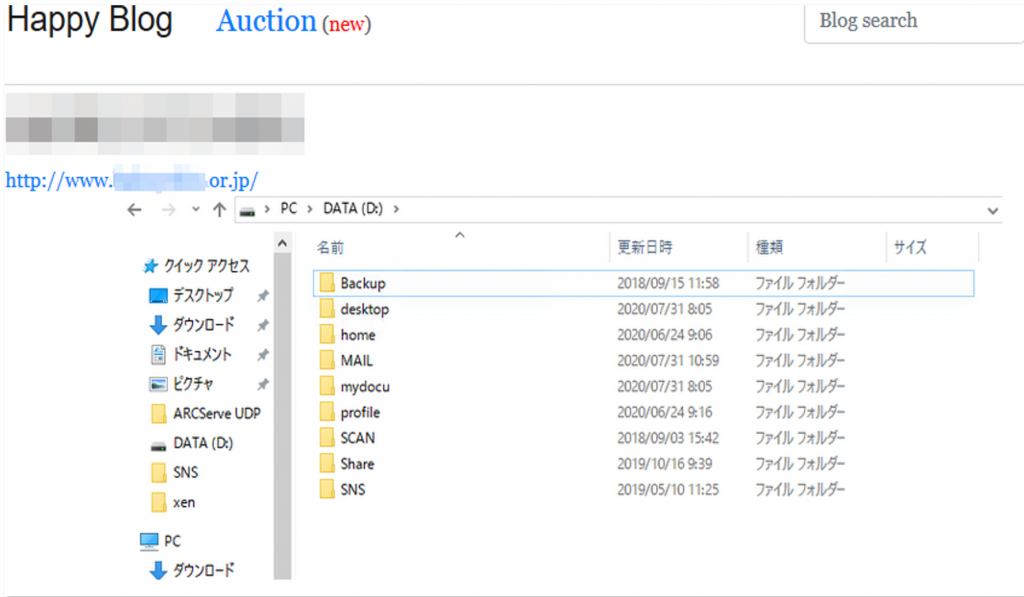

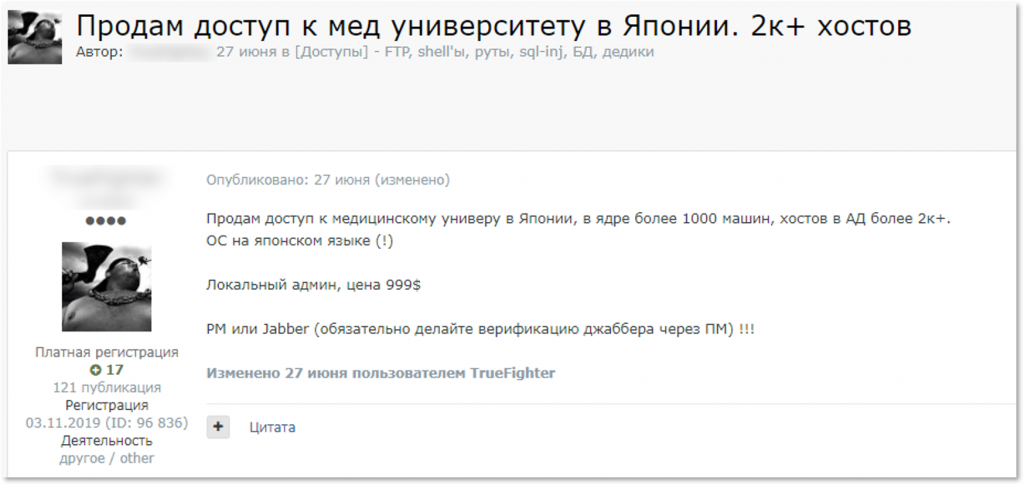

その他、我々は日本の某医科大学へのアクセスが10万4822円で売り出されている状況も確認しました。この事例は、新型コロナの世界的流行や、アンダーグラウンド・フォーラムの一部メンバー達の非難をよそに、多くのアクターらが依然として医療産業や教育セクターを標的し続けているという事実を浮き彫りにしています。

ランサムウェア事件:少なくとも7つのサイバー犯罪集団が日本の組織を標的に活動を展開

KELAは独自のテクノロジーを用いて、ランサムウェア集団が被害者を脅迫するために開設した「naming-and-shaming(不正アクセスを受けた被害者組織名を公開して恥をかかせる)」ポータルを監視しています。このポータルに掲載されたデータと報道からの情報に基づいて計算すると、2020年6月から10月までの間にランサムウェア攻撃を受けた日本の組織の数は少なくとも11に上り、被害を受けた中で有名な企業としてはホンダやキャノンが挙げられます。

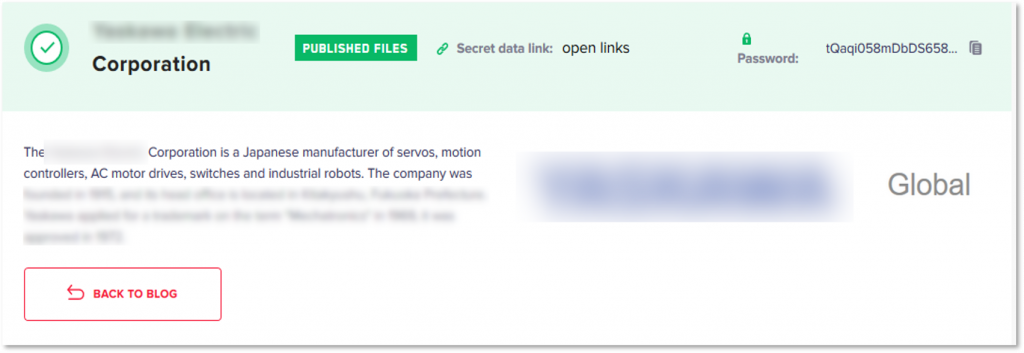

日本の組織を標的として最も活発に活動を展開しているランサムウェア集団は、DoppelPaymerと思われます。2019年に登場したこの集団は、ハッカー集団「TA505」の元メンバーらとのつながりがあるとされています。最近の活動では建設、自動車、製造業界の日本企業4社を攻撃しており、それら企業の中には年間収益が10億ドルに上る企業や、大手特殊紙製造メーカーのドイツ子会社も含まれています。興味深いことに、DoppelPaymerの被害者のうち1社については、2020年8月に始まったContiの新たなオペレーションにおいても同社を攻撃したとの声明が出されました。なお、Contiについてはランサムウェア「Ryuk」と関連があるとされています。

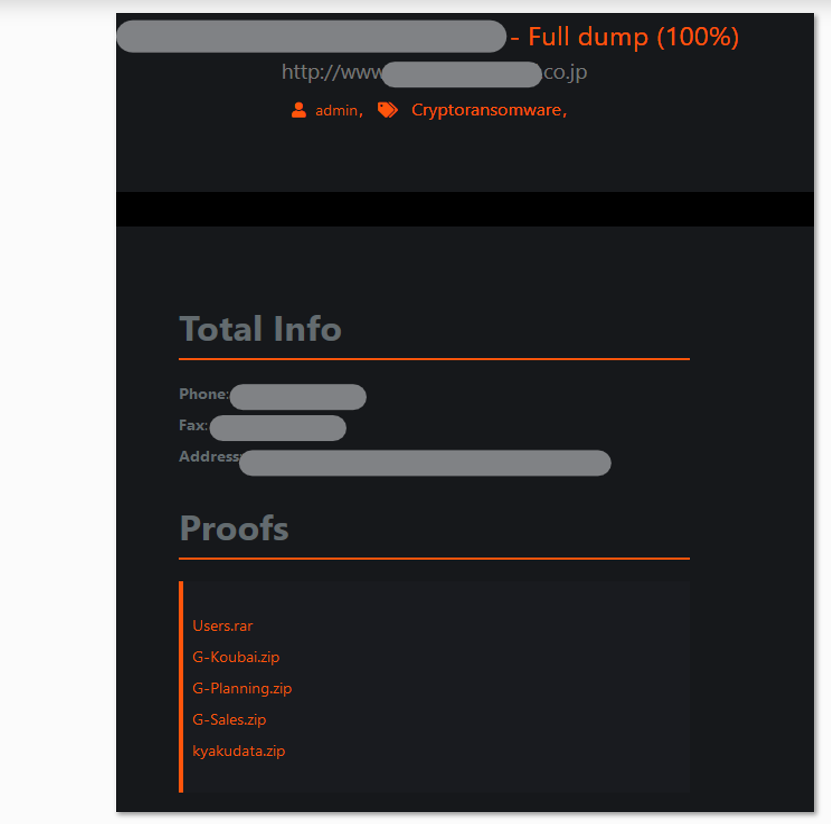

DoppelPaymerのリークブログ。1530億ドルの収益を有する日本の製造企業のデータが公開されている

その他には、有名なMazeやSodinokibi、Ekans(Snake)や、被害者を公に辱める戦術を最近取り入れたEgregorやLockBitなどのランサムウェアオペレーターらが、日本の組織を攻撃していることが確認されています。

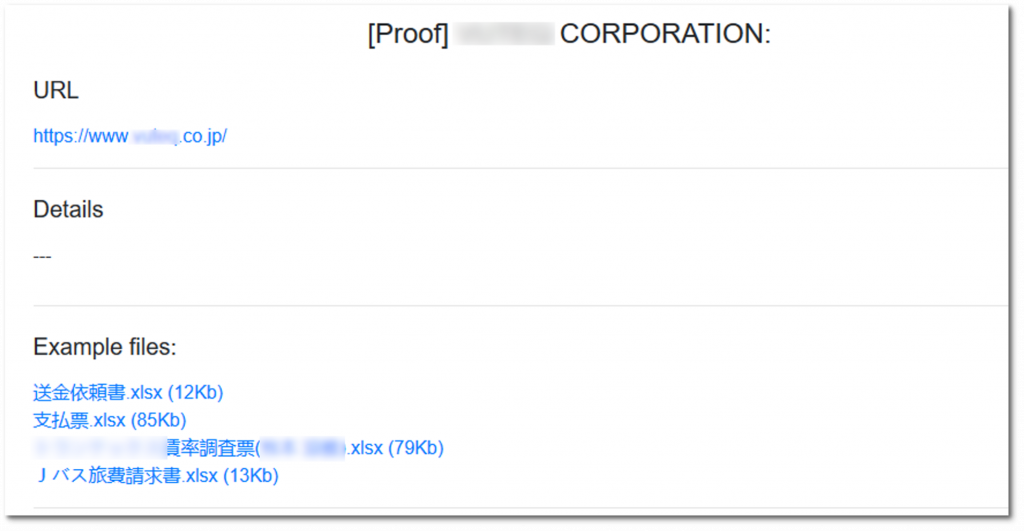

Mazeのリークサイト。日本の製造企業から窃取した文書のダンプがすべて公開されている

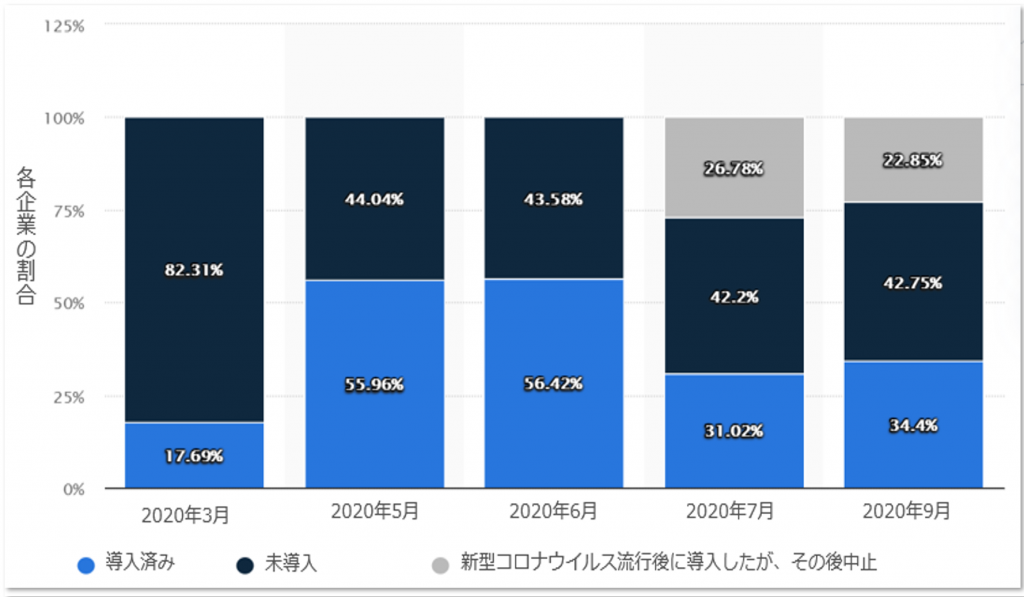

被害を受けた組織のネットワークが侵害された際、どのような初期感染ベクトルが使用されたかについては未だに殆ど判明していません。しかし、新型コロナの流行に伴う様々な問題によってアタックサーフェスが拡大しており、リモートワークが増加傾向にあることは明らかです。つまり、企業のネットワークにリモートでアクセスするために、これまで以上に多くの従業員が脆弱なソフトウェアや、露出している資格情報を使用しているということです。

新型コロナウイルスの発生以降、在宅勤務制度を導入した日本企業の割合(出典:Statista)

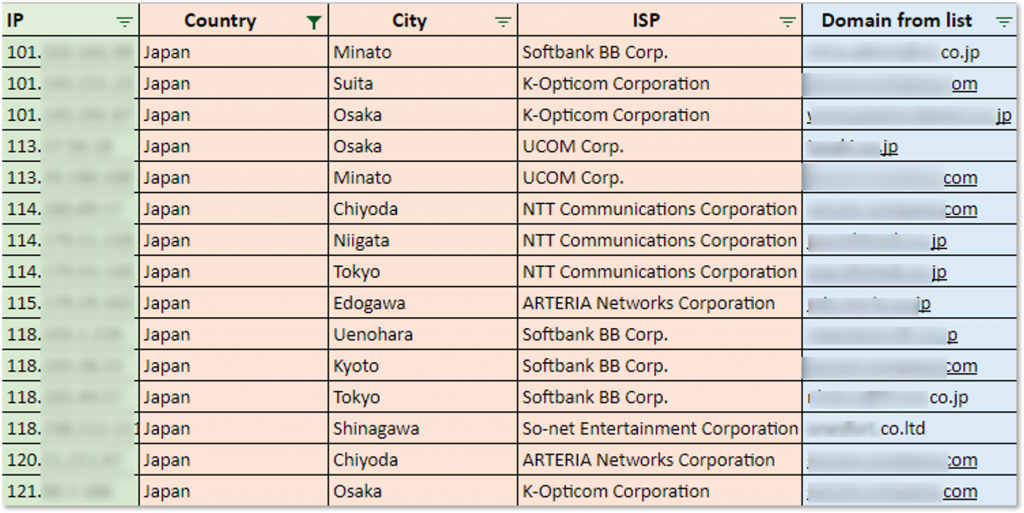

例えば、被害者となった日本企業のひとつである某製造企業のケースでは、恐らくLockBitがPulse Secureの脆弱性(CVE-2019-11510)を悪用するエクスプロイトコードを使って攻撃を実行したと思われます。その手がかりとなったのは、サイバー犯罪コミュニティに投稿されたエンタープライズ用Pulse Secureサーバーに関するリーク情報でした。リーク情報には脅威アクターらが手に入れた900台を超えるエンタープライズ用Pulse Secureサーバーの詳細と資格情報が含まれており、そのなかにはこの製造企業のIPアドレスも含まれていたのです。

この被害者(日系製造企業)に関する情報は、まず最初にロシア語話者のアンダーグラウンド・フォーラムにあるLockBitのスレッドで公開されました。そこで公開された情報には中国のトップドメインが含まれていたことから、攻撃を受けたのは同企業が中国に持つ支店であることを示唆している可能性がありました。しかし、その数日後にLockBitがブログを立ち上げて同企業に関する情報を掲載した際、ドメインについての記載はありませんでした。

ロシア語話者のアンダーグラウンド・フォーラムでLockBitのスレッドに掲載されたアフィリエイト募集の投稿

Pulse Secureサーバーに関するリーク情報については、数日後に追加のディレクトリが新たに公開されています。我々がIPアドレスに基づいてそれらの情報を分析したところ、117に上る日本の組織がこのリーク情報による被害を受ける可能性があることが判明しました。しかし、このリーク事件についてサイバー犯罪コミュニティで交わされている会話のなかでは、事件が発生した2020年8月以前から、悪意あるアクターらの間でその内容が回覧されていたことが指摘されています。つまり、上述のリーク事件で公開されたPulse Secureサーバーの資格情報は、既に様々なアクターらの知るところであり、ランサムウェア攻撃をはじめとする彼らの悪意あるキャンペーンに利用される可能性があるということです。

Pulse Secureサーバーに関するリーク情報に含まれていた日本の組織のリスト(リークされたディレクトリを基に作成したKELAの資料より)

結論とリスク軽減への取り組み

今回の調査から、ますます多くの脅威アクターらが日本の組織を貴重な標的と見なしており、場当たり型攻撃や標的型攻撃を介して活発に攻めの動きを進めている最中であると結論づけることができます。現在も在宅勤務が推進される傾向にあり、組織のアタックサーフェスが拡大するなか、KELAは昨今多数の日本企業や政府機関が、その名を知られたアクターらによって攻撃されていることを確認しました。攻撃を展開するアクターらには、ランサムウェア集団はもとより国家が支援するアクターらやその他経済的動機を持った集団までもが含まれており、彼らは日本の組織のネットワークに不正侵入し、その中で足場を固め、機密情報や資金を窃取するべく様々な攻撃ベクトルを利用しています。

KELAは、サイバー犯罪コミュニティにおける需要と供給の両方をリアルタイムで監視することは、組織のネットワークを防衛するIT部門及びセキュリティ部門の皆様にとって重要なインテリジェンスとしての価値があることを確信しています。このインテリジェンスを活用することによって、日本の組織が脅威に対してより先を見越した対策を取り、悪意あるアクターらが導入する新たな戦術について学び、自らを守るための対策を講じることが可能となるのです。次回の我々のブログでは日本の金融エコシステムについて取り上げ