「オーシャンズ11」化するランサムウエア集団達

KELA脅威インテリジェンスアナリスト ヴィクトリア・キヴィレヴィッチかつて、アンダーグラウンドに広がるサイバー犯罪のエコシステムは、攻撃の最初から最後までの全プロセスを自らの手で実行するサイバー犯罪者達の住処となっていました。しかし、彼らが繰り広げていた「ワンマンショー」は今やサイバー犯罪業界から消滅しつつあり、その一方で、様々なニッチ領域を専門に手掛ける「専門職」とも呼べるサイバー犯罪者達がその存在感を高めつつあります。この変化は、今やサイバー犯罪業界の中で最も顕著なトレンドの一つであると言えるでしょう。例えば一般的なサイバー攻撃のプロセスを検証してみると、すべての攻撃者達が攻撃の各ステージを実行するだけのノウハウを、必ずしも持ち合わせているわけではないということがわかります。

コーディング(必要な機能をコーディング、又は必要な機能を備えたマルウエアを入手)

拡散(標的とする被害者の感染)

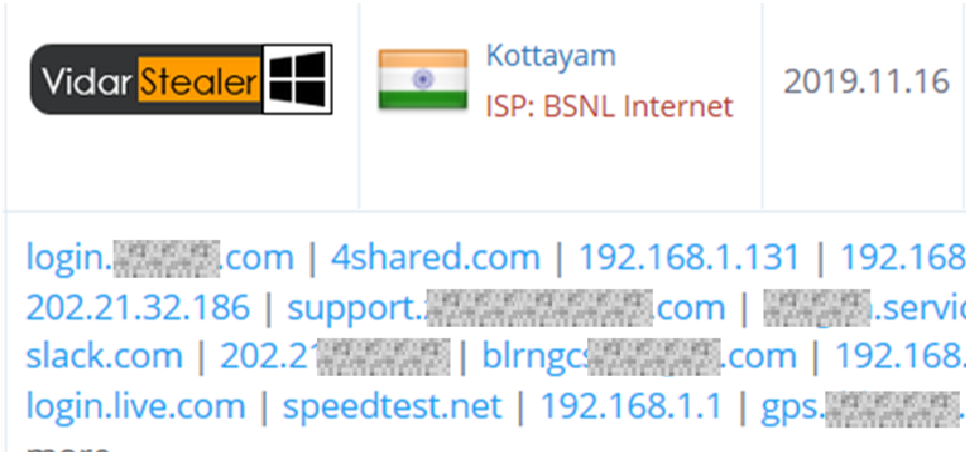

抽出(感染した端末へのアクセス確保・維持)

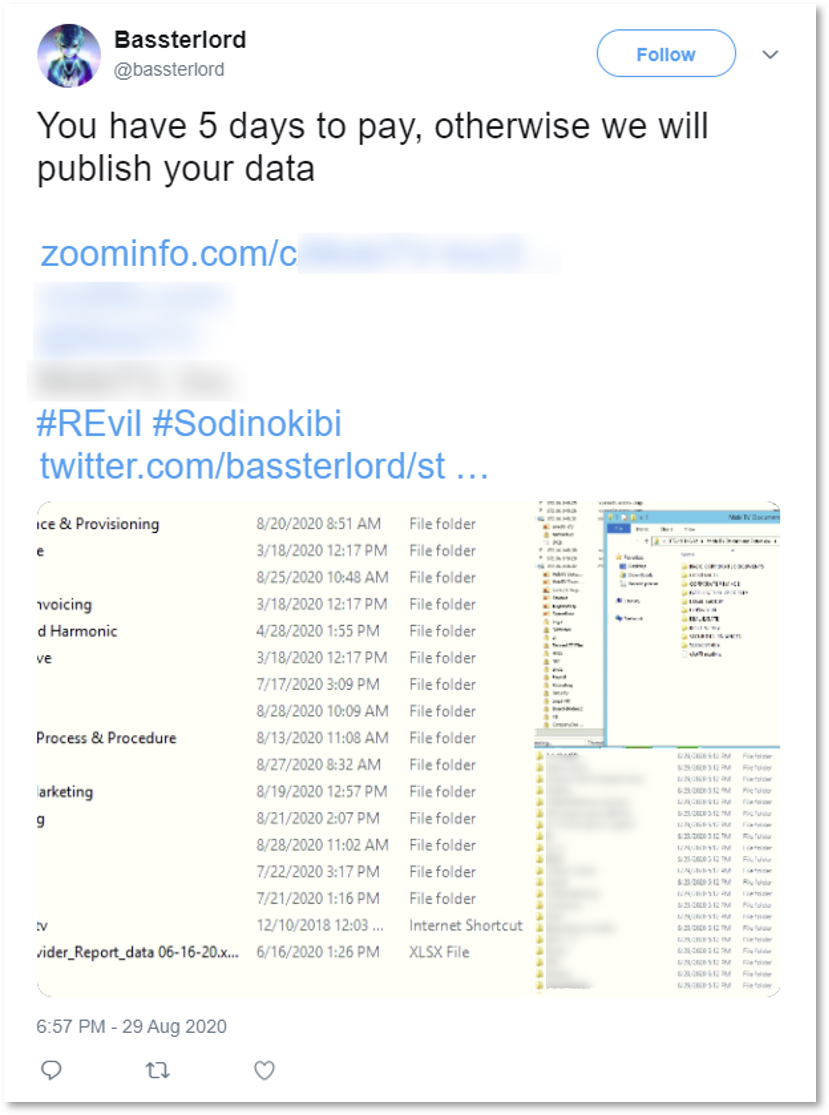

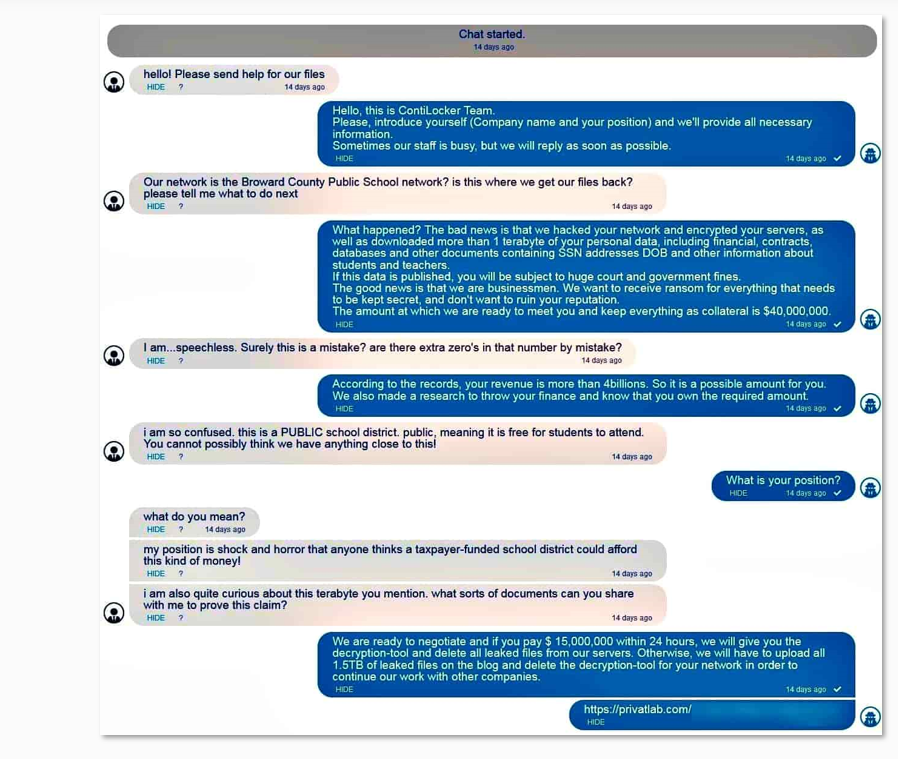

収益化(攻撃による利益の獲得)